"The Big Hack", c’est ainsi que Bloomberg appelle ce qui pourrait être l’un des plus grands programmes d’espionnage commercial d’un État-nation : le gouvernement chinois aurait réussi à accéder aux serveurs de près de 30 sociétés américaines, y compris Apple.

"The Big Hack", c’est ainsi que Bloomberg appelle ce qui pourrait être l’un des plus grands programmes d’espionnage commercial d’un État-nation : le gouvernement chinois aurait réussi à accéder aux serveurs de près de 30 sociétés américaines, y compris Apple.Selon un rapport publié aujourd'hui par Bloomberg, le spécialiste américain des cartes mères de serveurs, Supermicro, aurait été compris en Chine, où des groupes affiliés au gouvernement auraient infiltré sa chaîne d'approvisionnement pour insérer de minuscules puces, de taille comparable à un grain de riz ou à un bout de crayon, sur des cartes mères qui se sont retrouvées dans des serveurs déployés aux États-Unis.

Le hack a été découvert quand, en 2015, Amazon a commencé à évaluer discrètement une start-up US appelée Elemental Technologies (désormais AWS Elemental), en vue d'une acquisition potentielle destinée à permettre une expansion majeure de son service de streaming vidéo, connu aujourd'hui sous le nom d'Amazon Prime Video. Basé en Oregon (USA), Elemental a conçu un logiciel permettant de compresser des fichiers vidéo volumineux et de les formater pour différents appareils. Comme le rapporte Bloomberg, la technologie d'Elemental avait permis de diffuser les Jeux olympiques en ligne, de communiquer avec la Station spatiale internationale et de transmettre des images de drones à la CIA. Les contrats de sécurité nationale d’Elemental n’étaient pas la raison principale pour laquelle Amazon voulait racheter la start-up, mais Elemental cadrait parfaitement avec les activités gouvernementales d’Amazon, telles que le cloud hautement sécurisé créé par Amazon Web Services (AWS) pour la CIA.

Dans le cadre de l'enquête d'Amazon avant l'acquisition d'Elemental, AWS a engagé une société tierce pour examiner la sécurité de la start-up, d'après une source de Bloomberg familière au dossier. La première étape de l'enquête a révélé des problèmes troublants qui ont amené AWS à examiner de plus près le principal produit d’Elemental : les serveurs installés par les clients sur leurs réseaux pour gérer la compression vidéo. Ces serveurs étaient assemblés par Supermicro, une société basée à San José, qui est l’un des plus grands fournisseurs de cartes mères de serveurs.

À la fin du printemps 2015, Elemental a envoyé plusieurs de ses serveurs au Canada, pour permettre à la firme qui s'occupait de l'examen de sécurité d'effectuer des tests. Et sur les cartes mères des serveurs, les testeurs ont trouvé une micropuce, pas plus grosse qu'un grain de riz, qui ne faisait pas partie du design original des cartes. Amazon a alors signalé la découverte aux autorités américaines ; laquelle découverte aurait donné des frissons dans le dos de la communauté du renseignement US. La raison : les serveurs d’Elemental se trouvaient dans les datacenters du Département de la défense, ils étaient utilisés pour les opérations de drones de la CIA et dans les réseaux à bord des navires de la Navy, la marine de guerre des États-Unis. Et Elemental était juste l’un parmi les centaines de clients de Supermicro.

Si les microserveurs eux-mêmes étaient limités en termes de capacités directes, l'objectif de l’opération d’espionnage, comme expliqué par Bloomberg, était d'avoir un point d'entrée dans les systèmes des entreprises pour éventuellement récupérer des informations de propriété intellectuelle ou confidentielles. « Au cours de l'enquête top secret qui a suivi, et qui reste ouverte plus de trois ans plus tard, les enquêteurs ont découvert que les puces permettaient aux attaquants de créer une "porte furtive" vers n'importe quel réseau incluant les dispositifs piratés. Les enquêteurs ont aussi découvert que les puces avaient été insérées dans des usines gérées par des sous-traitants en Chine », rapporte le quotidien américain.

Les piratages hardware sont plus difficiles à exploiter et potentiellement plus dévastateurs, car ils promettent le type d'accès furtif à long terme dans lequel les agences d'espionnage sont disposées à investir des millions de dollars et de nombreuses années pour l'avoir. Mais les espions ont deux moyens de modifier un matériel informatique. L’un consiste à manipuler les dispositifs lorsqu’ils sont en transit du fabricant vers le client - c'est cette approche que privilégient les agences d’espionnage US, selon Edward Snowden. L'autre méthode consiste à modifier le matériel sur le lieu même où il est fabriqué. Et un pays en particulier a un avantage à exécuter ce type d’attaque : la Chine, qui fabriquerait 75 % des téléphones mobiles et 90 % des ordinateurs du monde.

Toujours est-il que réussir une telle attaque nécessite d'avoir une compréhension approfondie de la conception du produit ciblé, manipuler des composants en usine et s'assurer que les dispositifs falsifiés parviennent à l'emplacement souhaité, ce qui la rend complexe... Mais c’est exactement ce que la Chine aurait fait, d'après ce que les enquêteurs américains ont découvert. Les puces ont été insérées pendant le processus de fabrication, selon deux responsables US, par des agents d’une unité de l’Armée populaire de libération (APL), la force armée de la Chine. Chez Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent comme la plus importante attaque de la chaîne logistique connue qui a été perpétrée contre des sociétés américaines.

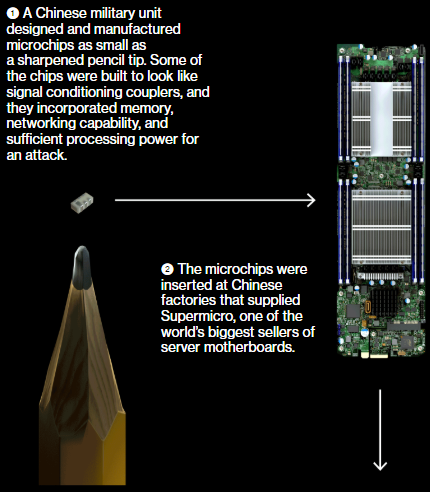

Voici comment le piratage a fonctionné, selon des responsables américains

Voici en 5 étapes comment les responsables américains auraient décrit l’opération d’espionnage :

- une unité militaire chinoise a conçu et fabriqué des puces aussi petites que le bout d'un crayon. Certaines des puces intègrent de la mémoire, des capacités de mise en réseau et une puissance de traitement suffisante pour une attaque ;

- les micropuces ont été insérées dans des usines chinoises qui approvisionnent Supermicro, l’un des plus gros vendeurs de cartes mères de serveurs au monde ;

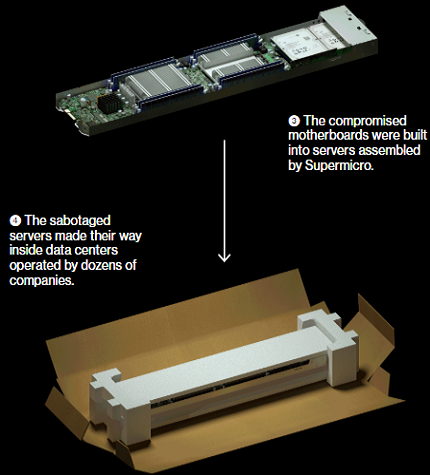

- les cartes mères compromises ont été intégrées dans des serveurs assemblés par Supermicro, y compris les serveurs d’Elemental ;

- les serveurs compromis ont été installés dans des datacenters exploités par des dizaines d'entreprises ;

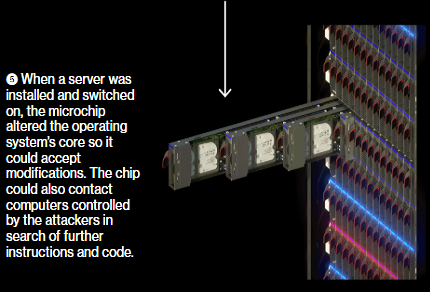

- lors de l’installation et de la mise en marche d’un serveur, la micropuce modifiait le cœur du système d’exploitation pour qu’il puisse accepter les modifications. La puce pourrait également contacter des ordinateurs contrôlés par les attaquants à la recherche d'instructions et de codes supplémentaires.

Toujours comme le rapporte Bloomberg, un responsable US a déclaré que les enquêteurs avaient découvert que l’opération d’espionnage affectait près de 30 entreprises, dont une grande banque, des entrepreneurs publics et Apple. La firme de Cupertino était un client important de Supermicro et avait prévu de commander plus de 30 000 de ses serveurs en deux ans pour un nouveau réseau mondial de datacenters. Trois insiders chez Apple auraient également déclaré qu'à l'été 2015, il avait été trouvé des puces malveillantes sur les cartes mères Supermicro. Apple a donc rompu ses liens avec Supermicro l'année suivante, en évoquant toutefois des raisons non liées à la sécurité.

Cela dit, on n'aura pas encore la confirmation des entreprises concernées, puisque dans des déclarations par emails, Amazon (qui a acquis Elemental en septembre 2015), Apple et Supermicro ont contesté les informations fournies par Bloomberg. « Ce n'est vrai qu'AWS ait eu connaissance d'une compromission de la chaîne logistique, d'un problème de puces malveillantes ou de modifications matérielles lors de l'acquisition d'Elemental », a déclaré Amazon. « Sur ce point, nous pouvons être très clairs : Apple n'a jamais trouvé de puces malveillantes, de manipulations matérielles, ni de vulnérabilités créées intentionnellement sur un serveur », a écrit Apple. « Nous ne sommes au courant d'aucune enquête de ce type », a ajouté un porte-parole de Supermicro.

Pour sa part, le gouvernement chinois n'a pas abordé directement les questions relatives à la manipulation des serveurs Supermicro. Il a toutefois publié une déclaration dans laquelle il affirme que « la sécurité de la chaîne logistique dans le cyberespace est un sujet de préoccupation commun, et la Chine est également une victime. » Le FBI et le bureau du directeur du renseignement national, représentant la CIA et la NSA, ont quant à eux refusé de commenter l'affaire. Notons toutefois que Bloomberg dit avoir obtenu ses informations de pas moins de 17 personnes ayant connaissance de l'affaire, dont six fonctionnaires américains et quatre insiders d'Apple.

Source : Bloomberg

Et vous ?

Que pensez-vous de ces informations ? Doutez-vous de leur véracité ?

Que pensez-vous de ces informations ? Doutez-vous de leur véracité ? Trump a-t-il alors raison lorsqu'il invite les entreprises US à fabriquer leurs produits sur le sol étasunien ?

Trump a-t-il alors raison lorsqu'il invite les entreprises US à fabriquer leurs produits sur le sol étasunien ?Voir aussi :

Le FBI a résolu un mystère vieux de 15 ans entourant le malware Fruitfly Mac qui était utilisé pour espionner les victimes via leur webcam ou micro

Le FBI a résolu un mystère vieux de 15 ans entourant le malware Fruitfly Mac qui était utilisé pour espionner les victimes via leur webcam ou micro Les caméras de reconnaissance faciale : outils de sécurité ou d'espionnage de masse ? La Chine et d'autres pays adoptent de plus en plus ces outils

Les caméras de reconnaissance faciale : outils de sécurité ou d'espionnage de masse ? La Chine et d'autres pays adoptent de plus en plus ces outils Vault 7 : un ancien agent de la CIA a été accusé d'avoir divulgué des informations sur les outils d'espionnage de la CIA à WikiLeaks

Vault 7 : un ancien agent de la CIA a été accusé d'avoir divulgué des informations sur les outils d'espionnage de la CIA à WikiLeaks Kaspersky Lab expose une opération de cyberespionnage pouvant être liée à la Russie, alors que l'entreprise est accusée d'aider les espions russes

Kaspersky Lab expose une opération de cyberespionnage pouvant être liée à la Russie, alors que l'entreprise est accusée d'aider les espions russes « Espionnage Élysée » : les États-Unis sont derrière l'espionnage de la France, a confirmé l'ancien directeur technique de la DGSE

« Espionnage Élysée » : les États-Unis sont derrière l'espionnage de la France, a confirmé l'ancien directeur technique de la DGSE