Présidentielle en France : Emmanuel Macron s’attaque au chiffrement et à la propagande en ligne

Présidentielle en France : Emmanuel Macron s’attaque au chiffrement et à la propagande en lignedans son programme de lutte contre le terrorisme

Ce lundi 10 avril, Emmanuel Macron a livré une conférence de presse dans laquelle il a présenté son programme de lutte contre le terrorisme. Dans ce programme, le candidat à l’élection présidentielle française s’est étalé, entre autres, sur l’aspect numérique de la lutte contre le terrorisme, en touchant la question de la propagande djihadiste en ligne et celle du chiffrement des services des géants de l’Internet.

Faisant allusion au bras de fer entre Apple et le FBI, Emmanuel Macron estime qu’il est inacceptable que « les grands groupes de l'Internet aient refusé de communiquer leurs clés de chiffrement ou de donner accès au contenu » sous prétexte « qu'ils ont garanti contractuellement aux clients que leurs communications étaient protégées ». Une grande partie du trafic des services chiffrés échappe aux services de sécurité, rappelle le candidat qui y voit un élément de faiblesse. Il explique en effet que « les organisations qui nous menacent abusent des facilités offertes par la cryptologie moderne pour dissimuler leurs projets », en soulignant qu’elles « utilisent des messageries instantanées, fortement cryptées ».

« En lien étroit avec les États qui souhaiteront avancer sur ce sujet et avec la volonté d’avoir une action européenne concertée, la France prendra une initiative majeure en direction des grandes compagnies de l’Internet », a-t-il suggéré dans son programme. « Si je suis élu, la France lancera dès l'été une initiative majeure en direction des grands groupes de l'Internet, pour qu'ils acceptent une procédure de réquisition légale de leurs services cryptés en matière de lutte contre le terrorisme », dit-il. À travers cette initiative internationale, les États pourraient par exemple imposer des amendes pour inciter les géants du numérique à coopérer, explique Emmanuel Macron. Il ajoute encore que si les acteurs de l’Internet persistent dans leur position de refus, ils devront assumer un jour d’avoir été complices d'attentats.

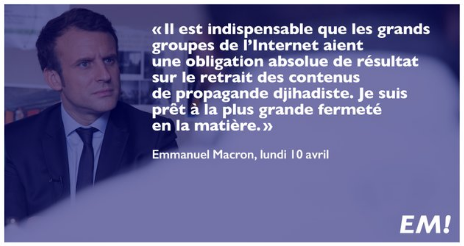

Concernant la propagande djihadiste en ligne, le candidat à l’élection présidentielle affirme qu’Internet est devenu un élément essentiel décisif de la lutte contre le terrorisme. Il propose donc d’avoir une discussion franche avec les grands groupes de l’Internet pour qu’ils s’engagent à retirer les contenus de propagande djihadiste, sans délai. Sur ce point, Emmanuel Macron souhaite que les géants de l’Internet aient « une obligation absolue de résultats » sans pouvoir opposer une quelconque impossibilité technique ou un principe de liberté ou de neutralité.

Sources : En Marche ! (programme de lutte contre le terrorisme), L’Express, Vidéo de la conférence de presse

Et vous ?

Que pensez-vous du programme de lutte contre le terrorisme d’Emmanuel Macron ?

Que pensez-vous du programme de lutte contre le terrorisme d’Emmanuel Macron ?Voir aussi :

Présidentielle : les propositions du candidat Emmanuel Macron, dans son programme pour le numérique et la technologie

Présidentielle : les propositions du candidat Emmanuel Macron, dans son programme pour le numérique et la technologie

Vous avez lu gratuitement 517 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.