Windows : Le prochain pack de sécurité corrigera la faille du SMB2

Celle du FTP dans IIS et 32 autres failles sont également concernées

Le prochain patch pour Windows contiendra 13 bulletins qui, eux-mêmes, corrigeront 34 failles de sécurité.

La mise à jour sera délivrée par Microsoft le 13 Octobre. Ce "Patch Tuesday" corrigera les deux failles critiques qui ont tant fait parler d'elles lors des deux derniers mois. La faille dans le SMB 2 (voir articles ci-dessous) et celle du FTP dans IIS devraient donc dès demain faire partie du passé.

Une autre faille, critique, concernant Internet Explorer, sera également colmatée (après un redémarrage du système).

Le "Patch Tuesday" survient le deuxième mardi de chaque mois, jour traditionnellement choisi par Microsoft pour distribuer ses mises à jour de sécurité à ses clients.

Source : Le Microsoft Security Bulletin Advance Notification for October 2009

MAJ de Gordon Fowler.

Mise à jour du 30/09/09.

Windows : Nouvelle attaque exploitant la vulnérabilité dans le SMB2

Après avoir démenti que la faille existait, les ingénieurs de Microsoft se sont attelés à la tache pour patcher le trou de sécurité découvert dans Server Message Block version 2 (SMB2) – voir articles précédents ci-dessous.

Du coté de Microsoft, on indique que le correctif promis le 8 Septembre dernier est en cours de réalisation mais que les tests ne sont pas encore totalement finalisés.

Les équipes de Redmond ont toutefois intérêt à faire vite. Les exploits semblent se succéder de plus en plus rapidement.

Cette fois-ci, un hacker a réussi cette semaine à prendre le contrôle total d'un PC en utilisant Metasploit Framework, un outil très populaire parmi la communauté des hackers, pour exploiter la faille de SMB2.

Les développeurs de Redmond gardent pour l'instant le silence sur la date de sortie du patch.

Ils rappellent néanmoins que la vulnérabilité dans SMB2 ne touche que quelques versions de Windows dont Vista, Server 2008 et la RC de Windows 7.

MAJ de Gordon Fowler.

Mise à jour du 10/09/09

Windows : Microsoft reconnait l'existence d'une vulnérabilité "possible" dans le SMB 2

Microsoft vient de reconnaitre officiellement l'existence d'une vulnérabilité "possible" dans Vista, Windows Server 2008 R1 et la RC de Windows 7 concernant le SMB 2 (cf. news précédente ci-dessous).

What might an attacker use this vulnerability to do?

An attacker who successfully exploited this vulnerability could take complete control of an affected system. Most attempts to exploit this vulnerability will cause an affected system to stop responding and restart.

[...]

Is the Windows 7 Release Candidate affected by this vulnerability?

Yes. This vulnerability was reported after the release of Windows 7 Release Candidate. Customers running this platform are encouraged to review this advisory and follow the steps listed here.

An attacker who successfully exploited this vulnerability could take complete control of an affected system. Most attempts to exploit this vulnerability will cause an affected system to stop responding and restart.

[...]

Is the Windows 7 Release Candidate affected by this vulnerability?

Yes. This vulnerability was reported after the release of Windows 7 Release Candidate. Customers running this platform are encouraged to review this advisory and follow the steps listed here.

Dans son attente, Microsoft publie deux recommandations : désactiver le SMB 2 en modifiant le registre, et bloquer les ports 139 et 445 dans le pare-feu.

Dans sa version finale actuellement en cours de commerciale (la RCTM), Windows 7 ne serait pas concernée.

Tout comme seraient également épargnés Windows 2000, XP (qui utilise SMB 1) et Windows Server 2008 R2 (cf. article précédent).

Les équipes de Microsoft chargées de la sécurité sont également en train de vérifier les affirmations d'autres experts qui - disent-ils - aurait réussi à utiliser cette faille non pas pour faire planter la machine mais pour en prendre le contrôle.

Les testeurs de la version RC tout comme les utilisateurs de Vista sont donc officiellement invités à prendre leurs précautions, tout comme ceux de Windows Serveur 2008 R1.

Aucune date n'est encore arrêtée pour la sortie du patch.

Source : L'annonce officielle de Microsoft.

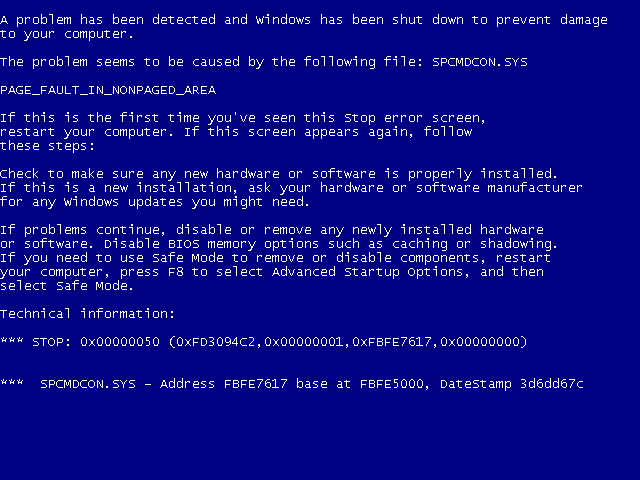

Une faille dans Windows 7 ressuscite les joies de "l'écran bleu"

Ceux qui ont connu les années 90 et le fameux Windows 95 s'en souviennent certainement.

Le "blue screen of death" - alias "l'écran bleu de la mort" - marquait un plantage soudain de la machine dont la seule issue possible était un radical reboot par reset (en gros on éteint tout et on rallume).

A l'époque, une simple attaque par fragmentation (dite "teardrop attack", qui consistait à insérer des informations erronées dans des paquets fragmentés pour créer des "trous" au moment de leur ré-assemblage... et donc un plantage) permettait d'utiliser les faiblesses de l'OS pour provoquer ce fameux écran bleu.

On croyait cette époque définitivement révolue.

Ce n'est semble-t-il pas le cas : Windows 7 aurait ressusciter "l'écran de la mort".

Les membres de l'Internet Storm Center viennent en effet de révéler qu'il existait des failles dans les protocoles SMB2 (qui permet le partage des fichiers et des imprimantes sur des réseaux locaux) et TCP/IP liées aux drivers du prochain OS de Microsoft : Samba serait donc propice aux attaques.

Les failles mises à jour pourraient, d'après Guy Bruneau, permettre à un individu mal intentionné de provoquer le plantage de la machine.

Et donc l'apparition de ce type d'écran :

La faille se retrouverait également dans Windows Vista et Windows Server 2008.

En revanche, à l'heure actuelle, nul ne sait si elle permet par exemple, une intrusion plus poussée aboutissant à une prise de contrôle à distance des machines.

On ne sait pas non plus si le prochain patch de sécurité de Microsoft corrigera cet important défaut de conception.

Le Internet Storm Center prévoit que si cette faiblesse de Windows 7 perdure, les tentatives d'intrusion dans les réseaux internes se multiplieront, la faille permettant de faire planter massivement les terminaux qui les constituent.

Un retour vers le futur que conteste Microsoft :

Our investigation has shown that Windows Vista, Windows Server 2008 and Windows 7 RC are affected by this vulnerability. Windows 7 RTM, Windows Server 2008 R2, Windows XP and Windows 2000 are not affected by this vulnerability.

Le site de l'ISC

Le site de l'ISC Le site du Microsoft Security Response Center

Le site du Microsoft Security Response CenterMicrosoft ne patchera pas sa faille IIS/FTP dans sa prochaine mise à jour de sécurité

Et vous ?

Le retour de "l'écran bleu" vous rend-il nostalgique du passé ou vous fait-il peur pour le futur de Windows 7 ?

Le retour de "l'écran bleu" vous rend-il nostalgique du passé ou vous fait-il peur pour le futur de Windows 7 ?

Vous avez lu gratuitement 763 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

).

).