Les chercheurs de Kaspersky Lab viennent de détecter une nouvelle vague d’attaques d’hameçonnage de type spear phishing, permettant aux cybercriminels de gagner de l’argent. Rappelons que les attaques de phishing ou d'hameçonnage font allusion à un type de fraude qui a pour but d’extraire des données personnelles : identifiants de connexion, mots de passe, numéros de portefeuilles, etc. Il s'agit donc d'une forme d’ingénierie sociale numérique.

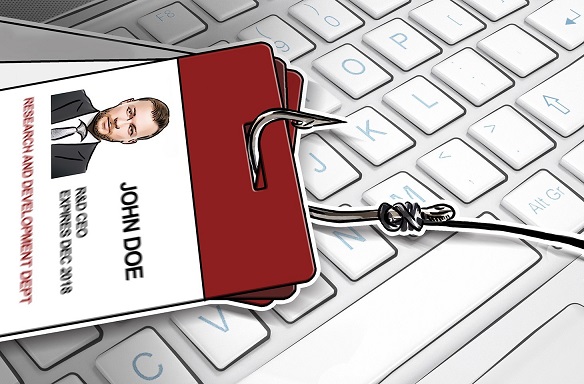

Les chercheurs de Kaspersky Lab viennent de détecter une nouvelle vague d’attaques d’hameçonnage de type spear phishing, permettant aux cybercriminels de gagner de l’argent. Rappelons que les attaques de phishing ou d'hameçonnage font allusion à un type de fraude qui a pour but d’extraire des données personnelles : identifiants de connexion, mots de passe, numéros de portefeuilles, etc. Il s'agit donc d'une forme d’ingénierie sociale numérique.Le spear phishing en est une variété qui se distingue des autres types de phishing par le fait qu'il cible une personne spécifique, ou les employés d’une entreprise spécifique. Ce ciblage rend le spear phishing encore plus dangereux, car les cybercriminels rassemblent des informations sur la victime de manière méticuleuse pour que l'appât soit encore plus efficace et très crédible par les cibles. Un e-mail de spear phishing bien fait peut donc être très difficile à distinguer d’un e-mail authentique et piéger les victimes plus facilement.

Les attaques détectées par Kaspersky ont visé au moins 400 entreprises du secteur industriel, principalement en Russie. Cette série d'attaques a débuté en octobre 2017 et a pris pour cibles plusieurs centaines de PC d'entreprise, dans des secteurs aussi variés que le pétrole et le gaz, la métallurgie, l’énergie, la construction ou encore la logistique.

D'après Kaspersky, la plupart des entreprises prises pour cibles ne l’ont pas été au hasard. La technique employée par les pirates a consisté à envoyer à ces entreprises des e-mails contenant des pièces jointes malveillantes avec pour but d’inciter les victimes à leur fournir des données confidentielles, pour ensuite les utiliser à des fins lucratives.

En effet, selon les données recueillies par la firme de sécurité russe, cette vague d’e-mails a touché quelque 800 ordinateurs dans l’optique de voler de l’argent et des données confidentielles pour les utiliser ensuite dans de nouvelles attaques. Prenant l’apparence de courriers officiels (comptabilité, achats, etc.), les e-mails contenaient des éléments propres au profil des entreprises ciblées et prenaient en compte l’identité de l’employé, à savoir le destinataire du courrier. Il convient d’ailleurs de signaler que les pirates s’adressaient à leurs victimes par leur nom. On en déduit donc que ces attaques étaient savamment préparées et que les criminels avaient pris la peine de créer des courriers individualisés.

Le principe de l’attaque était le suivant : lorsque le destinataire cliquait sur la pièce jointe, un logiciel licite modifié s’installait à son insu sur son ordinateur permettant ensuite au pirate de s’y connecter et de s’introduire dans des documents ou logiciels relatifs aux opérations d’achat, financières ou comptables. Parmi les méthodes utilisées par les pirates pour commettre leur méfait, on peut citer la modification des coordonnées de paiement des factures pour prélever de l’argent à leur profit.

Par ailleurs, à chaque fois qu’ils avaient besoin de données ou de capacités supplémentaires (par exemple, obtention de droits d'administrateur local ou usurpation de données d’authentification ou de comptes Windows pour pouvoir se propager dans le réseau de l’entreprise), les pirates téléchargeaient des logiciels malveillants supplémentaires, adaptés à chaque victime : logiciels espions, outils d'administration à distance permettant d’étendre le contrôle des pirates sur les systèmes infectés ou encore logiciels malveillants pour exploiter les vulnérabilités du système d'exploitation, sans oublier l'outil Mimikatz servant à extraire des données des comptes Windows.

Mais qu'est-ce qui explique que ce sont les entreprises industrielles qui sont ciblées, si cette série d'attaques est motivée par des gains financiers ? D'après Vyacheslav Kopeytsev, expert en sécurité chez Kaspersky Lab, « les pirates avaient visiblement un intérêt particulier à cibler des entreprises industrielles russes ». Se basant sur l'expérience de la firme de sécurité, il postule que « cela s’explique probablement par le fait que le niveau de sensibilisation de ces entreprises aux questions de cybersécurité est moindre comparé à celui des entreprises opérant sur d’autres marchés, notamment celui de la finance. Cela fait donc de ces entreprises des proies privilégiées aux yeux des cybercriminels qui y voient une source lucrative, non seulement en Russie, mais également dans le reste du monde », dit-il. Mais il n'explique pas pourquoi la Russie est principalement ciblée. Sur son blog ICS CERT, Kaspersky Lab fournit plus détails sur cette campagne de spear phishing.

Source : Blog Kaspersky

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ? Quelles précautions prenez-vous pour éviter d’être piégé dans ce genre d’attaque ?

Quelles précautions prenez-vous pour éviter d’être piégé dans ce genre d’attaque ?Voir aussi :

La Russie et la Chine sont les deux principales origines des cyberattaques dans le monde entier, d'après un rapport de Carbon Black

La Russie et la Chine sont les deux principales origines des cyberattaques dans le monde entier, d'après un rapport de Carbon Black Kaspersky : les stratagèmes d'ingénierie sociale liés aux cryptomonnaies ont rapporté aux cybercriminels, près de 10 millions de dollars l'an passé

Kaspersky : les stratagèmes d'ingénierie sociale liés aux cryptomonnaies ont rapporté aux cybercriminels, près de 10 millions de dollars l'an passé Kaspersky : 77 % des organisations industrielles s'inquiètent des incidents de cybersécurité, mais la moitié n'a aucun programme de réponse approprié

Kaspersky : 77 % des organisations industrielles s'inquiètent des incidents de cybersécurité, mais la moitié n'a aucun programme de réponse approprié Les cybercriminels utilisent des jeux de caractères trompeurs dans des noms de domaines pour créer des sites d'hameçonnage difficiles à détecter

Les cybercriminels utilisent des jeux de caractères trompeurs dans des noms de domaines pour créer des sites d'hameçonnage difficiles à détecter Kaspersky annonce le déplacement de ses infrastructures en Suisse à cause des soupçons d'espionnage basés sur sa proximité avec le gouvernement russe

Kaspersky annonce le déplacement de ses infrastructures en Suisse à cause des soupçons d'espionnage basés sur sa proximité avec le gouvernement russe Le Parlement européen qualifie Kaspersky de logiciel malveillant sur la base des accusations des USA et appelle les États membres à le bannir

Le Parlement européen qualifie Kaspersky de logiciel malveillant sur la base des accusations des USA et appelle les États membres à le bannir