Vault 7 : Brutal Kangaroo, la boîte à outils développée par la CIA pour cibler les réseaux sensibles,

Vault 7 : Brutal Kangaroo, la boîte à outils développée par la CIA pour cibler les réseaux sensibles, protégés par un air wall

WikiLeaks a publié le dernier numéro de sa série de fuites Vault 7, qui propose au public d’avoir des informations sur certains des outils de piratage de la CIA. Cette fois-ci, WikiLeaks a divulgué des informations sur une boîte à outils baptisée Brutal Kangaroo (v1.2.1) qui est utilisée par la CIA pour viser les réseaux informatiques fermés et les ordinateurs protégés par un air wall, autrement dit non reliés à Internet. Rappelons qu’il s’agit là d’une technique employée dans des organisations sensibles afin de placer hors de portée des pirates des systèmes manipulant des informations très confidentielles.

La version précédente de Brutal Kangaroo, EZCheese, exploitait une faille inconnue de l’éditeur jusqu’en mars 2015, bien que la version la plus récente utilisait la « vulnérabilité de fichier de lien inconnue (Lachesis / RiverJack) liée à la fonctionnalité de bibliothèque du système opérateur. »

L’exploit EZCheese, qui a été neutralisé par un patch que Microsoft semble avoir publié en 2015, était lancé chaque fois qu'une icône de fichier malveillant a été affichée par l'explorateur Windows. Un exploit ultérieur connu sous le nom de Lachesis a utilisé la fonctionnalité autorun de Windows pour infecter les ordinateurs exécutant Windows 7. Lachesis n'a pas exigé que l'explorateur affiche des icônes. L'exploit de RiverJack, quant à lui, a utilisé la fonction Windows Library-ms pour infecter les ordinateurs exécutant Windows 7, 8 et 8.1. Riverjack n'était lancé que lorsqu'une jonction de bibliothèque était visualisée dans l’Explorateur.

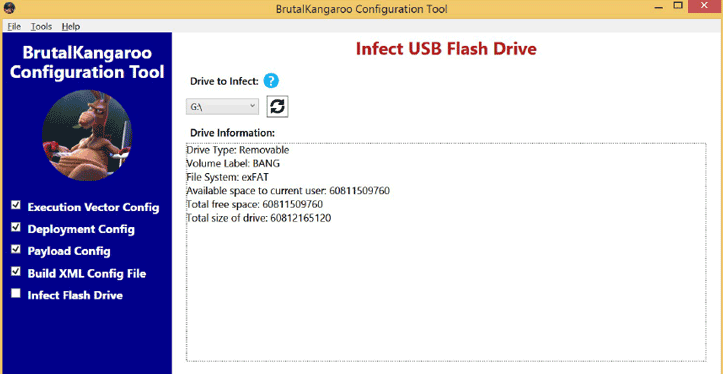

Comme le font de nombreuses méthodes d’infection air gap, l’outil infecte d'abord un ordinateur connecté à Internet au sein de l'organisation (appelé « hôte principal ») et installe le logiciel malveillant. Lorsqu'un utilisateur se sert de cet ordinateur et y insère une clé USB, le logiciel-espion se reproduit sur celle-ci et infecte d'autres ordinateurs si cette clé USB est utilisée pour copier des données entre les ordinateurs dans le réseau fermé.

« Si plusieurs ordinateurs sur le réseau fermé sont sous le contrôle de la CIA, ils forment alors un réseau secret pour coordonner les tâches et échanger des données. Bien que non explicitement indiquée dans les documents, cette méthode de compromission des réseaux fermés est très similaire à la façon dont Stuxnet a fonctionné » , a expliqué WikiLeaks.

.

« Les composants Brutal Kangaroo créent un réseau caché personnalisé dans le réseau fermé cible et fournissent des fonctionnalités pour l'exécution des sondages, des listes de répertoires et des exécutables arbitraires », indique un manuel de la CIA qui a été divulgué.

Au cœur de Brutal Kangaroo se trouvent deux exploits (Giraffe et Okabi), des vecteurs d’attaque se basant sur LNK. Notons que, depuis février 2016, Microsoft a publié plusieurs correctifs relatifs à la façon dont ses systèmes gèrent ces fichiers. Dont un en ce mois de juin.

Source : WikiLeaks

Vous avez lu gratuitement 788 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ?

)

)