Le groupe de pirates se faisant appeler Shadow Brokers vient de publier de nouveaux documents, outils et exploits utilisés par la NSA. Rappelons-le, Shadow Brokers avait annoncé avoir réussi à pirater la NSA en août dernier et mettre la main sur l’arsenal de piratage de l’agence américaine. De nombreux documents issus de ce vol avaient même déjà été publiés.

Le groupe de pirates se faisant appeler Shadow Brokers vient de publier de nouveaux documents, outils et exploits utilisés par la NSA. Rappelons-le, Shadow Brokers avait annoncé avoir réussi à pirater la NSA en août dernier et mettre la main sur l’arsenal de piratage de l’agence américaine. De nombreux documents issus de ce vol avaient même déjà été publiés. Dans la nouvelle fuite, ce sont des exploits et outils, la plupart ciblant les PC et serveurs Windows, qui ont été mis en ligne. D’après plusieurs documents, la NSA aurait également exploité des failles dans les systèmes de Microsoft pour cibler plusieurs banques, y compris le système interbancaire bancaire SWIFT. On note douze exploits pour les produits de Microsoft parmi les 23 publiés par Shadow Brokers sur GitHub :

- ExplodingCan : un exploit pour Microsoft IIS 6.0 qui crée un backdoor à distance ;

- EternalRomance : un exploit SMB qui cible Windows XP, Vista, 7, 8, Windows Server 2003, 2008 et 2008 R2. Pour information, SMB (Server Message Block) est un protocole permettant le partage de ressources (fichiers et imprimantes) sur des réseaux locaux avec des PC sous Windows ;

- EducatedScholar : un exploit SMB ;

- EmeraldThread : un exploit SMB pour Windows XP et Server 2003 ;

- EnglishmanDentist : il définit les règles Outlook Exchange WebAccess pour déclencher un code exécutable du côté du client pour envoyer un courrier électronique à d'autres utilisateurs ;

- ErraticGopher : un exploit SMBv1 ciblant Windows XP et Server 2003 ;

- EternalSynergy : une vulnérabilité SMBv3 d'exécution de code distant sur Windows 8 et Server 2012 ;

- EternalBlue : un exploit SMBv2 pour Windows 7 SP1 ;

- EternalChampion : un exploit SMBv1 ;

- EskimoRoll : un exploit Kerberos (un protocole d'authentification réseau) ciblant les contrôleurs de domaine Windows Server 2000, 2003, 2008 et 2008 R2 ;

- EsteemAudit : un exploit RDP pour Windows Server 2003. Remote Desktop Protocol (RDP) est un protocole qui permet à un utilisateur de se connecter sur un serveur exécutant Microsoft Terminal Services ;

- EclipsedWing : un exploit RCE pour le service Serveur dans Windows Server 2008 et les versions ultérieures.

La liste est complétée par des exploits pour IBM Lotus Note et Domino, Sendmail, IMail, Linux, entre autres. Kevin Beaumont, un ingénieur en sécurité basé à Londres, dit avoir pu tester certains exploits et assure qu’ils sont fonctionnels.

Microsoft a déjà corrigé les exploits sur les versions de Windows encore supportées

Après cette nouvelle publication de Shadow Brokers, Microsoft explique que ses clients ont exprimé leurs préoccupations quant aux risques auxquels ils sont désormais exposés. Après analyse des exploits divulgués, Microsoft assure toutefois que la plupart ont été corrigés. « La plupart des exploits qui ont été décrits sont des vulnérabilités qui sont déjà corrigées dans nos produits pris en charge », a expliqué Phillip Misner, Principal Security Group Manager de Microsoft Security Response Center.

Seuls les exploits EnglishmanDentist, EsteemAudit et ExplodingCan n’ont pas été corrigés et Phillip Misner rappelle qu’ils concernent des produits qui ne sont plus pris en charge par la société. « Cela signifie que les clients exécutant Windows 7 et les versions plus récentes de Windows ou Exchange 2010 et les versions plus récentes d'Exchange ne risquent rien. Les clients qui exécutent encore des versions antérieures de ces produits sont invités à se mettre à niveau vers une offre prise en charge », a-t-il ajouté.

La NSA aurait également compromis le réseau interbancaire SWIFT

L’une des grandes révélations des documents récemment publiés par Shadow Brokers est que la NSA aurait également compris le réseau interbancaire SWIFT. Matt Suiche, un hacker français et cofondateur de CloudVolumes, s’est penché sur le lot de fichiers relatifs à SWIFT et partage ses découvertes.

Pour information, l'organisation SWIFT fournit un réseau qui permet à plus de 10 000 institutions financières et entreprises de plus de 200 pays d'envoyer et de recevoir des informations sur les transactions financières entre elles. SWIFT repose sur un réseau de partenaires (des bureaux de service SWIFT certifiés) qui offrent aux clients des solutions pour accéder à la gamme complète des services SWIFT. Les bureaux de service fournissent donc de nombreux services liés aux transactions SWIFT, y compris des services de conformité et de lutte contre le blanchiment d'argent. Les transactions bancaires sont également hébergées et gérées par les bureaux de service SWIFT via une base de données et des logiciels SWIFT.

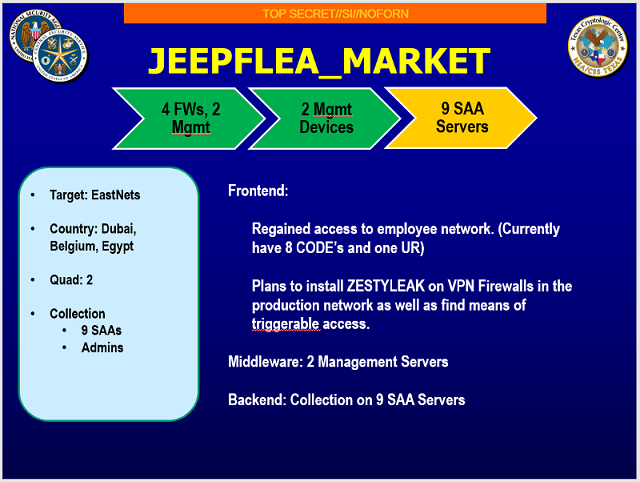

Les documents publiés par Shadow Brokers montrent que la NSA avait mené des missions visant à compromettre des services de bureau et éventuellement tout le réseau SWIFT. L’une des missions JEEPFLEA_MARKET, datant de 2013, cible EastNets, le plus grand bureau de service SWIFT du Moyen-Orient. EastNets a des bureaux en Belgique, en Jordanie, en Égypte et aux Émirats arabes unis (UAE). La mission, quant à elle, ciblait les bureaux de la Belgique, de Dubaï et l’Égypte. Dans une présentation PowerPoint de la NSA, l’agence américaine fait le point de l’avancement de la mission et on peut voir qu’elle avait déjà réussi à compromettre le bureau de service SWIFT.

Sources : Matt Suiche, Microsoft, Kevin Beaumont, GitHub

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?Voir aussi :

Un ancien employé de la NSA aurait dérobé plus de 75 % des outils de piratage du TAO, une unité de piratage d'élite de la NSA

Un ancien employé de la NSA aurait dérobé plus de 75 % des outils de piratage du TAO, une unité de piratage d'élite de la NSA Vault 7 : WikiLeaks dévoile les outils utilisés par la CIA pour infecter les PC Windows et échapper à la détection des logiciels de sécurité

Vault 7 : WikiLeaks dévoile les outils utilisés par la CIA pour infecter les PC Windows et échapper à la détection des logiciels de sécurité