Le ransomware Flocker s'attaque désormais aux Smart TV tournant sur Android OS,

Le ransomware Flocker s'attaque désormais aux Smart TV tournant sur Android OS, comment vous en débarrasser si vous en êtes victime ?

Les chercheurs en sécurité de Trend Micro ont découvert une nouvelle variante d’un ransomware qui verrouille les smartphones tournant sur Android, mais également les Smart TV.

Flocker (le diminutif de Frantic Locker) a été découvert la première fois en mai 2015. Les chercheurs de Trend Micro avaient alors collecté plus de 7000 variantes de ce logiciel malveillant que les auteurs n’ont pas arrêté de réécrire afin d’éviter la détection, mais également de perfectionner ses routines.

En avril dernier, les chercheurs ont découvert 1200 variantes de Flocker. La dernière variante qu’ils ont observée est un cheval de Troie qui se fait passer pour les forces de l’ordre (la cyberpolice américaine ou un autre corps/agence dans les forces de l’ordre). Il accuse les potentielles victimes de crimes qu’elles n’ont pas commis. Par la suite il demande un paiement de 200 dollars à la victime en cartes cadeaux iTunes.

Trend Micro ne l’a pas confirmé, mais l’interface de cette variante ressemble beaucoup à celle qui a été utilisée par le ransomware Cyber.Police (Dogspectus). En avril, à peu près au moment où le développement de Flocker a connu un pic, les spécialistes en sécurité Blue Coat et Zimperium ont avancé que Cyber.Police s’est doté de la capacité à infecter les dispositifs Android sans une intervention de l’utilisateur.

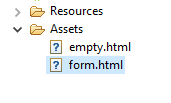

Pour éviter l’analyse statique, Flocker cache son code dans les fichiers raw data dans le dossier « Assets ». Un fichier nommé « form.html » sera créé à l’intérieur.

« En le faisant, le code de “classes.dex” devient très simple et aucun comportement malveillant ne peut y être trouvé. Aussi, le logiciel malveillant a des chances d’échapper à l’analyse statique du code. Lorsque le logiciel malveillant s’exécute, il déchiffre “form.html” et exécute le code malveillant », expliquent les chercheurs.

Flocker a été conçu pour éviter certaines régions notamment le Kazakhstan, l'Azerbaïdjan, la Bulgarie, la Géorgie, la Hongrie, l'Ukraine, la Russie, l'Arménie et la Biélorussie. Si le dispositif indique qu’il se trouve dans une de ces régions, Flocker se désactive automatiquement. Dans le cas contraire, il attend 30 minutes après avoir infecté le dispositif avant d’exécuter ses routines. Il va lancer ses services en arrière-plan et demander les privilèges administrateur au dispositif : « nous considérons ceci comme étant une ruse pour contourner la sandbox dynamique. Si l’utilisateur refuse la requête, il va figer l’écran et simuler une mise à jour système ».

Flocker s’exécute en tâche de fond et se connecte à un serveur C&C. Ce dernier lui envoie la nouvelle charge utile “misspelled.apk” ainsi que le fichier HTML pour la "rançon" avec une interface JavaScript activée. Cette page HTML a la capacité de lancer l'installation de l’APK, de prendre des captures d’écran de l’appareil de l'utilisateur infecté en utilisant l'interface JavaScript et d'afficher les photos prises dans la page de rançon.

Si les versions précédentes ne tournaient que sur les téléphones mobiles Android, cette version fonctionne également sur les Smart TV tournant sur Android OS comme le précisent les chercheurs qui assurent que « la page Web de la rançon correspond à l'écran, peu importe si elle a infecté un appareil mobile ou une Smart TV ».

Pour rappel, l’année dernière, les chercheurs de Symantec ont misé sur une augmentation des ransomwares sur les Smart TV. Trend Micro a fait ce commentaire pour les utilisateurs de Smart TV qui sont infectés par Flocker « si une télévision Android est infectée, nous vous suggérons en premier lieu de contacter le constructeur de la télévision. Une autre façon de vous débarrasser du logiciel malveillant serait d’activer le débogage ADB. Les utilisateurs peuvent connecter leur TV à un ordinateur, lancer le shell ADB et exécuter la commande “PM clear %pkg%”. Cette dernière va tuer le processus du ransomware et déverrouiller l’écran. Les utilisateurs peuvent alors désactiver les privilèges administrateurs octroyés à l’application et la désinstaller ».

Source : blog Trend Micro

Vous avez lu gratuitement 2 226 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Parce que la solution que donne les gars de chez Trend, connexion avec un pc, lancer un shell, modifier des droits d'accès, ça ne va pas amuser tout le monde!

Parce que la solution que donne les gars de chez Trend, connexion avec un pc, lancer un shell, modifier des droits d'accès, ça ne va pas amuser tout le monde!