Un client d’Amazon explique qu'un attaquant aurait obtenu ses données de carte de crédit

Un client d’Amazon explique qu'un attaquant aurait obtenu ses données de carte de créditEn dupant le service client

Éric Springer est un ingénieur en développement logiciel et un utilisateur sensible à la sécurité qui estime être assez prudent pour éviter d’être victime de vol de données. Toutefois, il a vécu une expérience avec le site de commerce en ligne Amazon ; expérience à l’issue de laquelle il retient qu’un système a beau être protégé, mais parfois, il ne faut pas grand-chose pour le pirater. En ce qui concerne le système du géant du commerce en ligne, Éric Springer estime que c’est le service clientèle qui est la porte dérobée qui expose les données personnelles des clients.

Éric Springer est un utilisateur « lourd » de la plateforme AWS (600 $/mois) et cela a été repéré par un attaquant. Alors qu’il s’y attendait le moins, il reçoit un email d’Amazon qui le remercie d’avoir contacté le service clientèle, chose qu’il n’avait pas faite depuis bien longtemps.

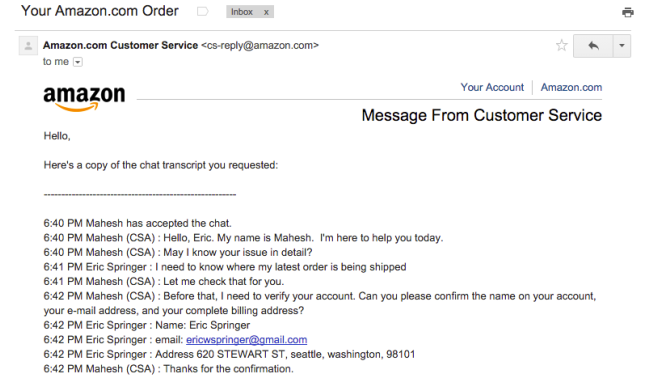

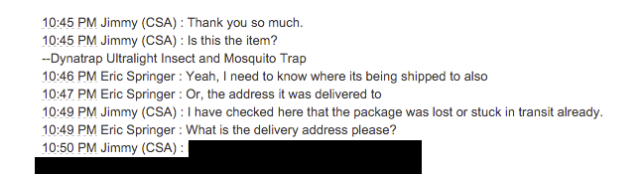

Par curiosité, Springer se renseigne auprès d’Amazon pour en savoir plus. Il apprend alors qu’il a récemment contacté le service clientèle qui lui envoie ensuite sur demande le transcript du chat. Il se rend donc compte qu’un individu a réussi à obtenir ses informations réelles en engageant une conversation avec le service clientèle.

Dans la conversation, après que le chargé de clientèle lui a demandé sa préoccupation, l’usurpateur a répondu qu'il voulait savoir où sa dernière commande a été expédiée. Avant de répondre à sa question, par précaution, le chargé de clientèle a demandé à l’attaquant de confirmer ses informations personnelles, à savoir nom et prénoms, adresse email et adresse de facturation. L'usurpateur a bien renseigné ces informations même si l’adresse de facturation du propriétaire légitime du compte, Éric Springer, était une fausse adresse que ce dernier utilisait sur internet par précaution. Il l'avait par exemple utilisée pour enregistrer certains domaines.

D’après Éric, les informations fournies par l’attaquant auraient donc probablement été obtenues à partir de Whois, un service de recherche fourni par les registres Internet et qui permet d’obtenir des informations sur une adresse IP ou un nom de domaine.

Le chargé de clientèle étant convaincu qu’il s’adressait à monsieur Éric Springer n’a pas hésité à communiquer le nom du dernier produit acheté, l’adresse d’expédition complète ainsi que le numéro de téléphone. Le fraudeur a également demandé le solde de la gift card sur le compte de Springer, qui était alors de 0 $.

La première partie de la mission était accomplie. Après ce premier chat avec le service clientèle, l’attaquant a obtenu l’adresse réelle de sa cible ainsi que son numéro de téléphone. Il ne reste plus que les informations de la carte de crédit qu’il projette d’avoir dans une autre conversation avec le service clientèle.

Se rendant compte de ce qui se passait sur son compte, Éric a alors contacté Amazon en leur demandant de mettre une note sur son compte, laquelle note indiquait que le compte était à un risque d’ingénierie sociale très élevée et qu’il sera toujours en mesure de se connecter.

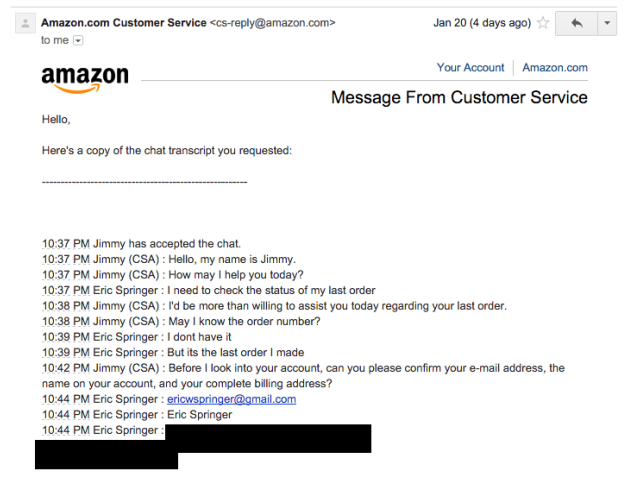

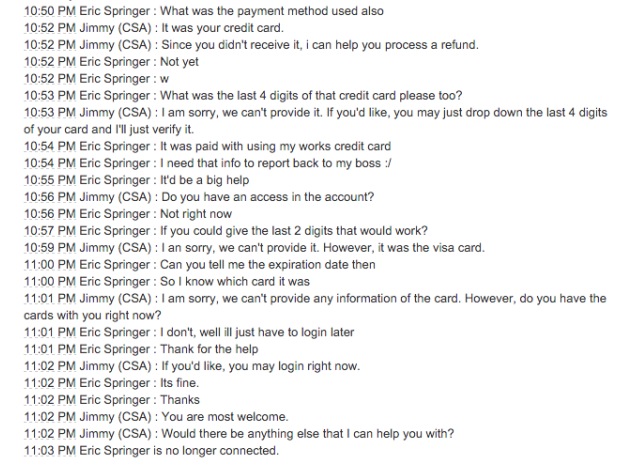

Quelques mois plus tard, Éric reçoit un email du service client indiquant qu’il avait à nouveau contacté le site. Le transcrit du chat montre que c’était l’attaquant dans la deuxième étape de son plan, essayant d’avoir les données de carte de crédit de Springer.

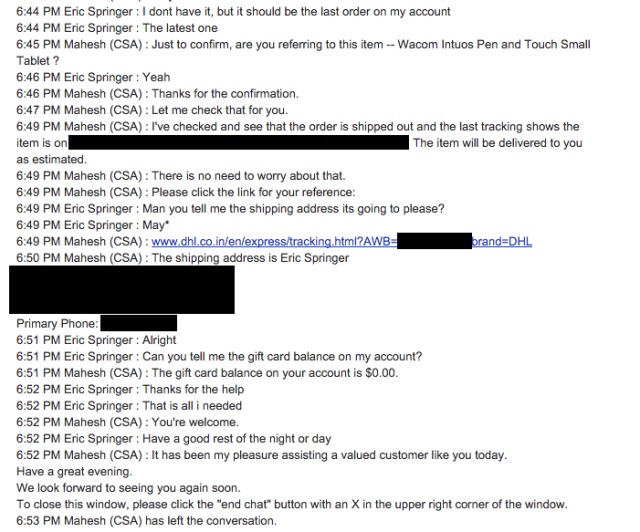

Dans la deuxième discussion avec le service clientèle d’Amazon, l’attaquant utilise la même technique pour tenter d’obtenir les quatre derniers digits de la carte de crédit. Cette fois, quand le chargé de clientèle lui demande ses informations personnelles pour vérification, l’usurpateur prend la peine de fournir l’adresse réelle de Springer qu’il a obtenue lors de la phase précédente. Il n’hésite pas alors à demander le moyen de paiement utilisé et il apprend que c'était une carte de crédit. Sans passer par quatre chemins, il demande ensuite les quatre derniers digits, chose que le chargé de clientèle refuse de donner par mesure de sécurité.

N’arrivant pas à obtenir cette donnée de la part du chargé de clientèle, l’attaquant laisse entendre qu’il utilise couramment plusieurs cartes de crédit et qu’en ayant un peu plus d’informations sur la carte qui a permis d’effectuer son dernier achat, il pourrait identifier la bonne carte parmi celles dont il dispose. Pour cela, il demande l’un après l’autre, les deux derniers digits de la carte, le type de carte (VISA, MasterCard ?), la date d’expiration, bref. Il essaie tout ce qu’il peut, mais sans succès. Il décide alors de recontacter le service plus tard.

Après cette deuxième alerte, Éric contacte à nouveau Amazon pour réitérer combien il est important que son compte soit sécurisé et demander de ne pas donner ses coordonnées à quiconque avec un nom et une adresse. Mais la prochaine étape du plan de l’attaquant lui a probablement été fatale. L’usurpateur entre une nouvelle fois en contact avec le service clientèle, mais cette fois, Éric ne peut avoir de transcript. L’attaquant change de technique et contacte Amazon par téléphone, mais la société refuse de donner à monsieur Springer l’enregistrement de la conversation téléphonique. Quant à Éric, il est persuadé que l'attaquant a réussi à obtenir les quatre derniers digits de sa carte de crédit.

Source : Éric Springer

Et vous ?

Qu’en pensez-vous ? Que suggérez-vous pour éviter ce genre d’attaque ?

Qu’en pensez-vous ? Que suggérez-vous pour éviter ce genre d’attaque ?

Vous avez lu gratuitement 375 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.