Ransom32 : le premier ransomware JavaScript

Ransom32 : le premier ransomware JavaScriptIl est capable de s’exécuter sur Windows, Linux et Mac OS X

Ransom32 est une nouvelle famille de ransomwares découverte par des chercheurs de la firme de sécurité Emsisoft. Annoncé comme le tout premier de son genre à utiliser JavaScript pour son code source, ce demandeur de rançon a été codé via le framework NW.js, anciennement appelé Node-WebKit.

NW.js permet aux développeurs de créer des applications de bureau pour Windows, Linux et Mac OS X à l’aide de JavaScript. Il est basé sur les projets Node.js et Chromium et utilise une version allégée de WebKit, le moteur de rendu utilisé dans Chrome, Safari et Opera. Si les navigateurs limitent l’interaction du code JavaScript avec le système d’exploitation sous-jacent, une des particularités de la plateforme NW.js est qu’elle supprime ces limites et offre ainsi aux développeurs beaucoup plus de contrôle et d’interaction avec le système d’exploitation. Si une application NW.js n'a besoin d’être écrite qu’une fois pour être immédiatement utilisable sur Windows, Linux et Mac OS X, pour l’heure, seuls les PC Windows semblent avoir été infectés par le ransomware.

Comme de nombreuses menaces, Ransom32 est généralement distribué via des campagnes de spam. Le fichier malveillant est dès lors joint à des courriels mentionnant des factures impayées ou des notifications de livraison entre autres. Le malware fonctionne comme un Ransomware as a Service (RaaS) et est distribué par des acteurs intermédiaires qui s’abonnement sur une plateforme gérée dans le réseau Tor. Ce service permet à n’importe quel amateur de distribuer la menace après avoir configuré sa propre version personnalisée du ransomware. Tout ce qu’il faut pour s’inscrire et devenir distributeur, c’est de fournir une adresse Bitcoin sur laquelle les fonds générés doivent être versés. Après chaque paiement effectué par une victime, les fonds sont transférés sur le compte des auteurs du malware. Ces derniers récupèrent dès lors une commission de 25 % avant de reverser le reste de l’argent aux distributeurs.

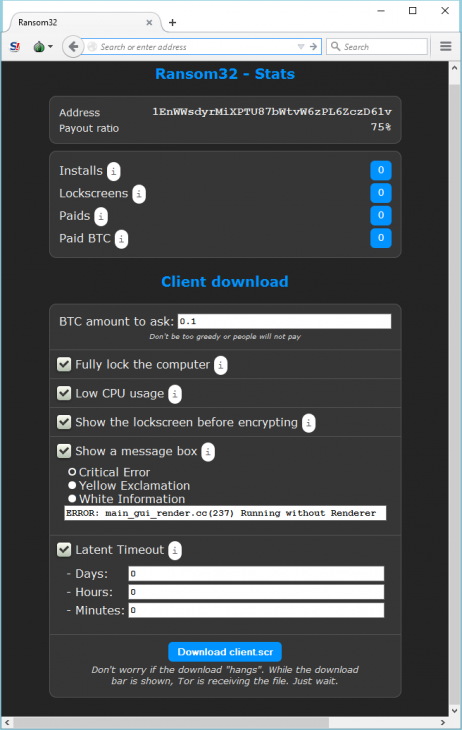

À l’inscription, les futurs distributeurs du ransomware accèdent à une page d’administration où ils pourront effectuer quelques configurations. Cette page livre diverses statistiques, comme le nombre de personnes qui ont déjà payé ou le nombre de systèmes qui ont été infectés. Là, ces derniers pourront configurer le malware (verrouiller complètement l’ordinateur, faible utilisation du CPU, etc.), mais aussi définir le nombre de bitcoins à payer par la victime. Une fois cette phase terminée, ils peuvent alors télécharger leur ransomware qui a une taille remarquable de 22 Mo.

Si en général, la taille de ces logiciels malveillants n’excède pas 1 Mo, ce cas atypique ici ne signifie pas pour autant qu’il s’agit de l’œuvre d’un amateur, précise Fabian Wosar de la firme de sécurité. Ce dernier loue plutôt la qualité du chiffrement utilisé par Ransom32, qu’il compare au CryptoLocker original. Si Fabian a pu « casser » de nombreuses familles de ransomware dans le passé, il dit que cette nouvelle variante est actuellement indéchiffrable.

En ce qui concerne la charge utile du ransomware, il s’agit d’une archive WinRAR auto-extractible qui contient apparemment tout ce qu’il faut pour aider le malware à compromettre l’ordinateur de l’utilisateur. L’archive contient une copie de l’accord de licence GPL, mais aussi un fichier « Chrome.exe » qui est en fait une application NW.js packagée. Cette application contient le code malveillant ainsi que le framework nécessaire pour faire fonctionner le logiciel malveillant. Ce qui signifie que Ransom32 ne compte sur aucun framework existant sur la machine de l’utilisateur. Entre autres fichiers, on trouve dans l’archive un petit script qui énumère, et supprime tous les fichiers et dossiers dans un répertoire donné. Le fichier WinRAR comprend aussi les informations relatives à la configuration du malware.

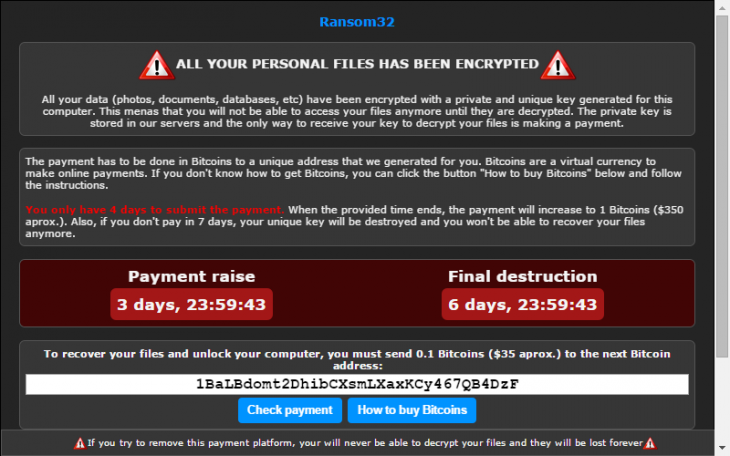

Une fois que Ransom32 est exécuté, il extrait donc tous ces fichiers dans le dossier de fichiers temporaires et crée un raccourci dans un dossier Démarrage de l’utilisateur pour s’assurer que le malware soit exécuté à chaque démarrage. Il peut alors commencer à chiffrer les fichiers de l’utilisateur et il est demandé à la victime de payer une rançon dans un délai au risque de voir la rançon augmenter ou la clé de déchiffrement détruite.

Lors du chiffrement des fichiers de l’utilisateur, une large variété d’extensions est ciblée, mais des fichiers dans certains répertoires peuvent toutefois être ignorés. Il s’agit de ceux qui sont situés dans un répertoire qui contient l’une des chaînes :\windows\, :\winnt\, programdata\, boot\, temp\, tmp\ et $recycle.bin\. Plus de détails techniques sont fournis sur le blog de la firme de sécurité.

Source : Blog Emsisoft

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ?Voir aussi

Un ransomware mal programmé devient incapable de déchiffrer les données des victimes après le paiement de la rançon

Un ransomware mal programmé devient incapable de déchiffrer les données des victimes après le paiement de la rançon

Vous avez lu gratuitement 19 356 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.