Les données de 13 millions d'utilisateurs de MacKeeper étaient diffusées en clair,

Les données de 13 millions d'utilisateurs de MacKeeper étaient diffusées en clair, ce type de problème est-il récurrent ?

Les utilisateurs de MacBook ou d’iMac reconnaissent sans doute MacKeeper, un logiciel développé par Zeobit (qui a été racheté par Kromtech) et qui se présente comme une suite permettant d’optimiser, nettoyer et sécuriser son système d’exploitation (à partir d’OS X 10.5) avec des outils comme un antivirus, un outil de nettoyage du cache, etc.

Il y a quelques jours, un chercheur en sécurité, Chris Vickery, a découvert une base de données MongoDB avec les noms et mots de passe hachés en MD5 de 13 millions d'utilisateurs de cette suite logicielle ainsi que d’autres données comme les adresses mail, les numéros de téléphone, les adresses IP, les codes d’activation ou des renseignements sur les licences en cours. Tout ce qu’il a eu à faire, c’est de chercher des bases de données MongoDB accessibles en se servant de l’outil de recherche Shodan.io.

« Je n’ai jamais entendu parler de MacKeeper ou de Kromtech jusqu’à la nuit dernière. C’est juste que je m’ennuyais et j’ai fait une recherche aléatoire sur le port:27017 », explique-t-il sur Reddit sous le pseudonyme FoundTheStuff. En le faisant, il a eu la surprise de détecter une base de données MongoDB avec 13 millions de comptes utilisateur, accessible sans aucune protection : « aucune authentification n’était requise ».

Il s’est également inquiété du fait que les mots de passe étaient protégés par un algorithme de hash qui a selon lui présenté ses limites. D’ailleurs, il existe un grand nombre de moteurs pour faire un crack de MD5 qui sont disponibles en ligne.

Dans un billet, l’entreprise a avancé que : « une vulnérabilité potentielle a été identifiée dans l'accès à notre système de stockage de données. Nous remercions Chris Vickery, chercheur spécialisé en sécurité informatique, d'avoir détecté cette faille sans en rendre publics les détails techniques. Nous avons corrigé le problème quelques heures après son identification. D'après les résultats de l'analyse de notre système de stockage de données, une seule personne est parvenue à s'y introduire : il s'agit de Chris Vickery. Celui-ci nous a confirmé qu'il n'avait pas partagé ni utilisé de données de façon inappropriée ».

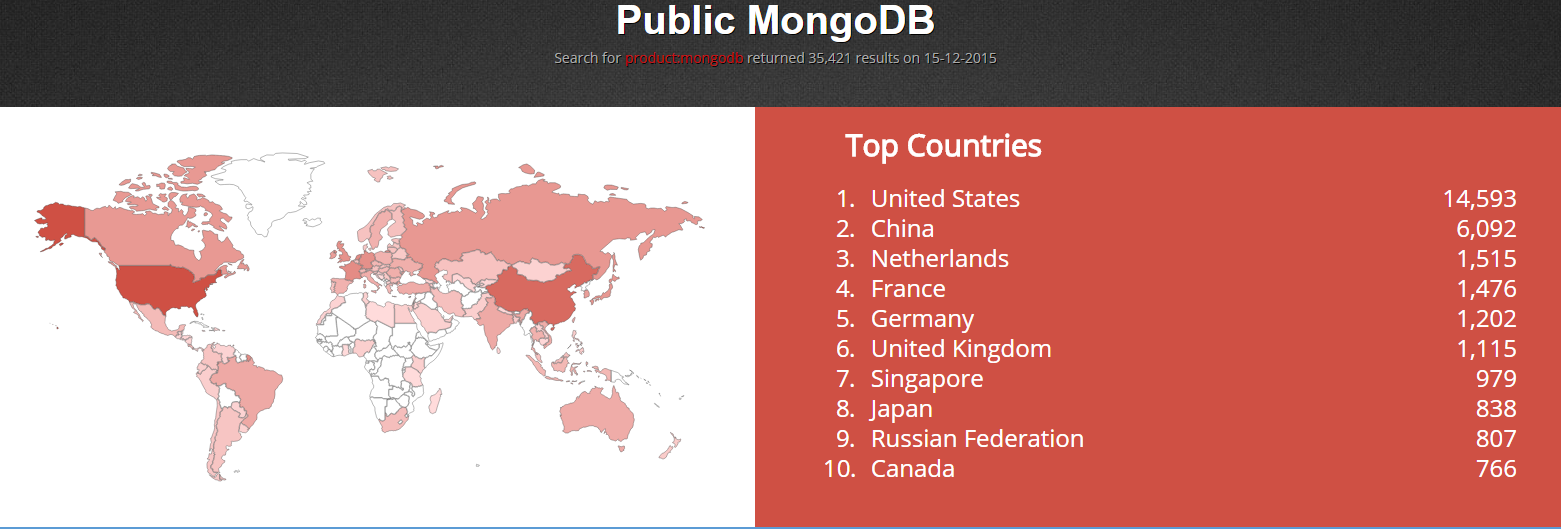

Au-delà de MacKeeper, le plus inquiétant, c’est cette déclaration de Chris Vickery, qui affirme avoir « trouvé, ces deux dernières semaines, pas moins de 25 millions de comptes utilisateur laissés sans protection par différents services en ligne ». Aussi, à la lumière de cet incident, combien d’instances MongoDB qui ne requièrent pas d’authentification sont disponibles publiquement ? Plus de 25 000 selon le même outil utilisé par le chercheur dont plus de 14 000 aux États-Unis, 6000 en Chine, 1500 aux Pays-Bas et 1400 en France.

Les organisations qui sont le plus concernées sont Digital Ocean, Amazon.com et E.I du Pont de Nemours and Co. Les versions les plus concernées sont la version 3.0.7, plus de 3000 instances, 2.4.9, plus de 2600 instances, 2.4.14, plus de 2500 instances, 2.4.10, plus de 1800 instances et 3.0.6, plus de 1200 instances.

Le fait que MongoDB 3.0 soit autant représenté signifie que nombreuses sont les personnes qui changent les configurations par défaut des nouvelles versions de MongoDB (par défaut en localhost) et choisissent une solution procurant moins de sécurité. Ou alors les utilisateurs peuvent avoir mis à jour leurs instances en utilisant leurs fichiers de configuration précédents.

Le problème n’est pas uniquement lié à MongoDB : une recherche sur Shodan.io relatives à Redis, CouchDB, Cassandra ou même Riak permet de voir qu’ils sont également affectés par ces types de mauvaises configurations.

Source : billet de blog Mackeeper, commentaires Reddit (Chris Vickery sous le pseudonyme « FoundTheStuff »), rapport Shodan, blog Shodan

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?Voir aussi :

Piratage de VTech : plus de cinq millions de comptes atteints et leurs données exposées sur internet, parmi lesquelles des photos et des messages

Piratage de VTech : plus de cinq millions de comptes atteints et leurs données exposées sur internet, parmi lesquelles des photos et des messages

Vous avez lu gratuitement 696 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.