Les experts en sécurité de Perfect Privacy, un fournisseur de VPN, ont découvert une vulnérabilité dans la façon dont les fournisseurs de VPN traitent la redirection de port qui expose l’adresse réelle de certains utilisateurs. Cependant, selon les résultats de leurs recherches, cela ne peut être réalisé que si certaines conditions sont remplies.

Les experts en sécurité de Perfect Privacy, un fournisseur de VPN, ont découvert une vulnérabilité dans la façon dont les fournisseurs de VPN traitent la redirection de port qui expose l’adresse réelle de certains utilisateurs. Cependant, selon les résultats de leurs recherches, cela ne peut être réalisé que si certaines conditions sont remplies. Tout d’abord, la personne doit avoir un compte actif chez le même fournisseur VPN que la victime. Ensuite, il doit connaître l’adresse VPN existante de la victime (qui peut être obtenue de diverses manières, par exemple en utilisant un client IRC ou torrent ou alors en faisant en sorte qu’une victime se rende sur un site qui est sous le contrôle de la personne qui réalise l’attaque). Et la dernière condition requiert que la personne voulant réaliser l’attaque définisse la redirection de port, cela ne fait aucune différence que la victime ait cette option activée ou non.

L’attaque est rendue possible à cause d’un problème au niveau de la table de routage interne du VPN. « Le problème crucial ici est que le VPN d’un utilisateur qui se connecte à son propre serveur VPN va utiliser son routage par défaut avec son adresse IP réelle, comme cela est requis pour que les connexions VPN fonctionnent. Si un autre utilisateur (l’attaquant) a activé la redirection de port pour son compte sur le même serveur, il peut découvrir l’adresse IP réelle de tout utilisateur sur le même serveur en les amenant à visiter un lien qui redirige le trafic vers un port sous son contrôle ». Les chercheurs précisent également qu’en raison de la nature de cette attaque, tous les protocoles VPN (IPSec, OpenVPN, PPTP, etc.) et tous les systèmes d’exploitation sont vulnérables.

Aussi, les chercheurs ont recommandé que les fournisseurs de VPN utilisent de multiples adresses IP, autorisent les connexions entrantes sur IP1 et les connexions sortantes via IP2-IPX, mais aussi définissent les redirections de port sur IP2-IPX. Dans le cas où les fournisseurs préfèrent opter pour une autre solution, ils recommandent en alternative de définir des règles côté serveur pour bloquer l’accès à l’adresse IP réelle sur un pare-feu pour des redirections de port qui ne sont pas les siennes.

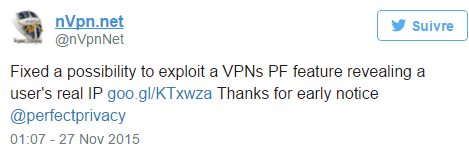

Les chercheurs ont donc partagé les informations sur la faille de sécurité qu’ils ont baptisée « VPN Fail » et certains fournisseurs ont déjà réagi en conséquence comme nVpn qui a confirmé dans un tweet « nous avons colmaté la possibilité d’exploiter la fonctionnalité VPN PF qui révèle l’adresse utilisateur réelle. Merci à Perfect Privacy ».

Une faille qui peut s’avérer problématique étant donné que les personnes faisant appel à ce genre de service le font pour rester anonymes.

Source : blog Perfect Privacy, tweet nVpn

Voir aussi :

Un chercheur en sécurité donne des détails sur la vulnérabilité RCE qui affecte la bibliothèque Java Apache Commons Collection

Un chercheur en sécurité donne des détails sur la vulnérabilité RCE qui affecte la bibliothèque Java Apache Commons Collection Linux et Unix affectés par une faille critique dans Bash, la vulnérabilité pourrait constituer une plus grande menace que Heartbleed

Linux et Unix affectés par une faille critique dans Bash, la vulnérabilité pourrait constituer une plus grande menace que Heartbleed Trend Micro découvre une vulnérabilité 0-day affectant la dernière version de Flash, la faille est activement exploitée par les pirates

Trend Micro découvre une vulnérabilité 0-day affectant la dernière version de Flash, la faille est activement exploitée par les pirates