Mise à jour du 18/11/2015 : Google s'est décidé à résoudre le problème d'identification avec son application Gmail sur Android

En fin octobre dernier, la chercheuse en sécurité Yan Zhu avait alerté Google à propos de la possibilité de changer l’adresse de l’expéditeur d’un message dans l’application de messagerie Gmail pour Android, pouvant permettre ainsi de tromper le destinataire sur l'identité de la personne qui le lui a envoyé. Si Google avait d’abord estimé qu’il ne s’agit pas là d’une vulnérabilité de sécurité, l’équipe de sécurité s’est finalement décidée à résoudre le problème : « Nous avons apprécié le rapport de la chercheuse et nous corrigeons le problème qu'elle a trouvé dans l'application Gmail pour Android », a indiqué un porte-parole de l’entreprise à MotherBoard, rajoutant que « notre relation rapprochée avec la communauté des chercheurs en sécurité nous aide à garder les utilisateurs à l'abri ».

Si Zhu a avancé qu’elle était heureuse que la faille soit finalement corrigée, elle n’a pas manqué d’exprimer sa consternation et sa déception dues au fait que Google n’ait pas compris quel était le problème lorsqu’elle l’a expliqué à ses équipes de sécurité « au moins trois fois, avec des captures d’écran » : « je ne veux pas dénigrer le travail de l'équipe de Google en matière de sécurité qui est difficile et elle doit sans doute être inondée de faux rapports », a-t-elle indiqué. « Cependant, le processus de rapport de bogue légitime a été beaucoup plus frustrant que ce à quoi je m'attendais ».

MotherBoard

MotherBoard

En fin octobre dernier, la chercheuse en sécurité Yan Zhu avait alerté Google à propos de la possibilité de changer l’adresse de l’expéditeur d’un message dans l’application de messagerie Gmail pour Android, pouvant permettre ainsi de tromper le destinataire sur l'identité de la personne qui le lui a envoyé. Si Google avait d’abord estimé qu’il ne s’agit pas là d’une vulnérabilité de sécurité, l’équipe de sécurité s’est finalement décidée à résoudre le problème : « Nous avons apprécié le rapport de la chercheuse et nous corrigeons le problème qu'elle a trouvé dans l'application Gmail pour Android », a indiqué un porte-parole de l’entreprise à MotherBoard, rajoutant que « notre relation rapprochée avec la communauté des chercheurs en sécurité nous aide à garder les utilisateurs à l'abri ».

Si Zhu a avancé qu’elle était heureuse que la faille soit finalement corrigée, elle n’a pas manqué d’exprimer sa consternation et sa déception dues au fait que Google n’ait pas compris quel était le problème lorsqu’elle l’a expliqué à ses équipes de sécurité « au moins trois fois, avec des captures d’écran » : « je ne veux pas dénigrer le travail de l'équipe de Google en matière de sécurité qui est difficile et elle doit sans doute être inondée de faux rapports », a-t-elle indiqué. « Cependant, le processus de rapport de bogue légitime a été beaucoup plus frustrant que ce à quoi je m'attendais ».

MotherBoard

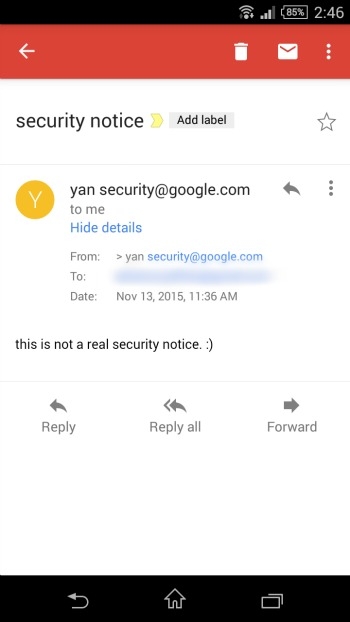

MotherBoardPour en tirer parti, il suffit de vous rendre dans vos paramètres de compte et d’y modifier votre nom, ce qui aura pour conséquence de cacher votre adresse mail légitime. Zhu a illustré ce problème avec la capture d’écran ci-dessous. La chercheuse indépendante à modifier son nom en yan ""security@google.com". Elle a expliqué à MotherBoard que « les guillemets supplémentaires déclenchent un bogue d’analyse dans l’application Gmail, ce qui fait en sorte que la vraie adresse mail n’est pas visible ».

Dans cet exemple, la chercheuse s’est fait passer pour un membre de l’équipe de sécurité de Google. Avec ce bogue, un attaquant est capable d’usurper une adresse mail de cette façon et faire apparaître son courriel piégé comme un courriel légitime, qu’il s’agisse de votre banque, d’un agent de prestation bien connu de la famille ou de vos amis, et rendre ainsi ses campagnes d’hameçonnage encore plus effectives.

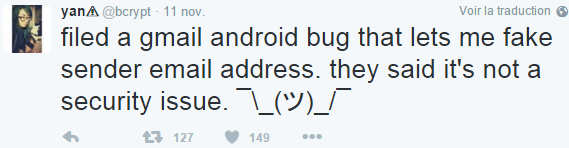

Néanmoins, pour l’équipe de sécurité de Google, il ne s’agit pas là d’une vulnérabilité de sécurité, selon les captures d’écran des échanges entre la chercheuse et l’équipe à la grande surprise de la chercheuse qui a avancé, amusée, sur Twitter : « me servir d’un bogue Gmail Android qui me permet d’utiliser une adresse e-mail factice et ils disent qu’il ne s’agit pas là d’un problème de sécurité ».

Bien que cette vulnérabilité puisse être catégorisée parmi les vulnérabilités à faible risque étant donné qu’elle ne fonctionne qu’avec l’application de messagerie Gmail sur la plateforme Android, elle pourrait permettre à des attaquants d’élaborer des techniques d’hameçonnage bien plus perfectionnées, augmentant ainsi la probabilité qu’un utilisateur se fasse avoir. C’est le scénario que Zhu a présenté à Google lorsqu’elle a signalé ce bogue en privé.

Ce dernier pourrait ne pas avoir un correctif si la position de l’équipe de sécurité de Google sur la question demeure la même. Un certain nombre de personnes dans la communauté des chercheurs en sécurité ont décidé de tourner à la plaisanterie ce qu’elle pourrait faire suite à cette réponse. Par exemple, l’utilisateur Phred a estimé qu’elle pourrait « envoyer le courriel à Sergey ou Larry en leur expliquant qu’il s’agit d’un bogue prioritaire qui a besoin d’un correctif immédiatement. Problème résolu ».

La semaine dernière, l’entreprise a avancé que Gmail sera mis à jour dans le cadre d'un effort d’amélioration de la sécurité. Alors que le service de messagerie utilise déjà le protocole HTTPS par défaut pour chiffrer les connexions et met en œuvre un protocole appelé STARTTLS pour limiter au maximum les possibilités d’espionnage, Google a expliqué être en train de développer un outil qui sera chargé d’alerter les utilisateurs de Gmail lors de la réception d’un e-mail en provenance d’une liaison non cryptée. C’est-à-dire qu’il pourra détecter si un e-mail n’est pas passé par un protocole de communication sécurisée comme TLS. Cet outil devrait être disponible « dans les prochains mois ».

Source : MotherBoard, twitter Yan, twitter Phred

Voir Aussi :

Google prévoit une nouvelle mesure de sécurité lors de la réception d'e-mails en provenance de liaisons non sécurisées

Google prévoit une nouvelle mesure de sécurité lors de la réception d'e-mails en provenance de liaisons non sécurisées