Des hackers iraniens ont créé de faux profils LinkedIn,

Des hackers iraniens ont créé de faux profils LinkedIn,pour lancer une campagne d'espionnage

Tandis qu’il surveillait les activités d’un groupe de hackers iraniens connu sous le nom de Threat Group-2889 (ou TG 2889), l’unité de lutte contre les menaces (CTU) de l’entreprise de cybersécurité Dell SecureWorks indique avoir découvert un réseau de faux profils LinkedIn. 25 faux profils convaincants qui se divisent en deux groupes : le premier où les hackers se présentent comme étant des recruteurs de multinationales ou d’entrepreneurs du gouvernement (General Motors, Airbus, le conglomérat sud-coréen Doosan ou encore Northrop Grumman, qui est spécialisé dans l'armement et l'aéronautique) et le second qui était moins développé et surtout conçu pour donner une illusion de légitimité aux comptes primaires.

Les faux profils permettaient aux hackers d’amorcer une campagne d’espionnage via l’ingénierie sociale ; une fois que la connexion avait été établie avec les cibles, les hackers pouvaient leur envoyer un lien via des courriels qui allaient lancer le téléchargement d’une application malveillante, permettant ainsi aux hackers d'avoir accès à des données confidentielles.

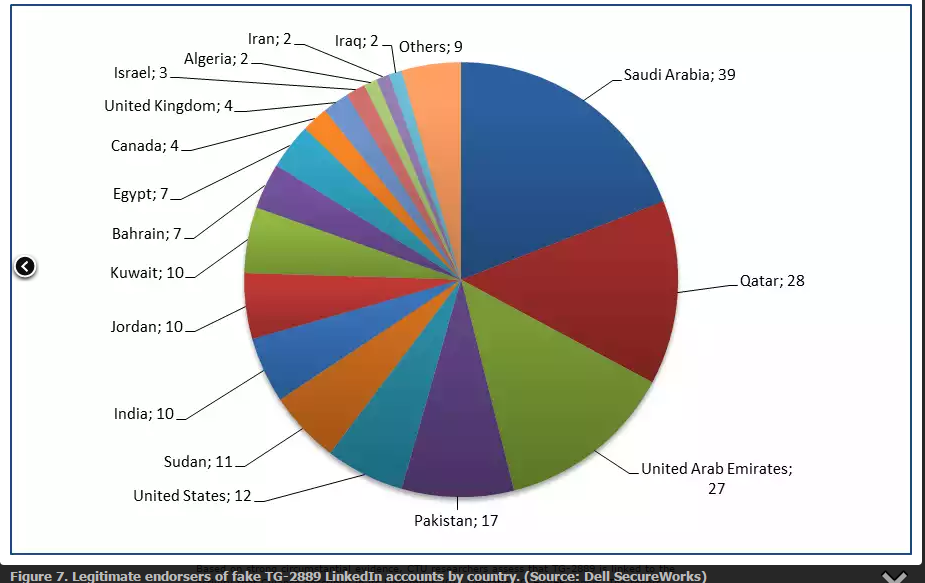

Une entreprise qui semble avoir été couronnée de succès puisque plus de 200 profils LinkedIn légitimes se sont connectés à ces comptes. Ces profils appartiendraient, dans leur majorité, à des individus basés au Moyen-Orient (39 identifiés en Arabie Saoudite, 27 aux Emirats Arabe Unis et 17 au Pakistan) et travaillant dans les télécoms et la défense.

Concernant cette affaire, un porte-parole LinkedIn a indiqué au Wall Street Journal avoir retiré les faux profils incriminés. Le réseau social professionnel américain en a profité par ailleurs pour rappeler disposer d’une équipe qui se consacre à la protection de ses membres contre ces risques.

Ce même groupe de hackers serait à l’origine d’une vaste campagne d’espionnage sur 16 pays, dont la France. Ces hackers auraient infiltré des entreprises majeures ou des organisations gouvernementales de l’énergie, de la défense, des infrastructures et des transports mais aussi des universités, où les hackers recherchaient des informations relatives à l’identité des personnes fréquentant ces institutions. Une campagne qui est supposée avoir été menée depuis 2012 et qui a permis d’exfiltrer des « informations très sensibles ». Le nom de code qui était attribué à cette campagne était opération Cleaver, décrite par la firme de sécurité Cylance en décembre 2014.

Source : Secure DellWorks, WSJ

Voir Aussi :

le Forum Sécurité

le Forum Sécurité la Rubrique Sécurité (Cours, Tutoriels, FAQ, etc.)

la Rubrique Sécurité (Cours, Tutoriels, FAQ, etc.)

Vous avez lu gratuitement 1 607 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.