WordPress : plus de 2 000 pages web sont la cible d'une campagne de piratage

WordPress : plus de 2 000 pages web sont la cible d'une campagne de piratage qui entraîne le téléchargement de logiciels espions

Le système de gestion de contenu WordPress est la cible d’une campagne de piratage qui entraîne le téléchargement d’applications non désirées. L’équipe de recherche en sécurité de Zscaler a expliqué que « lors de nos recherches, nous avons découvert que cette campagne a commencé durant la première semaine d'août 2015 et a été suffisamment actif depuis pour être à l’origine de plus de 20 000 événements de sécurité sur plus de 2 000 pages web depuis cette date. La majorité des sites WordPress touchés par cette campagne tournent sur la dernière version 4.3.1, mais la compromission pourrait avoir eu lieu avant la mise à jour ».

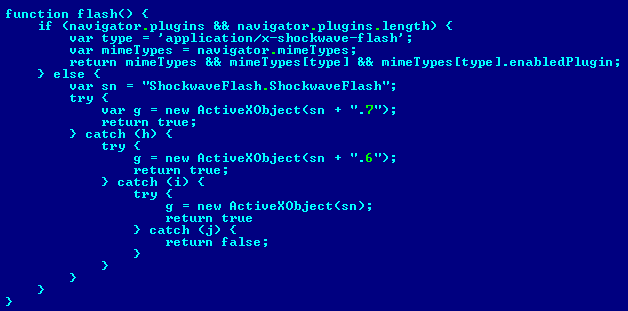

L’infection commence dès qu’un visiteur se rend sur un site WordPress qui a été compromis. Les pages infectées vont lui injecter du code JavaScript dans l’optique de collecter des informations comme l’horodatage du système, le fuseau horaire mais également la présence ou non d’Adobe Flash Player.

Fonction pour vérifier la présence du plugin Flash et obtenir des informations sur la version

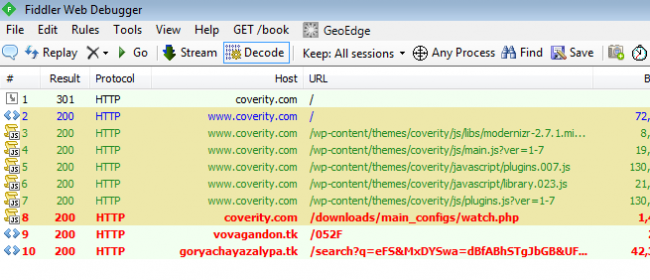

Les informations ainsi collectée sont envoyées vers le même serveur via une requête http GET qui sera suivie par une série de redirections conduisant au téléchargement de logiciels espions ou d’applications potentiellement indésirables qui vont se faire passer pour des applications légitimes.

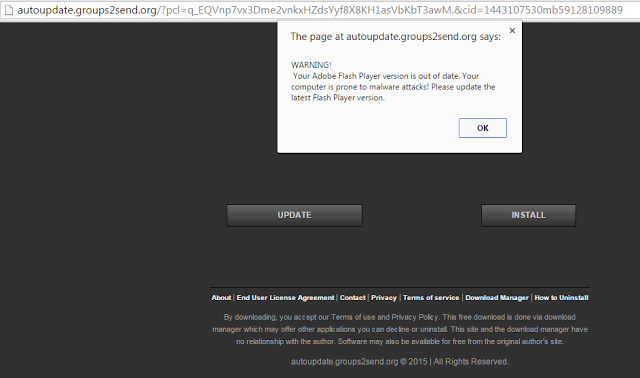

Zscaler a vu que, dans certains cas, l’utilisateur est invité à mettre à jour Flash Player et que, indépendamment du choix de l’utilisateur, une fausse application Adobe Flash Player est téléchargée. Pendant l’installation de l’application non légitime, plusieurs autres sites web proposant de télécharger des applications indésirables sont affichés. Par exemple, le logiciel espion a déjà proposé à la victime de télécharger et d’installer l’outil Windows 7 PC Repair.

Une fois que l'installation du logiciel espion est terminée, la victime sera redirigée vers la page légitime d’Adobe qui va lui indiquer que l'installation ne s’est pas terminée avec succès et va l’inviter à recommencer. Dans le cas où l'utilisateur choisit de recommencer l'installation, Adobe Flash Player sera cette fois-ci installé depuis le site d'Adobe authentique.

« Contrairement aux campagnes précédentes qui impliquaient des auteurs de logiciels malveillants et des opérateurs de kits d’exploit, la charge utile pour amorcer cette campagne implique des logiciels espions et des applications potentiellement indésirables. Ces applications peuvent sembler anodines mais peuvent faciliter les attaques de type malvertising par des publicités non sollicitées », a averti Zscaler.

Pour rappel, la semaine dernière, les chercheurs de Sucuri ont rapporté précédemment que des pirates ont réussi à infecter des milliers de sites WordPress pour amorcer leurs attaques. « Cette campagne de piratage est intéressante, son objectif final est d'utiliser autant de sites Web compromis possible pour rediriger tous les visiteurs vers une page du kit d’exploit Nuclear. Ces pages vont tester une grande variété d’exploits du navigateur disponibles pour infecter les ordinateurs des visiteurs peu méfiants », a avancé Daniel Cid, Fondateur et Directeur de la Technologie chez Sucuri qui a vu le nombre de sites ciblés par jour est passé de 1 000 le mardi à près de 6 000 en l’espace de trois jours et 95% d’entre eux sont des sites WordPress.

Les sites web étaient infectés par le logiciel malveillant baptisé visitorTracker_isMob à cause du nom de la fonction utilisée pour injecter des fichiers JavaScript : visitorTracker_isMob().

Parmi les sites victimes figurait celui de Coverity, un fournisseur de sécurité, dont le mécanisme de redirection des visiteurs a été compromis comme vous pouvez le voir. Bien sûr il a été contacté pour qu’il puisse corriger ce problème.

17% des sites avaient déjà été mis sur liste noire par Google et d’autres entreprises technologiques.

Source : blog Zscaler, blog Sucuri

Forum Sécurité

Forum Sécurité

Vous avez lu gratuitement 274 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.