Des chercheurs s'intéressent à la gestion des empreintes digitales sur mobile

Des chercheurs s'intéressent à la gestion des empreintes digitales sur mobile et présentent des failles qui sont parfois négligées par les constructeurs

Quatre chercheurs de FireEye Labs se sont intéressés à la façon dont sont gérés les empreintes digitales sur les dispositifs mobile à l’instar du Samsung Galaxy S5, du Huawei Mate 7, des iPhone 5S / 6 / 6+ et du HTC One Max.

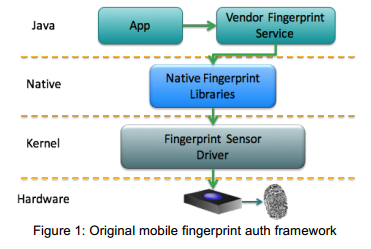

Tout d’abord, les chercheurs ont rappelé la conception de base d’un framework mobile authentification / autorisation en prenant comme exemple celui du HTC One Max que vous pouvez voir ci-dessous. « Dans cette conception, le noyau interagit directement avec le capteur d’empreinte digitale. Les bibliothèques d’empreinte digitale du constructeur (code natif) et les services d’empreinte digitale (code Java) fournissent une couverture fonctionnelle aux opérations d’authentification d’empreinte digitale. Le plus haut niveau logique est implémenté dans des applications spécifiques en invoquant les APIs du constructeur ».

Pour eux, il y a une faille de sécurité évidente dans cette disposition étant donné que les empreintes digitales ont le même niveau de sécurité que le noyau ; « si un attaquant roote le dispositif, il pourrait subtiliser les données d’empreinte digitale ». Et, malheureusement, ils rappellent qu’il existe plusieurs vulnérabilités kernel qui peuvent être exploitées pour rooter la plupart des dispositifs Android comme Framaroot, Towelroot et PingPongRoot. C’est la raison pour laquelle de nombreux constructeurs ont choisi de se tourner vers une architecture plus sécurisée.

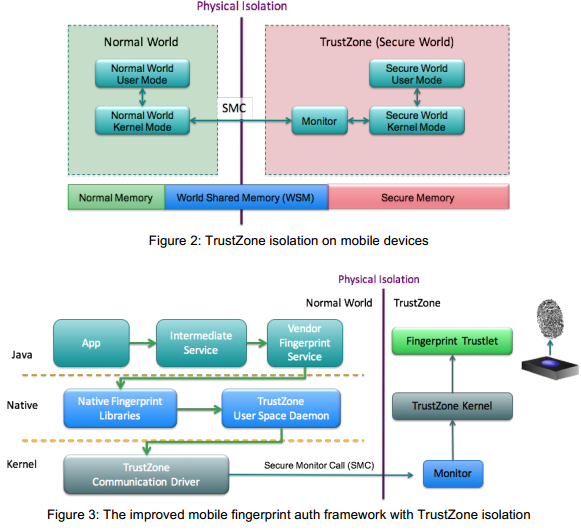

TrustZone vient isoler le mode normal utilisateur / kernel en créant des modes opératoires additionnels ; le mode Secure et le mode Monitor. Etant donné l’isolation, les empreintes digitales devraient être mieux protégées dans la TrustZone. Pourtant, malgré une sécurité qui a été montée d’un cran comparée à l’architecture précédente, il existe encore des zones exploitables. Les chercheurs en ont révélé quatre au total.

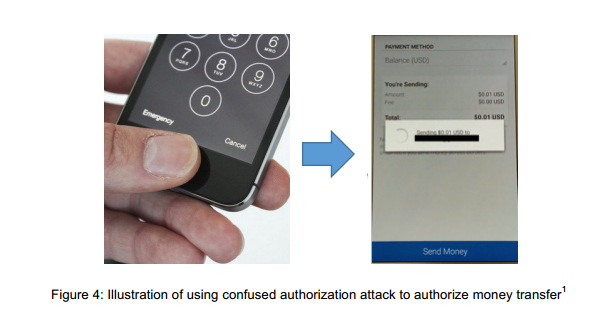

La toute première vulnérabilité a été baptisée « attaque d’autorisation confuse ». « Les autorisations accordent les droits d’accès aux ressources tandis que les authentifications vérifient qui vous êtes. Les systèmes de sécurité traitent parfois malencontreusement des autorisations comme des authentifications, ou n’arrivent pas à fournir des scénarios à l’épreuve des contextes pour les objets autorisation. Sans les scénarios à l’épreuve des contextes adéquats, un attaquant peut tromper une victime en lui faisant autoriser une transaction malicieuse en la faisant passer pour une authentification ou même une autre transaction ». L’exemple dans la figure ci-dessous montre qu’un attaquant peut mimer un écran de verrouillage et proposer à la victime de faire glisser son doigt pour déverrouiller son dispositif alors que l’empreinte digitale sera actuellement utilisée pour autoriser un transfert d’argent en arrière-plan.

La seconde concerne directement le stockage des données relatives aux empreintes digitales. Tous les constructeurs ne gardent pas ces données de façon sécurisée. « Tandis que certains constructeurs prétendent qu’ils gardent les empreintes digitales des utilisateurs chiffrées dans une partition système, ils conservent les empreintes digitales des utilisateurs en texte clair à un endroit accessible à tous par erreur. L’un des exemples est le HTC One Max – l’empreinte digitale est sauvegardée sous /data/dbgraw.bmp avec une permission 0666 (tout le monde a un accès en lecture). Tout processus ou application qui n’a pas d’accréditation pourrait subtiliser les empreintes digitales des utilisateurs en lisant ce fichier. (…) pour empirer la situation, chaque fois qu’un capteur d’empreinte digitale est utilisé pour une opération d’authentification, le framework d’authentification va actualiser le bitmap de cette empreinte digitale pour refléter le dernier passage du doigt. Alors, un attaquant peut simplement patienter en arrière-plan et collecter l’image de l’empreinte digitale de chaque passage du doigt de la victime ». Les chercheurs ont tout de même précisé que HTC a colmaté cette vulnérabilité suite à leur notification.

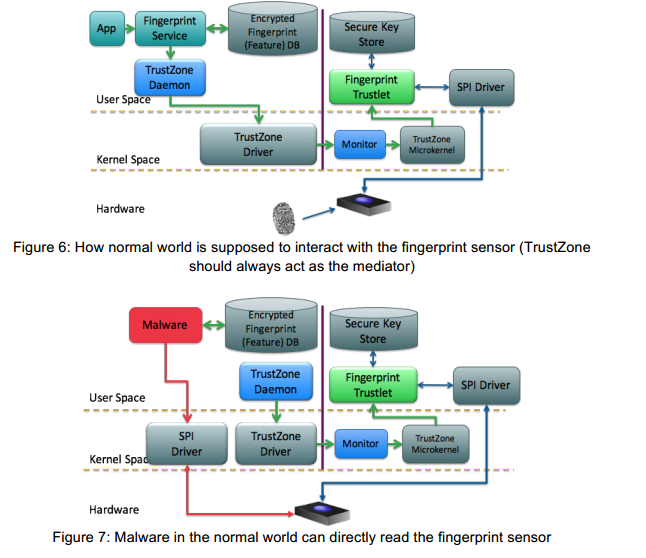

La troisième concerne le capteur d’empreinte en lui-même. « Bien que l’architecture ARM permette l’isolation des périphériques critiques afin qu’ils ne puissent pas être atteint en dehors de la TrustZone, la plupart des constructeurs manquent d’utiliser cette fonctionnalité pour protéger les capteurs d’empreinte ».

La figure 6 montre qu’au lieu de communiquer directement avec le capteur d’empreinte digitale, tous les composants à l’extérieur de la TrustZone sont supposés d’abord l’invoquer avant d’effectuer des opérations liées à ce capteur. Cependant, de nombreux constructeurs manquent de verrouiller l’accès au capteur par des programmes hors de la TrustZone. Comme le montre la figure 7, sans le verrou adéquat, les attaquants peuvent directement lire sur le capteur d’empreinte digitale. Les chercheurs avancent que les attaquants peuvent le faire en arrière-plan et continuer de lire les empreintes digitales chaque fois que l’utilisateur touchera le capteur.

« Etant donné que le capteur d’empreinte digitale est exposé à l’extérieur de la TrustZone, la seule protection est le renforcement de la permission d’accès par le noyau du côté du Normal World. Malheureusement, sur certains téléphones, le capteur n’est protégé que par des privilèges ‘système’ au lieu de ‘racine’. Ce qui a pour conséquence de réduire la difficulté de l’attaque puisqu’il y a des vulnérabilités aisément exploitables pour obtenir des privilèges ‘système’ comparé aux privilèges ‘racine’ (exemple CVE-2015-1474) ».

Les chercheurs précisent que ces vulnérabilités ont été présentent sur les dispositifs comme le HTC One Max, le Samsung Galaxy S5, etc. Les constructeurs ont été prévenus et ils ont déjà fourni un correctif.

La dernière concerne les portes dérobées d’empreintes digitales pré intégrées. Les attaquants pourraient furtivement intégrer des empreintes digitales préfabriquées dans les dispositifs comme étant des portes dérobées d’autorisation avant de fournir le nouveau dispositif à la victime. La cause principale de cette vulnérabilité réside dans le fait que l’interface utilisateur qui montre le nombre d’empreintes digitales enregistrées est une composante séparée du framework d’authentification d’empreintes digitales ; le premier se trouve hors de la TrustZone tandis que le dernier est dans la TrustZone. « Les attaquants peuvent alors tromper les utilisateurs en leur faisant croire qu’il n’y a que N empreintes digitales enregistrées alors qu’il y en a plus que ça. De telles empreintes digitales supplémentaires peuvent être utilisées pour contourner le framework d’authentification comme une porte dérobée ».

« Sur la base de nouvelles estimations, 50% des téléphones livrés auront un lecteur d’empreinte digitale d’ici 2019. Ces scanners d’empreinte digitale sont bien plus qu’un gadget pour vous permettre de déverrouiller votre téléphone – ils peuvent également vous permettre d’autoriser les transactions financières en faisant simplement glisser votre doigt. Avec l’introduction d’Apple Pay, les paiements effectués sur mobile seront la raison première de la présence de capteurs d’empreinte digitale. La plupart des concurrents d’Apple ont réagi rapidement pour pouvoir rivaliser avec la solution de paiement mobile d’Apple sur le marché » ont expliqué les chercheurs.

« Cependant, le niveau de sécurité des frameworks derrière demeurent la préoccupation principale des utilisateurs. Dans des systèmes d’autorisation traditionnels basés sur les mots de passe, il est aisé pour les victimes de remplacer les mots de passe volés par un nouveau. Mais les empreintes digitales sont là pendant toute une vie – une fois que les données relatives à vos empreintes digitales ont été récupérées, elles le sont pour le reste de votre vie. De plus, les empreintes digitales sont souvent associées à des cartes d’identité, des dossiers d’immigration, etc. » ont-t-ils avancé, précisant que « ce serait un danger si un attaquant parvenait à récolter des empreintes digitales à distance à grande échelle ».

Source : résultats de recherche (au format PDF)

Vous avez lu gratuitement 581 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.