IBM est le vendeur qui a observé le plus grand nombre de failles dans ses produits au dernier trimestre

IBM est le vendeur qui a observé le plus grand nombre de failles dans ses produits au dernier trimestred'après les statistiques de Secunia

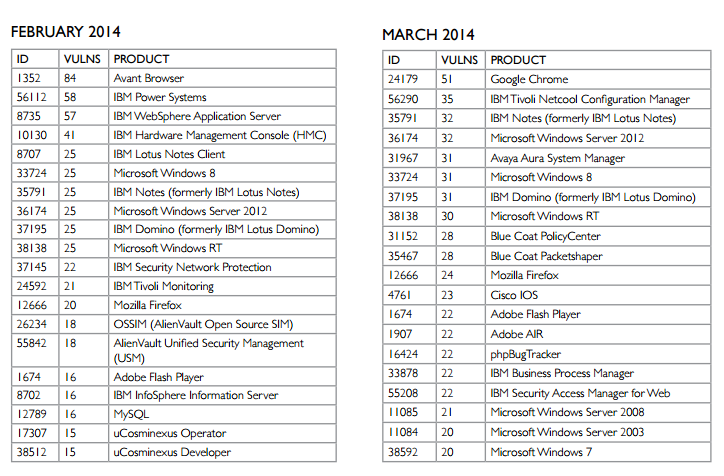

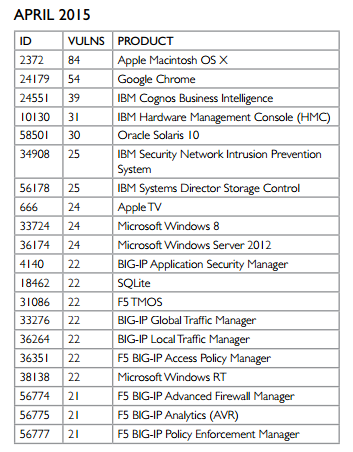

Secunia a rendu disponible sur rapport Vulnerability Update couvrant les menaces qui ont été observées sur la période allant de février 2014 à avril 2014. Le chercheur en sécurité a avancé qu’au total 1 691 vulnérabilités ont été observées dans son Top 20 au courant de ce trimestre. Précisons que son Top 20 correspond aux 20 produits, sur plus de 50 000 analysés par ses soins, ayant présenté le plus de vulnérabilités durant ces mois spécifiques (février, mars et avril).

Sur cette période, IBM s’est trouvé être l’éditeur ayant les produits présentant le plus de vulnérabilités. En février par exemple, le chercheur dénombre 58 vulnérabilités sur IBM Power Systems qui équipe la seconde place, puis 57 sur IBM WebSphere Application Server, 41 sur IBM Hardware Management Console (HMC) et etc. La palme d’or pour le produit avec le plus de vulnérabilités revient à Avant Browser et à Apple Macintosh OS X qui ont présentés tous les deux 84 vulnérabilités. Le premier produit, Avant Browser, a occupé la place de numéro un en février, tandis que le second l’a occupée en avril.

Le système d’exploitation de Cisco pour sa part a fait une apparition dans le Top 20 en mars 2014 avec 23 vulnérabilités. « Bien que le nombre lui-même n’ait rien de spectaculaire, le fait qu’un système d’exploitation utilisé sur de nombreux routeurs qui régissent internet mais également que les commutateurs réseaux Cisco qu’il est aisé de retrouver dans le réseau de nombreuses entreprises à l’échelle mondiale, il est suffisamment intéressant » estime le chercheur. « Si vous êtes un professionnel de la sécurité informatique, vous savez que se contenter simplement de suivre et corriger les applications à haute visibilité utilisées en entreprise n’est que la partie émergée de l’iceberg. Même avec ces précautions, il est bon de se rappeler que, de temps en temps, il est essentiel de garder une trace de tous les logiciels, firmware, middleware et hardware de votre infrastructure » a continué Secunia.

Secunia a donné sa définition de faille zero day en expliquant que, pour lui, il s’agit de vulnérabilité largement exploitée par des hackers avant qu’elle ne soit reconnue de manière publique. Elle peut être colmatée ou non le jour de l’information publique, l’essentiel étant qu’elle ait été largement exploitée avant la divulgation. Aussi, sept failles zero day ont été répertoriées sur cette période dont 4 du côté d’Adobe Flash et 3 du côté de Windows. « La nature de cape et d'épée des zero day en font le point d’entrée parfait par exemple dans des attaques de type Advanced Persistent Threat : sur une base régulière, les zero day sont mis en évidence dans des médias ainsi que dans l'industrie de la sécurité comme un procédé de choix d'attaque de prédilection pour les organismes gouvernementaux et privés, les organisations criminelles, engagés dans l'espionnage et autres activités malveillantes. L'augmentation des zero day est une indication que ces types d'attaques sont de plus en plus utilisés » a expliqué Secunia.

Secunia estime que, même si un nombre relativement élevés de zero day est une préoccupation, le fait de voir une chute conséquente dans le nombre de failles de ce type entre la fin 2014 et le début 2015 pourrait également être une préoccupation dans la mesure où cela pourrait être indicateur du fait que l’industrie n’a pas pu découvrir un grand nombre de failles zero day. A ce propos, Secunia avance que « la seule chose pire qu’un zero day que vous connaissez est un zero day que vous n’avez pas encore repéré ».

Source : Secunia

Vous avez lu gratuitement 1 289 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.