Secunia, un fournisseur en logiciel de sécurité dont le siège social est au Danemark, a publié son étude annuelle sur les tendances des vulnérabilités logicielles qui ont été utilisées par les pirates pour compromettre des ordinateurs. L’édition 2015 de son rapport sur ces vulnérabilités a basé ses statistiques sur les données récoltées par son outil Personal Software Inspector qui réside sur des « millions » de points d’extrémité clientèle, chacun ayant une moyenne de 76 applications installées.

Secunia, un fournisseur en logiciel de sécurité dont le siège social est au Danemark, a publié son étude annuelle sur les tendances des vulnérabilités logicielles qui ont été utilisées par les pirates pour compromettre des ordinateurs. L’édition 2015 de son rapport sur ces vulnérabilités a basé ses statistiques sur les données récoltées par son outil Personal Software Inspector qui réside sur des « millions » de points d’extrémité clientèle, chacun ayant une moyenne de 76 applications installées.Les vulnérabilités de type zéro-day, qui sont des vulnérabilités n’ayant fait l’objet d’aucune publication ou n’ayant aucun correctif connu, ont connu une croissance en passant de 14 vulnérabilités zéro-day en 2013 à 25 en 2014. Il faut rappeler que ces types de failles peuvent être catégorisées comme étant critiques et font partie des failles de prédilection des pirates dans la mesure où les correctifs ne sont pas disponibles pour les utilisateurs.

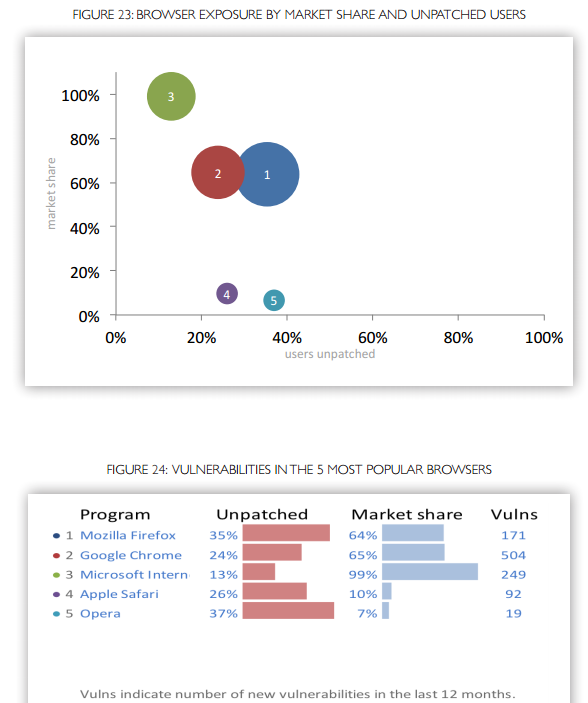

Concernant les failles dans les navigateurs web, les statistiques, qui ont été bien évidemment orientées vers les cinq navigateurs les plus utilisés (Google Chrome, Mozilla Firefox, Internet Explorer, Opera et Safari), indiquent un nombre également à la hausse : il est de 1 035 en 2014 contre 728 l’année passée. En tête figure Chrome qui enregistre 504 vulnérabilités soit près de la moitié des failles découvertes (48,69%), suivi par Internet Explorer qui en compte 289 soit 27,92%, et Firefox qui enregistre 171 soit 16,52%. Opera et Safari enregistrent chacun moins de 100 failles non corrigées : 92 pour le navigateur d’Apple contre seulement 19 pour Opera.

Les statistiques ont également fait savoir que Mozilla Firefox collectionne le plus grand nombre d’utilisateurs qui n’ont pas de correctifs de sécurité (35% pour une part de marché de 64%), la seconde place revient à Google Chrome qui compte 24% de ses 65% de part de marché. En troisième position nous retrouvons le navigateur de Microsoft.

La bonne nouvelle est que les éditeurs sont de plus en plus rapides pour proposer des correctifs dans la sécurité. Secunia a constaté que plus de 83% des 15 435 vulnérabilités trouvées dans 3 870 applications avaient déjà un correctif de sécurité disponible quand la faille a été divulguée publiquement. Ce qui représente une amélioration par rapport aux 78,5% observés en 2013 et bien mieux encore qu'en 2009 alors que seulement 49,9% des failles avaient un correctif disponible au moment de la divulgation publique.

« L'explication la plus probable est que les chercheurs continuent de coordonner leurs rapports de vulnérabilité avec les fournisseurs et leurs programmes de vulnérabilité, résultant en disponibilité immédiate de correctifs pour la majorité des cas, » estime le rapport.

Cependant, Secunia a constaté que si un correctif n’était pas prêt le jour une faille a été divulguée, il était probable que les éditeurs n’allaient pas accorder la priorité à une solution. Le pourcentage de produits qui a eu un correctif de sécurité disponible un mois après que la faille ait été divulguée a connu une croissance de 84,3%.

Les applications PDF d’Adobe Systems font partie des plus attaquées sur Internet en raison de leur prévalence. Secunia a fait savoir que le logiciel Adobe Reader, qui détient une part de 85% sur le marché, a enregistré 43 vulnérabilités l’année dernière.

Au cours des dernières années, Adobe a entrepris de lancer un ambitieux programme afin de scanner le code de son application à la recherche d’éventuels problèmes de sécurité et pour pouvoir générer des correctifs rapidement une fois que des problèmes sont détectés.

Secunia constaté que 32% des ordinateurs qui ont constitué la source de son univers de données récoltées via son Personal Software Inspector, qui vérifie également le numéro de version de programmes, n’avaient pas une version d’Adobe Reader mise à jour, exposant ainsi les utilisateurs. Du côté des utilisateurs de Foxit Reader, ils étaient plus de la moitié à ne pas avoir appliqué de mise à jour.

La société a également examiné les vulnérabilités dans les logiciels open source, une préoccupation sécuritaire croissante dans la mesure où des vulnérabilités critiques ont été trouvées dans la boîte à outils de chiffrement OpenSSL.

La première vulnérabilité critique d’OpenSSL, qui a été baptisée Heartbleed, a pris beaucoup d’acteurs par surprise en raison de son impact potentiel et de la grande variété de programmes qui l'utilisent. Secunia pensait que les éditeurs auraient pu être plus rapides pour colmater cette faille après que des problèmes subséquents aient été trouvés l'année dernière. Ce qui n’était malheureusement pas le cas cependant. Le rapport indique que de nombreux fournisseurs ne corrigent plus vite pour d'autres failles OpenSSL postées après Heartbleed.

« Les entreprises ne devraient pas prétendre être en mesure de prédire quels éditeurs sont fiables et prompts à réagir lorsque des vulnérabilités sont découvertes dans des produits liés à des bibliothèques open source », a conseillé Secunia.

Source : rapport Secunia (au format PDF)