Superfish a également des versions mobiles sur iOS et Android,

Superfish a également des versions mobiles sur iOS et Android,dotées de fonctionnalités de traçage

Suite à la controverse dont le logiciel Superfish a fait l’objet, la division américaine du constructeur chinois Lenovo s’est vue contrainte de présenter des excuses publiques à ses clients. « Nous sommes désolés, nous n’avons pas assuré, nous le reconnaissons » pouvait-on lire sur son Twitter officiel. Le constructeur s’est voulu rassurant lorsqu’il a fait la promesse que « cela ne se reproduira plus jamais » avant de guider les utilisateurs vers un guide de désinstallation.

Pour rappel, Superfish est un logiciel publicitaire qui était préinstallé sur certains modèles d’ordinateurs de Lenovo. L’adware était capable d’injecter des annonces publicitaires sur des pages web visitées par l’utilisateur et ce en dépit du navigateur dont il se servait ou même lorsque la connexion était supposée être sécurisée. Un fonctionnement qui constituait donc une faille dans la sécurité de l’ordinateur où il était installé puisqu’il rendait l’utilisateur vulnérable à des attaques man-in-the-middle.

Aussi, Microsoft et Lenovo ont émis des solutions pour atténuer le risque posé par le certificat racine de Superfish. Microsoft de son côté a créé une signature pour ses logiciels antivirus Windows Defender et Security Essentials qui inclut une routine qui va permettre non seulement d’enlever Superfish du système mais également des certificats racines du store de l’OS. Les deux programmes antivirus sont gratuits et intégré dans les versions depuis Windows Vista jusqu’à Windows 8.1. Ils agissent comme une protection par défaut pour le système d'exploitation si une solution tierce n’est pas installée. Il est donc recommandé de mettre vos programmes antivirus à jour.

Toutefois, si Firefox est utilisé pour la navigation, le certificat Superfish serait également injecté dans son magasin et devrait donc logiquement être éliminé de là. Dans ce cas, les routines de suppressions fournies par Microsoft seraient inefficaces. C’est ici que Lenovo intervient puisqu’il a couvert cette partie étant donné qu'il était au courant du fait que les préférences utilisateur de navigation peuvent s’étendre aux produits de Mozilla. Aussi, la société a créé et publié un outil de suppression automatique qui efface le certificat racine de Superfish dans Firefox et Thunderbird. Mais les difficultés peuvent s’étendre jusqu’à la version mobile dudit produit puisqu’il s’est avéré qu’elle contenait du code pour permettre le suivi des utilisateurs.

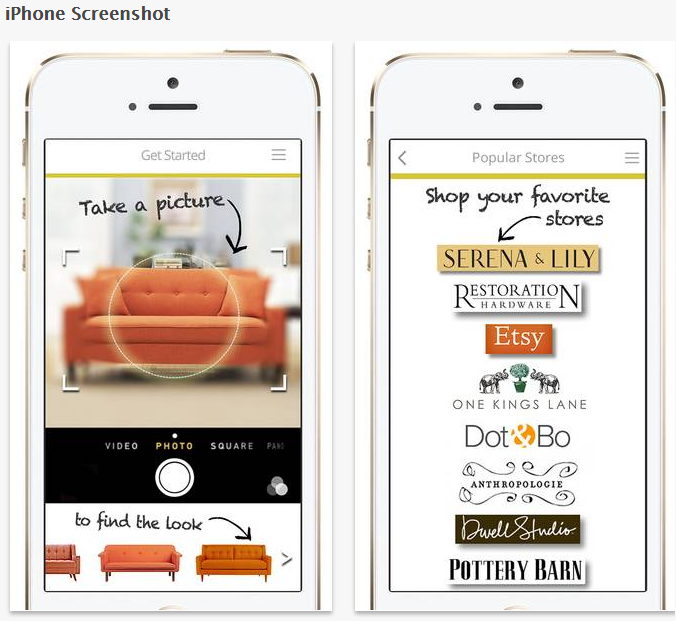

L'équivalent mobile pour Superfish est appelé LikeThat et est disponible pour les plateformes iOS et Android sur leurs vitrines en ligne respectives. L’application (LikeThat Décor and Furniture) est conçue pour aider les utilisateurs à faire leurs emplettes de mobilier en prenant simplement une photo de l’élément qu’ils souhaitent ; la photo sera alors téléchargée vers les serveurs de Superfish et des résultats visuels similaires issus de milliers de vendeurs s’afficheront dans la colonne des résultats. Il existe aussi une autre application appelée LikeThat Garden, spécifique qui concerne quant à elle les fleurs de votre jardin ou même encore LikeThat Pets : Adopt a pet.

Jonathan Zdziarski, un expert judiciaire iOS, a jeté un coup d'œil sur le code de l'application et a découvert qu'elle incluait des caractéristiques permettant d’identifier un périphérique par un identifiant unique, et de préserver toutes les données EXIF disponibles dans les photos prises par l'utilisateur afin de les envoyer vers ses serveurs. . « Donc même si vous n’avez pas fourni à l’application la permission d’avoir accès à votre GPS, cela pourrait ne pas être important si l’image est envoyée par le tuyau avec toutes les données EXIF qui s’y rattachent » explique-t-il sur un billet blog.

Le code d'identification, qui est également envoyé à une société d'analyse, est affecté à l'appareil sans aucune notification faites à l'utilisateur et il pourrait être établi à partir de l'adresse MAC de l’appareil mobile.

En ce qui concerne les données EXIF jointes aux images, la faille dans la sécurisation des données personnelles réside dans le fait qu'elles peuvent contenir la position GPS et le moment où la photo a été prise. Ainsi, plusieurs images prises à différents lieux peuvent permettre de retracer le parcours d'un utilisateur dans une période de temps spécifique

Le chercheur a également constaté que l’application LikeThat de Superfish sur la plateforme iOS est très invasive et possède du code qui peut tirer des informations sur l'appareil, comme l'espace disque libre, l’adresse MAC, la mémoire utilisée, la fréquence du processeur ou même le type d'affichage.

Dans le cas où les services de localisation ont été activés sur le périphérique, alors Superfish n'aura plus à s’appuyer sur les métadonnées des photos puisque la position GPS sera livrée à partir de ces services. Zdziarski souligne que l'autorisation de l'utilisateur est requise sur iOS, sur Android il ne le sait pas. « Même si on ne sait pas si ces caractéristiques sont actuellement activées dans les versions iOS ou Android de l’application, il semble que le soutien pour l’acquisition et de la transmission de votre position est au moins là, dans leur classe SFLocationAPI » a avancé le chercheur.

« Il semble Superfish se soit égaré en évitant d'utiliser la bonne méthode pour sélectionner une image de votre album photo (UIImagePicker), et a plutôt opté pour l’utilisation d’une technique qui pourrait permettre l'accès aux métadonnées sous-jacentes de l'image dont la plupart des utilisateurs n’ont même pas consciences d’avoir stockées », explique le chercheur.

Télécharger SuperFish Removal Utility (sur GitHub)

Télécharger SuperFish Removal Utility (sur GitHub) Vous pouvez voir si vous êtes infectés par le programme en suivant ce lien

Vous pouvez voir si vous êtes infectés par le programme en suivant ce lienSource : blog zdziarski

Vous avez lu gratuitement 448 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.