Le malware XDOR.DDOS refait surface sur la plateforme Linux

Le malware XDOR.DDOS refait surface sur la plateforme Linux et gagne en complexité selon les architectures

Depuis septembre 2014, Linux fait face à un type d’attaques d’un genre nouveau. En effet, c’est à cette date que le blog Malware Must Die a publié sa découverte qui, force est de constater, ne ressemble en rien aux mawlawres habituels auxquels on a l’habitude de faire face.

Appelé XOR.DDOS, ce dernier utilise des attaques DDOS qui sont des attaques par déni de service ayant pour but de rendre indisponible un service ou d’empêcher l’accès à celui-ci en raison de sa persistance. Depuis quelques jours, XOR.DDOS a été à nouveau détecté par FireEye.

Cette fois, il semble beaucoup plus complexe, car en plus d’utiliser une technique d’attaque par force brute SSH, ce malware est capable de s’exécuter en fonction de l’architecture Linux à laquelle il est confronté. Ainsi plusieurs compilations ont été détectées sur le réseau et s’adressent à différentes architectures Linux (AMD64, x86, ARM…). Les supports les plus vulnérables sont les systèmes embarqués et les objets connectés. FireEye souligne qu’il est écrit en C/C++ contrairement aux malwares usuels qui sont conçus avec des langages de haut niveau. Nous comprenons pourquoi il est si véloce. Cela dénote également de la volonté d’infecter à un très bas niveau les systèmes Linux.

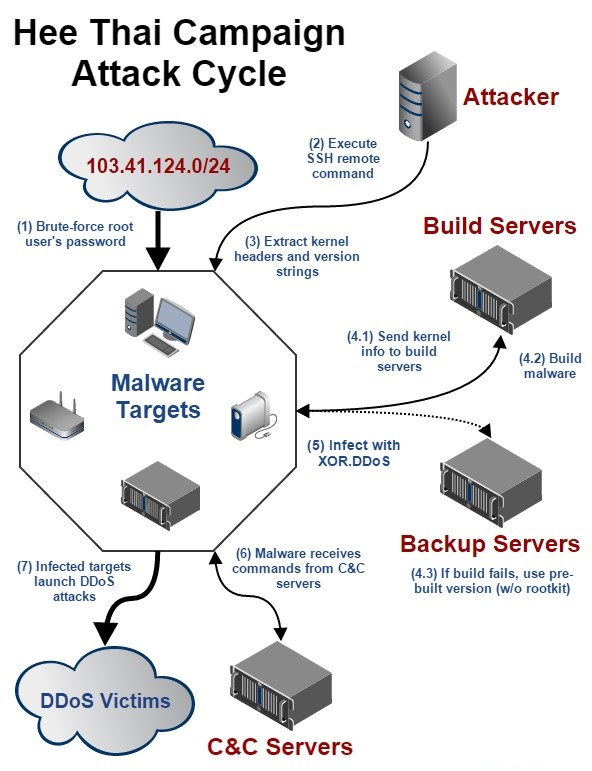

XOR.DDOS lance son attaque brute force SSH à partir d’une adresse enregistrée sous le nom Hee Thai. Ces attaques sont exécutées de manière persistante jusqu’à ce qu’elles puissent avoir accès au compte root du système. Une fois le système infecté, la machine abritant l’adresse citée arrête l’attaque et se déconnecte. Une autre machine avec une IP différente se connecte à partir d’une commande distante SSH et vu que les serveurs OpenSSH ne créent pas de journal pour les accès distants même quand celui-ci est configuré en mode détaillé, l’infiltration est donc invisible. C’est une attaque très élaborée avec des scripts Shell d’une taille considérable. Les images étant plus parlantes, ci-dessous un schéma descriptif.

Pour s’en prémunir ou plutôt pour contenir les attaques avant qu’une nouvelle compilation ne pointe le nez, il est recommandé de désactiver les accès distants du compte root (chose qui devrait être fait systématiquement). Le serveur SSH doit être également configuré pour n’accepter que les clés chiffrées. Il est enfin souhaitable d’installer un utilitaire réseau de détection des attaques par force brute (par exemple, fail2ban), ce qui permettra de prévenir les intrusions dès qu’une attaque est lancée. Toutefois, nous précisons que dès que le système est infecté, aucun outil ne permet à l’heure actuelle de se débarrasser de l’infection.

Source : Malware must Die, FireEye

Et vous ?

Que pensez-vous de ces attaques ?

Que pensez-vous de ces attaques ? Qui pourrait véritablement en être l'auteur ?

Qui pourrait véritablement en être l'auteur ?

Vous avez lu gratuitement 3 575 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.