Les cybercriminels ont commencé à profiter du Programme Partenaire YouTube afin de s’en mettre plein les poches tandis qu’ils infectent les ordinateurs par un logiciel malveillant de clic frauduleux baptisé Tubrosa : le cheval de Troie génère des vues artificielles sur des vidéos qu'ils affichent sur la plateforme de partage YouTube.

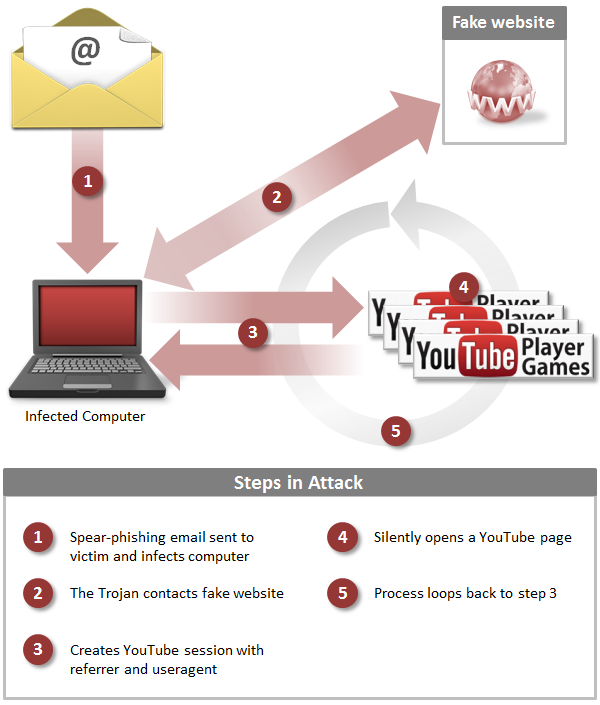

Les cybercriminels ont commencé à profiter du Programme Partenaire YouTube afin de s’en mettre plein les poches tandis qu’ils infectent les ordinateurs par un logiciel malveillant de clic frauduleux baptisé Tubrosa : le cheval de Troie génère des vues artificielles sur des vidéos qu'ils affichent sur la plateforme de partage YouTube.Pour déployer leur malware, les cybercriminels envoient un courriel aux victimes en mettant le logiciel en pièce-jointe qui, une fois qu’elle sera ouverte, entrainera l’infection immédiate du système. Les chercheurs en sécurité de Symantec ont remarqué qu’il s’agit ici d’une attaque en deux étapes, la seconde consistant à télécharger une liste de milliers de liens YouTube qui pointent vers les vidéos du cybercriminel.

YouTube a mis sur pied quelques garde-fous pour éviter que les utilisateurs ne puissent se jouer du système. Non seulement le service vidéo contrôle le type de vidéos qui sont téléchargées sur la plateforme YouTube pour s’assurer que les utilisateurs n’enfreignent aucune règle d’utilisation, mais en plus il contrôle également les clics frauduleux de la même manière que Google contrôle les publicités sur son réseau et recherche des activités irrégulières.

Pour faire face à cette contrainte, les développeurs derrière le cheval de Troie l’auraient équipé d’un module qui lui permet de contourner ce mécanisme de vérification : le malware s’appuie sur deux scripts PHP pour changer le référent et le user-agent, qui contient des informations sur l’origine du téléspectateur. En exécutant ces scripts, le malware s’assure que l’information obtenue par YouTube sur le téléspectateur ne soit pas la même, par conséquent il réussit à faire croire que plusieurs téléspectateurs font jouer la même vidéo alors qu’il ne s’agit en réalité que du même téléspectateur.

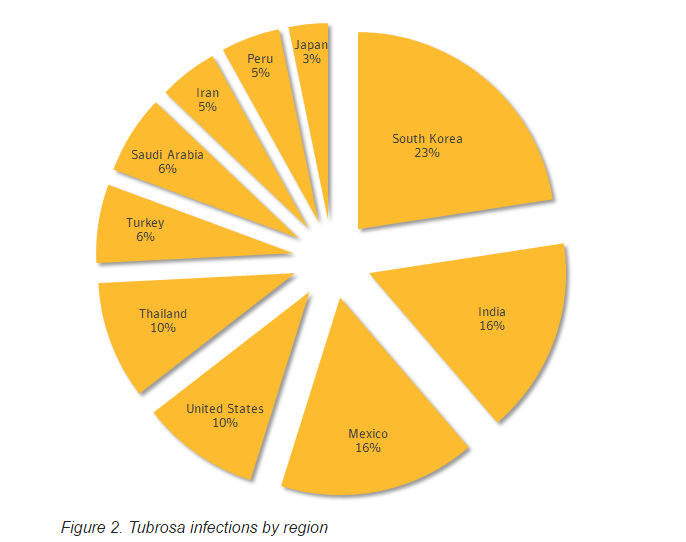

Les ordinateurs qui ont été le plus affectés par cette menace se trouvaient en Corée du Sud (26%), en Inde (16%) et au Mexique (16%). Parmi les autres pays nous retrouvons les Etats-Unis (10%), la Thaïlande (10%), la Turquie (6%) et l’Arabie Saoudite (6%). La France semble ne pas en avoir été affectée.

Les chercheurs ont également précisé qu'ils n’ont pas vu le malware être vendu sur des forums souterrains, ce qui semble indiquer qu'il est employé au profit d'un seul et même groupe de cybercriminels. Cette campagne, qui aurait été amorcée depuis août 2014, aurait permis aux cybercriminels de faire tourner des vidéos plus de deux millions de fois en fin 2014 et donc d’empocher des « milliers de dollars » selon les estimations de Symantec.

Source : Symantec