Deux chercheurs en sécurité informatique ont réussi à voler des informations privées des appareils iOS en utilisant l'assistant vocal Siri.

Deux chercheurs en sécurité informatique ont réussi à voler des informations privées des appareils iOS en utilisant l'assistant vocal Siri.Siri est une application publiée en 2010 par Apple, puis intégrée en natif dans les appareils iOS à partir de 2011. Son but est de convertir les commandes vocales de l'utilisateur en commandes que la machine pourrait comprendre (effectuer un appel, envoyer un message, écrire du texte, etc.). Mais en réalité ces commandes vocales ne sont pas traitées dans l'appareil mobile, mais plutôt envoyées au serveur d’Apple, qui les convertit en texte puis renvoie la réponse.

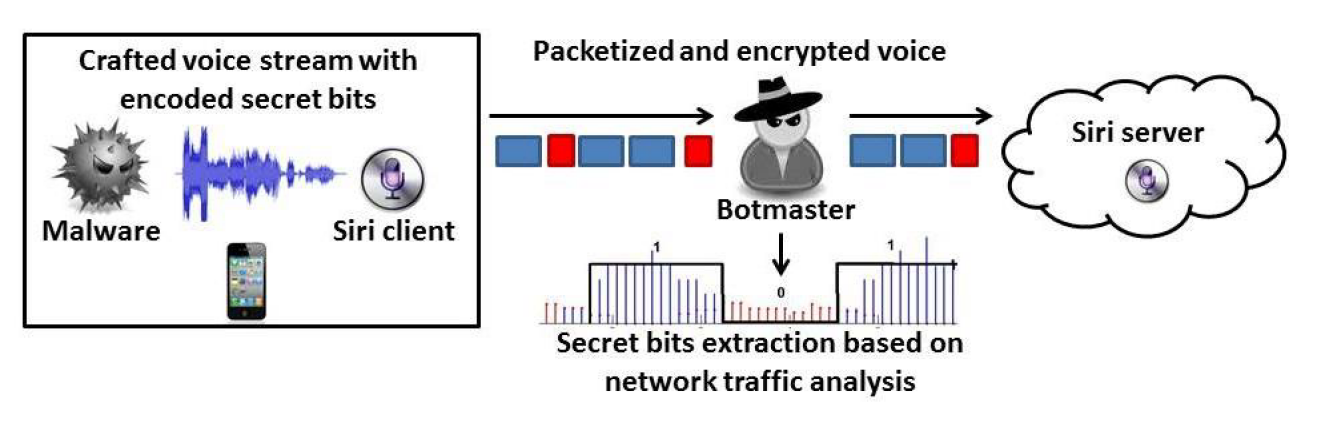

L'attaque iStegSiri décrite par les deux chercheurs se base sur la dissimulation de données durant la phase d'envoi. En effet, une personne malveillante pourrait utiliser ce flux comme canal de transfert afin de voler des informations sensibles sans être repéré en transformant la forme du trafic généré par l'application Siri. En guise d'exemple, les deux chercheurs ont réussi à exfiltrer des données à un taux de 0,5 octet/sec, sans nécessiter l'installation de composants logiciels supplémentaires, ni modification de l'appareil. Ils ont d'abord transformé le message secret en séquence audio, cette séquence est ensuite envoyée par le microphone interne à Siri, qui l'envoi à son tour au serveur d'Apple. C'est durant ce transfert que le hacker devra intercepter le message et décoder les informations cachées. À noter qu'avec cette vitesse (0,5 octet/sec), il faudra environ 2 minutes pour envoyer un numéro de carte de paiement à 16 chiffres.

Figure : fonctionnement de l'attaque iStegSiri

« Avec iStegSiri, la contre-mesure idéale agit sur le côté serveur », écrivent les chercheurs dans leur rapport, « Apple devrait analyser les tendances dans le texte reconnu pour déterminer si la séquence de mots s'écarte sensiblement des comportements typiques de la langue utilisée. Par conséquent, la connexion pourrait être interrompue de sorte à limiter le taux de données secrètes transférées ».

Ce type d'attaques n'est pas nouveau. Une technique similaire avait été utilisée par le passé pour cacher des informations en utilisant des applications populaires comme Skype afin de tromper les analyseurs de flux et les antivirus.

Source : Rapport publié par les chercheurs

Et vous ?

Que pensez-vous de ce type d'attaque et des solutions potentielles ?

Que pensez-vous de ce type d'attaque et des solutions potentielles ?