CoolReaper : un backdoor intégré par défaut dans des smartphones Coolpad

CoolReaper : un backdoor intégré par défaut dans des smartphones Coolpad10 millions d’utilisateurs seraient affectés

Quelques jours après la découverte de DeathRing, un malware d’origine chinoise découvert par la firme de sécurité Lookout, et qui serait installé par défaut dans des appareils Android neufs, déguisé sous forme d’une application de sonnerie mobile, on a assisté hier à la découverte d’un autre cas assez similaire dénommé CoolReaper.

CoolReaper est en fait un backdoor intégré dans les smartphones Android du constructeur chinois Coolpad. Cette compagnie, dont la valeur boursière est estimée à 6,63 millions de dollars, est classée 3e plus grand constructeur de téléphones portables en Chine et 6e dans le monde, avec des produits vendus non seulement en Asie, mais aussi aux États-Unis et en Europe de l’Ouest.

La firme de sécurité américaine Palo Alto Networks, qui avait publié hier un rapport sur le backdoor, explique que CoolReaper était présent sur 64 des 77 ROMs examinés, dont 41 signés par le certificat numérique du constructeur. Bien que ces ROMs aient été récupérés sur le site de Coolpad, une autre preuve confirme l’hypothèse selon laquelle le backdoor a été intégré intentionnellement par la société chinoise, puisque le malware est relié à un serveur de commande et de contrôle enregistré dans des domaines appartenant au constructeur.

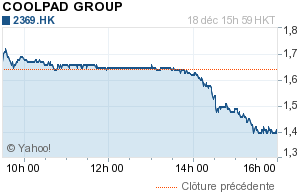

Figure : Action boursière de Coolpad Group d'aujourd'hui (Yahoo Finance, 18/12/2014)

Les serveurs de commande sont généralement utilisés pour envoyer des ordres au malware, afin d'accéder à des données privées de l’appareil, par exemple. Cependant, puisque CoolReaper est intégré par défaut dans le système des appareils Coolpad, le malware a donc tous les privilèges nécessaires pour :

- télécharger, installer, ou activer n’importe quelle application sans le consentement de l'utilisateur ;

- effacer les données de l'utilisateur, ou désinstaller des applications existantes ;

- informer les utilisateurs par de fausses notifications de mise à jour, qui installeraient en réalité des applications indésirables ;

- envoyer des SMS et MMS sans autorisation ;

- envoyer des informations sur l'appareil, son emplacement, l'utilisation des applications, l’historique des appels et des SMS au serveur de Coolpad.

Toutefois, ceci n’est pas la seule particularité de CoolReaper. En effet, « les clients de Coolpad en Chine ont rapporté l'apparition d'applications non désirées sur leurs appareils ainsi que des notifications publicitaires. Les plaintes concernant ce comportement ont été soit ignorées par le constructeur, soit supprimées. Ce dernier a également modifié le système d'exploitation Android contenu dans beaucoup de ses ROMs, de manière à cacher les composants CoolReaper à l'utilisateur et aux autres applications, ce qui le rend difficile à détecter par les antivirus ».

À noter que Palo Alto Networks s’est procuré un téléphone Coolpad en vente aux États-Unis et n’a trouvé aucune trace du backdoor, ce qui laisse suggérer que ce dernier n’est présent que dans les versions chinoises. Mais il faudrait quand même des statistiques beaucoup plus détaillées pour confirmer une telle hypothèse.

Coolpad n’a pas encore répondu à l’annonce. Toutefois, son action boursière a déjà chuté de 14.6 % cet après-midi.

Source : Palo Alto Networks, Yahoo Finance

Et vous ?

Que pensez-vous d’une telle pratique de la part d’un constructeur ?

Que pensez-vous d’une telle pratique de la part d’un constructeur ?

Vous avez lu gratuitement 1 562 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.