Après CTB-Locker, le ransomware OphionLocker utilise Tor pour communiquer avec le serveur C&C

Après CTB-Locker, le ransomware OphionLocker utilise Tor pour communiquer avec le serveur C&C et le chiffrement à l'aide de courbes elliptiques

Les chercheurs de l’expert en sécurité F-Secure ont analysé le comportement d’une nouvelle souche de ransomware utilisant le chiffrement à l'aide de courbes elliptiques (EEC - Elliptic curve cryptography -) avancée ainsi que l’infrastructure Tor. Les premiers à l’avoir repérée sont les chercheurs de Trojan7Malware qui l’ont baptisé OphionLocker sur un billet rédigé le 09 décembre. Le malware s’est propagé via une campagne utilisant le kit d’exploit RIG, un kit d’exploit qui est en vente dans le marché noir depuis avril 2014. En mai 2014, Kahu Security expliquait que ce kit d’exploit utilisait les failles suivantes : Java – CVE-2012-0507, CVE-2013-2465, IE 7/8/9 – CVE-2013-2551, IE 10 – CVE-2013-0322, Flash – CVE-2013-0634, Silverlight – CVE-2013-0074.

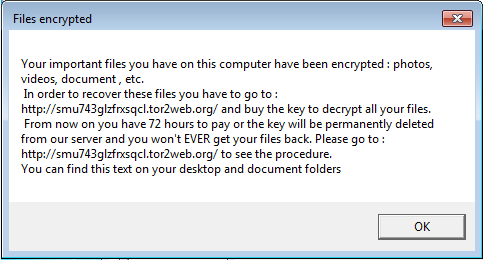

Une fois que les fichiers de la victime son chiffrés en utilisant une EEC, un pop-up va en informer l’utilisateur et lui fournir une URL pour acheter la clé de déchiffrement : « vos fichiers importants sur cet ordinateur ont été chiffrés : photos, vidéos, documents, etc. Afin de pouvoir restaurer ces fichiers vous devez vous rendre à (…) et acheter la clé pour déchiffrer tous vos fichiers. A partir de maintenant vous avez 72 heures pour payer ou la clé sera supprimée de manière définitive de nos serveurs et vous ne récupérerez JAMAIS vos fichiers. »

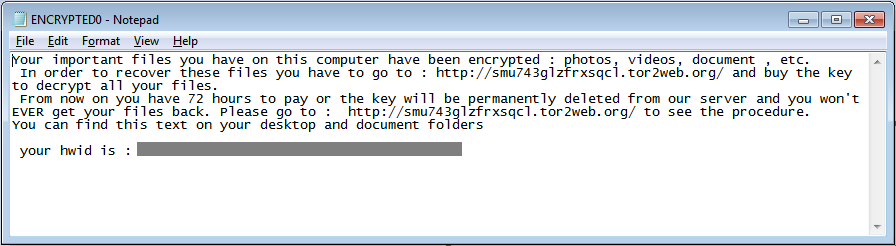

Les chercheurs de F-Secure expliquent que plusieurs fichiers texte au format ENCRYPTED[..].txt seront créés et contiennent un identifiant matériel qui a été généré pour identifier la machine de la victime. « Votre hwid est : »

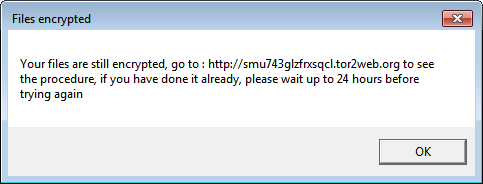

Ledit hwid (sans doute hardware id) dans le lien qui est fourni dans la demande de rançon servira à payer pour 1 Bit Coin. Cependant, si OphionLocker s’attaque à un environnement virtuel, il se comportera légèrement différemment : même s’il vous donne toujours votre hwid, le message qui s’affichera ne vous demandera pas de payer quoi que ce soit. Une clé de déchiffrement donnée contre … rien en échange, trop beau pour être vrai n’est-ce pas ? Vous avez raison. Les chercheurs sont allé jusqu’au bout de la manipulation et ont entré la clé qu’ils ont reçu « gratuitement ». Après l’avoir entré, voici le message qu’ils obtiennent : « vos fichiers sont toujours chiffrés, allez à l’adresse (…) pour voir la marche à suivre, si vous l’avez déjà fait, svp attendez 24 heures avant de réessayer »

Une fois qu’ils ont cliqué sur le bouton « ok », un pop-up les informait que leurs fichiers ont été déchiffrés et qu’ils pouvaient les utiliser comme avant. Cependant, il n’en était rien : aucun fichier n’a été déchiffré.

Fondamentalement, OphionLocker utilise une URL Tor2web pour donner la marche à suivre sur la façon de payer pour le déchiffrement. Les clés publiques sont également intégrées dans le malware afin que le chiffrement puisse commencer sans une connexion Internet ou sans action préalable de la victime - ce qui le rend doublement difficile à arrêter, expliquent les chercheurs de Trojan7Malware.

Pour rappel, les chiffrements ECC sont utilisés pour maintenir une sécurité maximale, mais par la création de clés de chiffrement plus petites. D’ailleurs, les chercheurs estiment que « résoudre un problème de logarithme discret sur une courbe elliptique est réputé être un problème plus difficile que le problème similaire dans les entiers modulo n. C'est pourquoi une clé de 200 bits (qui mesure, pour une courbe elliptique, la taille du corps fini K de cette courbe) pour les chiffres basés sur les courbes elliptiques est plus sûre qu'une clé de 1024 bits pour le RSA ».

OphionLocker n’est pas le premier ransomware à faire usage de Tor et du chiffrement ECC puisqu’en août dernier F-Secure avait vu les mêmes caractéristiques chez CTB-Locker. Cependant, il s’agit là d’un autre exemple du niveau de sophistication des campagnes de piratages lancées par les éditeurs de malware.

Source : F-Secure, trojan7malware, kahu security, bibmath

Vous avez lu gratuitement 429 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.