Sécurité : la trace du ver Stuxnet retrouvée

Sécurité : la trace du ver Stuxnet retrouvéeSelon l’analyse, le malware aurait été propagé pour toucher la base iranienne Natanz

Kim Zetter a publié mardi dernier un livre intitulé « Countdown to Zero Day », sur la couverture duquel on peut lire la phrase : « Stuxnet et le lancement de la première arme numérique ». Dans ce livre, la journaliste américaine présente des informations détaillées sur le parcours du ver informatique Stuxnet et l’objectif dans lequel il a été créé.

Contrairement à un article du New York Times rédigé en 2012 par David Sanger, ainsi qu'à son livre « Confront and Conceal », qui suggéraient que le ver aurait infecté de l’intérieur la base iranienne Natanz puis se serait propagé vers l’extérieur, Zetter affirme en fait, que c’est le contraire qui s’est produit : le ver aurait été lancé de l’extérieur puis se serait propagé sur des machines bien ciblées afin d’atteindre les moteurs et centrifugeuses d’enrichissement de l’uranium de la base iranienne.

La firme de sécurité Symantec confirme cette hypothèse. En effet, selon un article qu’elle a publié lors de la sortie du livre, elle explique comment ses analystes ont pu retrouver la trace de ce ver, opération qui a été possible seulement parce que Stuxnet est conçu pour stocker dans son fichier exécutable une liste ordonnée des noms, domaines et adresses IP des machines infectées. « Ce sont les miettes de pain que nous avons suivi pour récupérer la liste des premiers ordinateurs compromis », disait-elle dans son blog.

Mais comment atteindre la base de Natanz alors que celle-ci n’est pas connectée à internet ?

Zetter explique dans son livre que cela s’est fait en infectant d’abord 4 sociétés impliquées dans la fabrication et l’assemblage de composants ou l’installation de systèmes de contrôle industriels de Natanz. Le ver aurait ensuite atteint la base iranienne à travers les flash-disk infectés des employés. Cette piste est vérifiée en tout cas pour la version 1.x, dite « agressive » du virus. La version 0.5 n’étant pas propagée largement, il n’y a pas assez d’échantillons pour faire une analyse aussi poussée de son parcours.

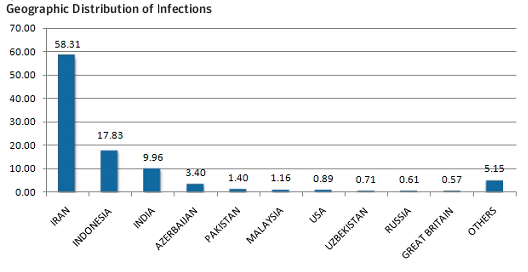

Les noms de quatre entreprises ciblées par les attaquants sont cités dans le livre de la journaliste, mais Kaspersky Lab cite la présence d’une cinquième société qui aurait également été infectée par Stuxnet. Malheureusement pour ses créateurs, un défaut de programmation ou de conception aurait causé la perte de contrôle de ce ver, qui s’est propagé sur internet et a infecté des milliers d’autres machines en dehors des cibles désignées.

Figure : Distribution géographique des infections de Stuxnet (source : Symantec)

« On ne sait pas combien de temps il a fallu à Stuxnet pour atteindre sa cible après avoir infecté des machines à Neda et dans les autres sociétés, mais entre juin et août, le nombre de centrifugeuses d'enrichissement d'uranium de Natanz a commencé à baisser », déclare Zetter dans un article sur Wired ; « Si cela était le résultat uniquement de la nouvelle version de Stuxnet ou les effets persistants de la version précédente ? On ne sait pas. Mais en août de cette année, seulement 4592 centrifugeuses étaient fonctionnelles à l'usine, soit une baisse de 328 centrifugeuses depuis juin. En novembre, ce nombre avait chuté encore plus loin pour 3936, soit une différence de 984 en cinq mois ».

On peut donc dire que les créateurs de ce virus ont atteint leur –ou une partie de leur- objectif. Quant à l’origine des attaquants, selon le livre de David Sanger, ce ver informatique a été développé par les États-Unis et Israël. Dans la description du livre de Kim Zetter sur Amazon on peut lire que cet ouvrage montre comment « les services de renseignement et les militaires paient des sommes énormes pour le code malveillant dont ils ont besoin pour mener à bien les infiltrations et les attaques ». Il semblerait donc que les deux auteurs soient d’accord sur ce point.

Sources : Wired, blog de Symantec, Kaspersky Lab, New York Times, Amazon

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ?

Vous avez lu gratuitement 2 041 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.