Microsoft publie son rapport semestriel SIRv16,

Microsoft publie son rapport semestriel SIRv16, l'état des lieux sur la sécurité note la montée en puissance des kits d'exploits

Microsoft a publié le 16e volume de son rapport semestriel SIR (Security Intelligence Report) qui a couvert les menaces de sécurité durant le semestre passé (juillet à décembre 2013). Les cinq pays recensant le plus grand nombre d’attaques au cours de la période sont respectivement le Pakistan, l’Indonésie, l’Algérie, la Tunisie et l’Inde avec un pourcentage d’infection plus de deux fois supérieure à la moyenne mondiale.

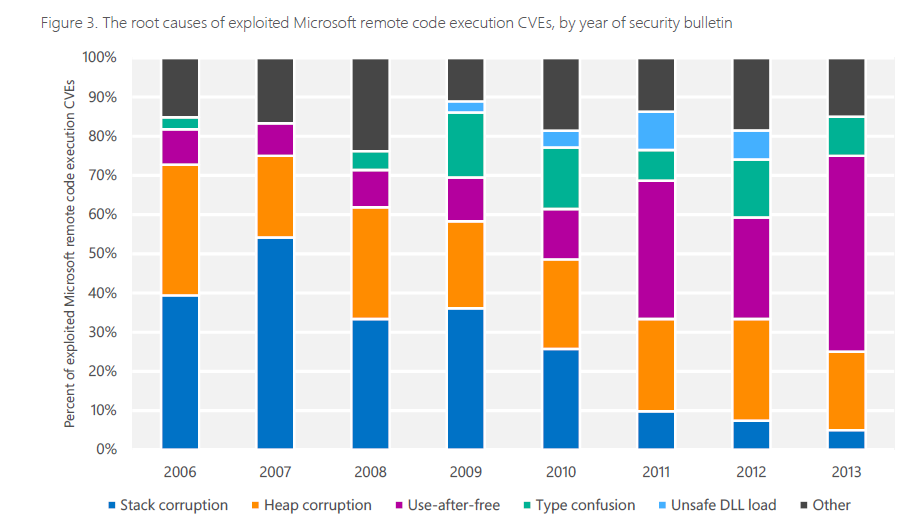

Le rapport de Microsoft indique que le plus grand risque potentiel d’infection provient des exploits zero day. Notons quand même que depuis 2011 le nombre d’exploits zero day a diminué de façon manifeste. Concernant la façon dont ces vulnérabilités sont exploitées, Microsoft les répartit en plusieurs catégories comme indiqué sur le diagramme ci-dessous.

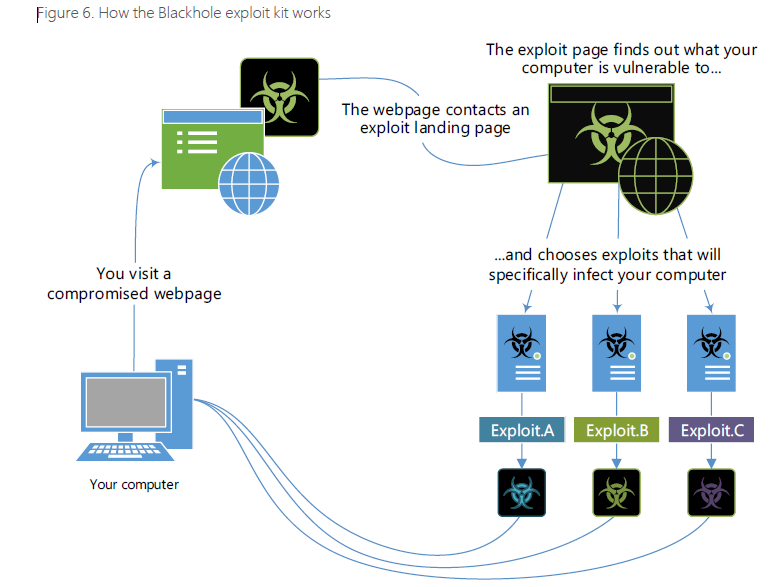

SIRv16 note une montée en puissance des kits d’exploits qui offrent à leurs utilisateurs de plus en plus de fonctionnalités pour les aider à planifier des attaques plus effectives. Par exemple l’interface d’administration du kit Blackhole est similaire à un package analytique web qui montrera des éléments comme la provenance de la victime, le système d’exploitation qu’elle utilise, son navigateur web, combien d’entre elles (les victimes) ont été infectées avec succès ainsi que la manière dont l’infection a eu lieu. A l’instar des logiciels commerciaux, les kits d’exploits incluent parfois des termes de contrats ainsi que des supports techniques.

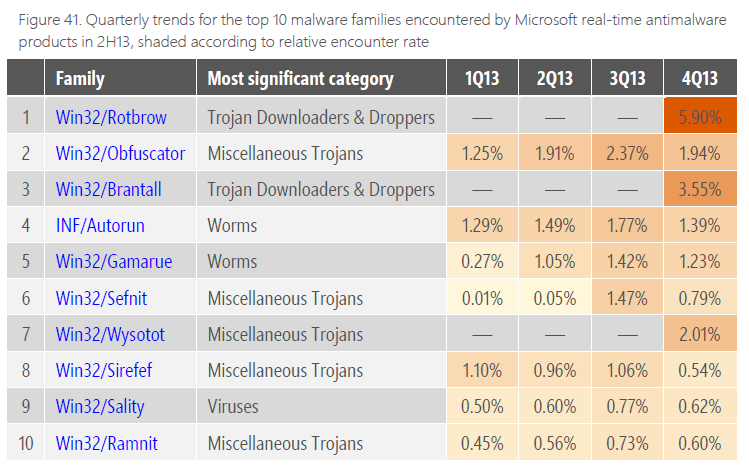

Dans son rapport, Microsoft indique que les malwares Rotbrow, Brantall et Wysotot, ont été les plus actifs sur le second semestre 2013. Notons que les familles Rotbrow et Brantal sont les principaux vecteurs de l'infection par le malware Selfnit qui transforme le PC en « zombie ». Pour la première famille, Rotbrow, elle comprend « Browser Defender » (ou alternativement « Browser Protector ») ; des programmes qui se présentent comme étant des protections contre les extensions pour les navigateurs Web alors qu’en réalité elles en ajoutent. La seconde famille, Brantall, comprend des logiciels qui se comportent comme des programmes d’installation de plusieurs applications légitimes. Les deux familles ont déjà été surprises à installer directement Sefnit.

Wysotot est une famille de chevaux de Troie qui changent la page de démarrage du navigateur d’un utilisateur. Il est généralement utilisé par des éditeurs qui cherchent à faire de la publicité sur des logiciels ou des jeux vidéo gratuits.

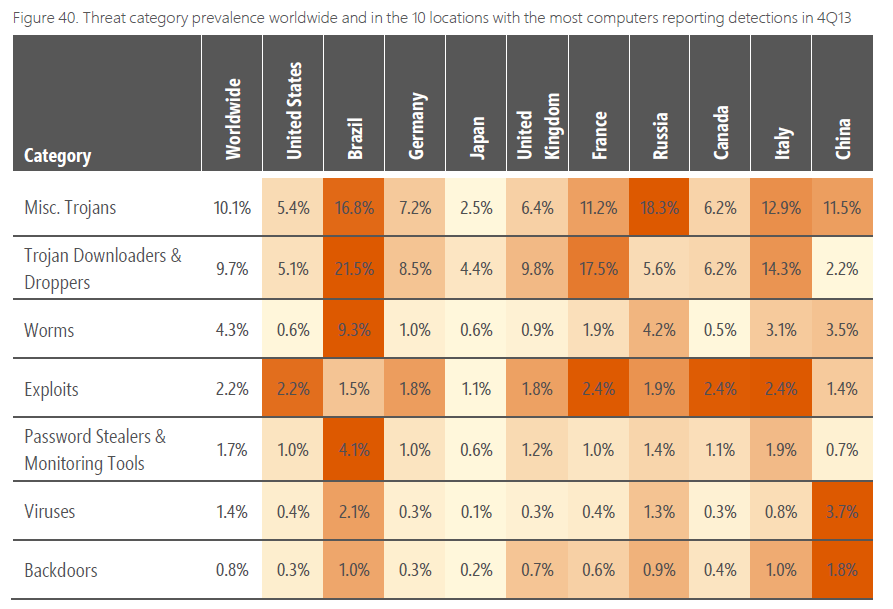

Microsoft note également que des différences significatives existent entre les types de menaces qui affectent les utilisateurs dans diverses parties du monde. La propagation des malwares et son efficience sont tributaires des facteurs linguistiques et culturels ainsi que des méthodes utilisées pour la distribution. Certaines menaces sont distribuées en faisant appel à des techniques qui ciblent des personnes parlant une certaine langue ou alors utilisant des services en ligne localisés sur une région géographique spécifique.

Source : SIRv16 (au format PDF)

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 500 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

).

).