Heartbleed ne doit pas nous faire oublier l’existence des autres failles de sécurité

Heartbleed ne doit pas nous faire oublier l’existence des autres failles de sécuritéVoilà le constat d’un expert en sécurité

Après le grand émoi qu’a provoqué la découverte de la faille Heartbleed dans la librairie OpenSSL, Brian Fox, chercheur en sécurité chez Sonatype met en garde la communauté IT contre les différentes failles existantes et tient à rappeler vivement que Heartbleed ne doit pas faire oublier l’existence des autres failles dont certaines sont connues depuis des années. En effet, pour lui cette faille n’est que la partie apparente de l’iceberg.

Quelques semaines seulement après l’épisode Heartbleed, une autre découverte est venue bousculer l’ordre établi : OAuth 2.0 et OpenID exposeraient des millions d’utilisateurs et les plus grandes firmes IT à des attaques suite à une vulnérabilité découverte dans le Covert Redirect.

Dans un second temps, Fox dresse un constat accablant sur les autres failles qui se baladent encore dans la nature. Dans son blog, il en cite quatre :

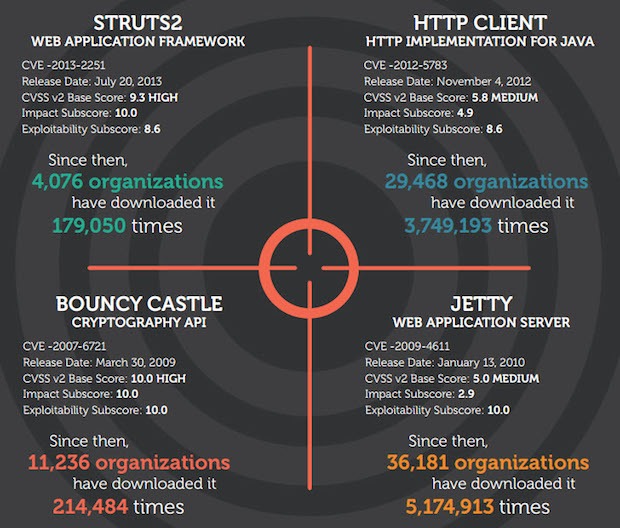

- Le client HTTP Java qui met en danger des millions d’applications et qui continue d’être téléchargé même par les entreprises ;

- Le framework d’application web Strust2 : une des versions du framework est corrompue et permet l’exécution à distance d’un code malicieux, pour autant Strust2 continue d’être téléchargé par des milliers d’entreprises ;

- L’API cryptographique Bouncy Castle : une des versions de l’API Java contient une vulnérabilité qui permet à l’attaquant de compromettre des données chiffrées, l’API vulnérable continue d’être utilisé par 4000 entreprises ;

- Le serveur d’applications web Jetty : dans sa version 6.x et 7.0.0, il contient des vulnérabilités qui permettent à l’attaquant de modifier à distance des données sensibles via des requêtes HTTP.

Au final, Fox explique qu’« étant donné que les attaquants sont notifiés par le même mécanisme qui permet la découverte et le fix de la vulnérabilité, ils ont effectivement l’avantage du premier entrant, car il est généralement plus facile d’exploiter une faille que de mettre à jour votre famework ». Ainsi, si rien n’est fait, la situation actuelle pourrait donner lieu à un futur Heartbleed aux conséquences monstrueuses.

Sources : annonce des vulnérabilités d’OAuth et OpenID, blog.sonytape.com

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ?

Vous avez lu gratuitement 1 863 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.