Plus de 99% des nouvelles familles et variantes de menaces mobiles ont ciblé Android au premier trimestre,

Plus de 99% des nouvelles familles et variantes de menaces mobiles ont ciblé Android au premier trimestre, d'après un rapport de F-Secure

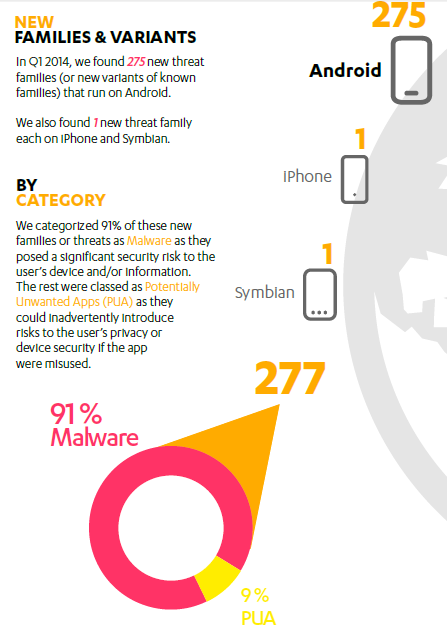

Pour le premier trimestre de cette année, la société de sécurité F-Secure a constaté que sur 277 nouvelles familles et variantes de menaces mobiles, 275 ciblaient Android soit 99,3%. À titre de comparaison, ce taux était de 91% il y a un an. Les deux menaces restantes étaient dirigées contre l’iPhone et Symbian.

91% de ces menaces ont été identifiées comme étant des malware parce qu’elles posaient un risque significatif à la sécurité du dispositif de l’utilisateur ou même de ses données. Les 9% des menaces restantes ont été répertoriées comme étant des applications potentiellement non désirables (PUA) parce qu’elles pouvaient introduire par inadvertance des risques à la sécurité des données de l’utilisateur en cas de mauvais usage de l’application.

Les chevaux de Troie sont les malwares les plus représentés. La plupart d’entre eux a été impliqué dans au moins l’une des activités ci-dessous :

- envoi silencieux de SMS surtaxés vers des numéros premium ;

- téléchargement de fichiers ou d’applications non sollicités dans le dispositif ;

- traçage silencieux de la location GPS de l’utilisateur et/ou de l’audio et de la vidéo ;

- fausse application de scan ;

- garder le visiteur connecté de façon silencieuse afin d’augmenter son compteur de nombre de visiteurs ;

- suivi silencieux et détournement des messages liés à la banque ;

- vol de données (fichiers, contacts, photos etc) ;

- chargement de frais pour utiliser/mettre à jour/ installer une application légitime et généralement gratuite.

Selon le rapport de F-Secure, 88 % des logiciels malveillants ont été motivés par des profits et 19 % des malwares étaient liés aux botnet. Parmi eux figurent un bootkit diffusé via des mises à jour firmware modifiées (essentiellement en Chine), un cheval de Troie tirant parti du réseau Tor pour dissimuler ses communications avec un serveur C&C, ou encore un malware tentant de transformer insidieusement un smartphone en mineur de crypto-monnaie. Ce dernier s’est retrouvé sur Google Play, se faisant passer pour un une application de fond d'écrans et a été téléchargée entre 100 et 500 fois avant son retrait de la vitrine.

F-Secure a conclu son rapport en prodiguant quelques conseils aux utilisateurs comme verrouiller son mobile, utiliser une protection antivol, télécharger uniquement des sources de confiance ou encore faire attention aux permissions de requêtes adressées par les applications que vous voulez installer

Source : rapport F-Secure (au format PDF)

Vous avez lu gratuitement 2 669 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.