Un malware développé en Java exploite une faille de la plateforme

Un malware développé en Java exploite une faille de la plateformepour infecter des appareils Windows, Linux et Mac OS

Des chercheurs ont décelé un malware capable d’infecter les ordinateurs fonctionnant sous Windows, Mac OS ou Linux. Les systèmes ayant installé la machine virtuelle Java d’Oracle sont concernés. Les chercheurs ont publié les informations concernant le malware dans un billet de blog de Kaspersky Lab.

Le malware est entièrement développé en Java. Il exploite une faille de la plateforme Java 7 Update 21 et toutes les versions antérieures. Bien que la vulnérabilité ait été corrigée par la mise à jour de Java publiée en juin par Oracle, le nombre d'utilisateurs encore sur les versions antérieures reste assez important pour tirer la sonnette d'alarme.

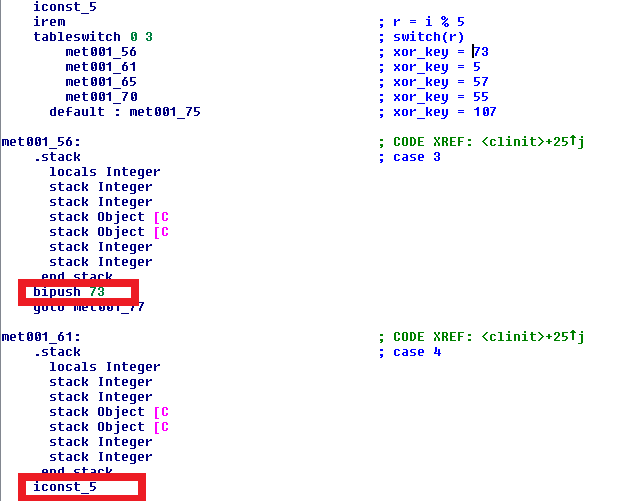

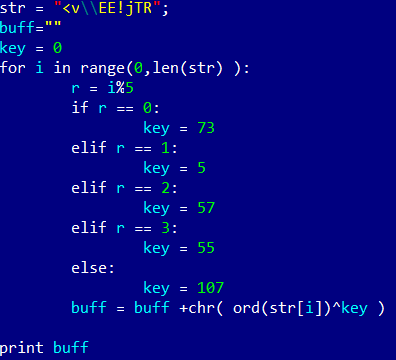

Les chercheurs expliquent que, pour rendre « l’analyse et la détection du malware plus difficile, ses développeurs ont utilisé l’obfuscateur Zelix Klassmater ». Les développeurs du malware ont utilisé différentes clés pour chaque classe utilisée, ce qui rend l’analyse beaucoup plus fastidieuse, d’autant plus qu’il faut « analyser toutes les classes dans l’ordre pour trouver les clés de décryptage ». De même, les constantes de type chaîne de caractères sont chiffrées. Un algorithme de déchiffrement des chaînes se présente comme suit :

- prendre l'indice courant d'un caractère dans la chaîne cryptée ;

- calculer le reste de sa division par 5 ;

- choisir la clé courante en fonction du résultat ;

- identifier le caractère décrypté en effectuant un module d’addition de 2 bits avec la clé sélectionnée.

L’algorithme de déchiffrement des cas particuliers se présente comme suit :

Le malware se copie dans le répertoire personnel de l’utilisateur, puis s’enregistre en tant que service système pour s’exécuter au démarrage du système. Pour l’exécution automatique au démarrage, les commandes suivantes sont utilisées en fonction de chaque OS :

- Windows : HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Mac OS : le service standard launchd est utilisé

- Linux : /etc/init.d/

Après s'être enregistré en tant que service système, le malware envoie un signal à ses propriétaires avec un identifiant enregistré dans le fichier jsuid.dat dans le répertoire personnel de l’utilisateur. Le malware utilise ensuite la plateforme PircBot pour établir une communication via le protocole IRC en attente d’instructions de ses propriétaires.

Source : blog Kaspersky Lab

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ? Avez-vous déjà rencontré ce malware ?

Avez-vous déjà rencontré ce malware ?

Vous avez lu gratuitement 23 009 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.