Trojan.Droidpak : un malware qui infecte les PC windows avant de s'attaquer aux smartphones Android

Trojan.Droidpak : un malware qui infecte les PC windows avant de s'attaquer aux smartphones AndroidSymantec suggère des précautions à prendre

La société Symantec, éditeur du célèbre logiciel antivirus Norton, a récemment découvert que des logiciels malveillants sous Windows tentaient d’infecter les appareils mobiles fonctionnant sous Android.

« Nous avons vu des malwares Android qui tentaient d'abord d’infecter les systèmes Windows », a déclaré Flora Liu, chercheur à Symantec, dans un billet de blog. Cette fois-ci, c’est l’effet inverse qui se produit. « Fait intéressant, nous avons récemment rencontré quelque chose qui fonctionne dans l'autre sens : une menace Windows qui tente d'infecter les appareils Android », a-t-elle ajouté.

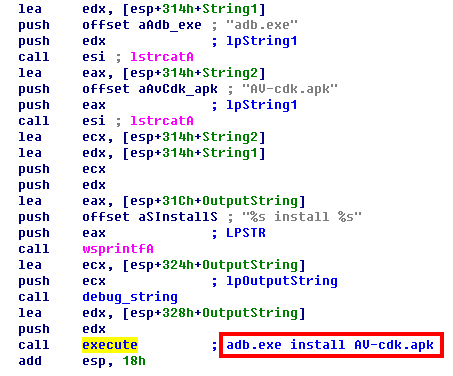

Le malware télécharge un fichier DLL sur l’ordinateur sous Windows, puis l’enregistre en tant que service système. Ensuite, il télécharge un fichier de configuration sur un serveur distant à cette adresse : "http://xia2.dy[REMOVED]s-web.com/iconfig.txt". Il analyse le fichier de configuration pour télécharger un package exécutable sous Android (AV-cdk.apk) à l’emplacement " %Windir%\CrainingApkConfig\AV-cdk.apk". Le malware exécute la commande "adb.exe install AV-cdk.apk" pour installer l’application sur les appareils mobiles qui se connectent au PC infecté.

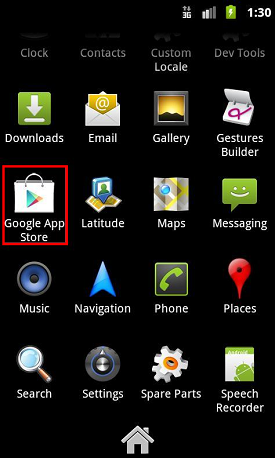

Une fois installée, elle use des propriétés de "Google Play Store", nom et logo, pour avoir des autorisations et effectuer ses opérations. Cependant, des options de debug sont nécessaires pour son exécution. Si nécessaire, le malware télécharge l’outil Android Debug Bridge (ADB) pour pouvoir procéder à l’installation de l’APK. Le malware cible principalement les utilisateurs d’applications bancaires de la Corée du Sud. La société Symantec a baptisé le malware « Trojan.Droidpak », qui serait une variante de « Android.Fakebank.B ».

Symantec a étudié le malware puis a suggéré les précautions de prévention qui suivent :

- désactivez le débogage USB sur votre appareil Android lorsque vous ne l'utilisez pas ;

- soyez prudent lorsque vous connectez votre appareil mobile à des ordinateurs non approuvés ;

- installez un logiciel de sécurité de renom, tel que Norton Mobile Security ;

- visitez le site Web de Symantec Mobile Security pour obtenir des conseils de sécurité générale.

Source : Symantec

Et vous ?

Qu’en pensez-vous ?

Qu’en pensez-vous ? Avez-vous déjà rencontré ce malware ?

Avez-vous déjà rencontré ce malware ?

Vous avez lu gratuitement 242 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.