Une variante du malware Pony subtilise 2 000 000 mots de passe

Une variante du malware Pony subtilise 2 000 000 mots de passeLes utilisateurs de Facebook, Google, et Yahoo! sont les plus touchés

Récemment Microsoft, en association avec Europol, a privé le botnet Zeroaccess de 18 serveurs de commande et de contrôle situés en Europe. Même si l’action est louable, la bataille contre les réseaux zombies est loin d’être terminée.

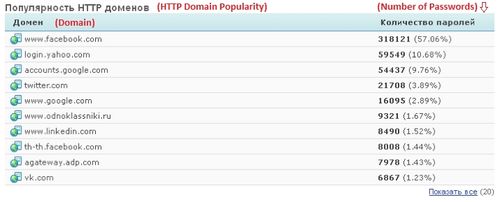

L’équipe de chercheurs en sécurité de la firme Trustwave a découvert un site sur lequel ont été postés pratiquement 2 000 000 de mots de passe (sites web, FTP, SSH, email). Les utilisateurs des réseaux sociaux Facebook, Yahoo! et Google sont les plus touchés.

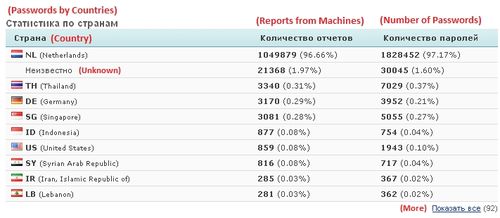

Pour les experts en sécurité, le coupable n’est autre qu’une variante de Pony, un malware avec une composante « keylogger ». Et, bien que les Pays-Bas semblent être le haut-lieu de concentration des serveurs de commande et de contrôle du botnet Pony, une étude approfondie des chercheurs suggère plutôt l’emploi des proxy pour la communication entre les machines zombies et les serveurs de commande. Un mécanisme fort astucieux pour empêcher que ne soient découverts les vrais serveurs de « command and control ».

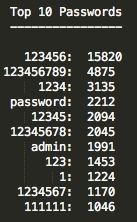

L’analyse des mots de passe des comptes compromis révèle un autre fait : malgré toutes les pratiques de sécurité recommandées jusqu’ici, les utilisateurs conservent la mauvaise habitude de créer des mots de passe faibles. 15 820 comptes utilisaient « 123456 » comme mot de passe.

Facebook a été alerté. Le réseau social a réinitialisé les mots de passe des comptes compromis et recommande à ses utilisateurs de configurer les paramètres de sécurité Notification de connexion et Approbation de connexion pour faire monter d’un cran le niveau de sécurité de leur compte.

Sources : BBC, TrustWave

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 581 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Windows n'est finalement fait pour le loisir ou la perte de temps ou le loisir de la perte de temps

Windows n'est finalement fait pour le loisir ou la perte de temps ou le loisir de la perte de temps  .

.