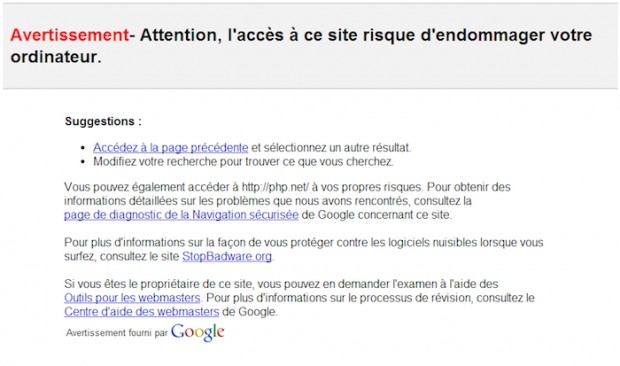

Si vous avez essayé de vous connecter sur le site officiel de PHP avant hier, vous aurez sans doute lu le message d'alerte indiquant que le site contient un logiciel malveillant. La découverte a été faite jeudi dernier par le service de navigation sécurisée de Google qui aide les Chrome, Firefox, et Safari à bloquer automatiquement les sites dont les serveurs ont été infectés par des exploits. Des traces du code JavaScript malveillant envoyé à certains visiteurs du site ont été capturées et envoyées à Hacker News, sous la forme d’un fichier pcap, avant d’être analysées. Les responsables de PHP ont expliqué que les attaques ont débutées mardi et ce sont poursuivi jusqu'à jeudi.

Si vous avez essayé de vous connecter sur le site officiel de PHP avant hier, vous aurez sans doute lu le message d'alerte indiquant que le site contient un logiciel malveillant. La découverte a été faite jeudi dernier par le service de navigation sécurisée de Google qui aide les Chrome, Firefox, et Safari à bloquer automatiquement les sites dont les serveurs ont été infectés par des exploits. Des traces du code JavaScript malveillant envoyé à certains visiteurs du site ont été capturées et envoyées à Hacker News, sous la forme d’un fichier pcap, avant d’être analysées. Les responsables de PHP ont expliqué que les attaques ont débutées mardi et ce sont poursuivi jusqu'à jeudi.

Si aujourd’hui le problème semble résolu, l’équipe derrière le langage de programmation open source PHP a mené une enquête, et s’est rapproché des chercheurs en sécurité, qui ont découvert que le site php.net exécutait du code malveillant tentant d’installer subrepticement des logiciels malveillants sur les ordinateurs des visiteurs.

Afin de palier au plus vite au problème, tous les services affectés ont été déportés vers de nouveaux serveurs, indiquent les responsables de PHP dans un bref communiqué. Ils reconnaissent d'ailleurs que deux serveurs php.net ont été compromis et on été mis hors service. Les utilisateurs php.net verront leurs mots de passe réinitialisés.

Selon les chercheurs de Kaspersky Lab, le cheval de Troie Tepfer aurait pu être téléchargé par le visiteur à son insu. Une analyse du fichier pcap a révélé que Tepfer pouvait exploiter des failles d'Adobe Flash notamment, mais il est également possible que certaines victimes ont été attaquées par une exploitation de Java, Internet Explorer ou d’autres applications. Au moment de l'attaque, seuls 47 logiciels antivirus étaient capables de le détecter.

Google a contribué à sa façon en apportant des précisions sur le domaine de provenance de ces malware. « Sur les 1513 pages testées sur ce site au cours des 90 derniers jours, 4 page (s) ont entraîné le téléchargement et l'installation de logiciels malveillants sans le consentement de l'utilisateur. La dernière fois que Google a visité ce site était le 23/10/2013, et le dernier contenu suspect a été détecté sur ce site le 23/10/2013. Parmi les malware figuraient 4 trojan (s). Ces malware sont hébergés sur 4 domaine (s) parmi lesquels cobbcountybankruptcylawyer.com /, stephaniemari.com /, northgadui.com /. ». Google a rajouté que trois domaines semblaient fonctionner comme intermédiaire à la distribution des malware aux visiteurs du site.

Source : Serch Engine Land , Hacker News, PHP

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

.

.