Contrairement à Windows qui est la cible favorite des pirates, les utilisateurs de Linux ont pratiquement été toujours à l’abri des attaques malveillantes.

Contrairement à Windows qui est la cible favorite des pirates, les utilisateurs de Linux ont pratiquement été toujours à l’abri des attaques malveillantes.En dehors de quelques exploits touchant essentiellement les serveurs Linux, on entend très peu parler de Cheval de Troie ou de virus informatique sur Linux. Ce qui pourrait cependant changer.

Des pirates ont développé un Cheval de Troie bancaire qui cible essentiellement les utilisateurs des systèmes d’exploitation Linux.

Le virus a été découvert par Limor Kessem, un chercheur en sécurité de RSA, qui révèle que le Cheval de Troie est vendu sur le marché noir, dans un forum de cybercriminalité pour 2 000 dollars, avec 550 dollars de frais pour les mises à jour majeures qui apporteront de nouvelles fonctionnalités.

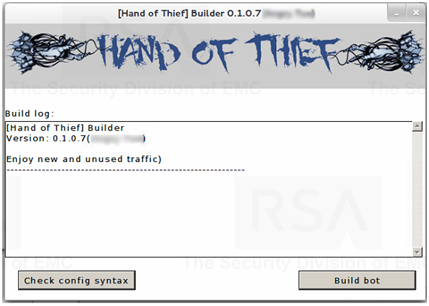

Baptisé « Hand of Thief », le malware dispose d’un formulaire permettant de capturer des sessions HTTP et HTTPS sur une variété de navigateurs (y compris Firefox et Chrome), de routines pour bloquer l’accès aux mises à jour de sécurité ou aux sites Web des éditeurs d’antivirus, et de capacités de backdoor.

Le malware serait capable de détecter la présence d’un d’environnement virtuel, les bacs à sable, les débogueurs et de stopper son exécution dans un certain environnement, ce qui rendrait difficile la détection et l’analyse de celui-ci par des chercheurs en sécurité.

Il est prévu que « Hand of Thief » soit doté d’une série de fonctionnalités pour les injections Web et d’autres améliorations pour devenir un malware bancaire à part entière.

Pire encore, le programme malveillant a été testé avec succès sur près de quinze distributions Linux (Ubuntu, Fedora, Debian, Mint, etc.) et sur huit environnements de bureau différents (y compris Gnome et KDE), par les pirates russes qui l’ont développé.

Le vecteur d’infection serait les mails et les réseaux sociaux.

Les chercheurs de RSA ont pu obtenir le code source de la partie serveur du malware et étudient actuellement le moyen de le contrer.

Source : RSA

Et vous ?

Que pensez-vous de cette menace ?

Que pensez-vous de cette menace ?