Janicab.A le nouveau malware sur OS X signé d'un Apple ID valide,

Janicab.A le nouveau malware sur OS X signé d'un Apple ID valide,faites attention au malware Python

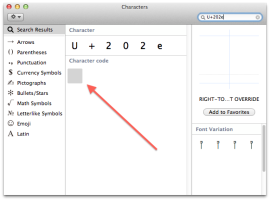

Un rapport de F-Secure a signalé la présence d'un nouveau malware sur l'environnement OS X. Écrit en Python, Backdoor : Python/Janicab.A est comme une application autonome de Mac utilisant l'utilitaire py2app. Le malware utilise un caractère spécial Unicode dans le nom de fichiers qui le feront apparaître comme un document standard.

L'ouverture du fichier d'installation de Janicab.A va déclencher une boîte de dialogue standard de Mac avertissant l'utilisateur que le fichier a été téléchargé à partir d'Internet. Cependant, en raison du caractère RLO dans le nom du fichier, l'ensemble du texte d'avertissement sera écrit de droite à gauche ce qui le rendra confus et difficile à lire.

Si les utilisateurs acceptent d'ouvrir le fichier, le logiciel malveillant va s'installer dans un dossier caché dans le répertoire personnel de l'utilisateur et ouvrir un document PDF leurre contenant ce qui semble être un article de nouvelles en russe.

Janicab.A prend continuellement des captures d'écran et des enregistrements audio et télécharge les données collectées vers les serveurs de commandes et contrôle (C & C) qu'il trouve en analysant la description de vidéos YouTube spécifiques. Il interroge également les serveurs C & C pour les commandes à exécuter, expliquent les chercheurs de F-Secure.

Sean Sullivan, conseiller à la sécurité chez F-Secure, pense que le malware est utilisé dans des attaques ciblées. Toutefois, la société ne dispose d'aucune information sur l'identité de ces objectifs, a-t-il déclaré.

« Comme la popularité d'OS X ne cesse de croître, les utilisateurs d'Apple doivent s'habituer au fait qu'ils vont devenir des cibles pour les auteurs de logiciels malveillants. Bien que l'approche RLO (Right Left Override) pour obscurcir la véritable extension d'un fichier est simple à repérer, les utilisateurs pourront toujours cliquer, d'autant qu'ils ne sont pas habitués à être ciblés » explique Gavin Millard, directeur technique à la firme de sécurité Tripwire.

Source : blog F-Secure

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 390 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.