Le cheval de Troie Stels apporté par le botnet Cutwail infecte les appareils Android en se faisant passer pour une mise à jour d’Adobe Flash Player.

Le cheval de Troie Stels apporté par le botnet Cutwail infecte les appareils Android en se faisant passer pour une mise à jour d’Adobe Flash Player.Au cas où la victime potentielle ne se trouve pas sur la plateforme Android, les développeurs du malware ont un plan de secours.

Ils envoient un lien spam qui, s’il est ouvert sur un navigateur, redirige l’utilisateur vers des pages web où un kit d’exploit Blackhole les attend.

Une équipe d’analystes de Dell a publié plus de détails sur l’analyse de ce scénario.

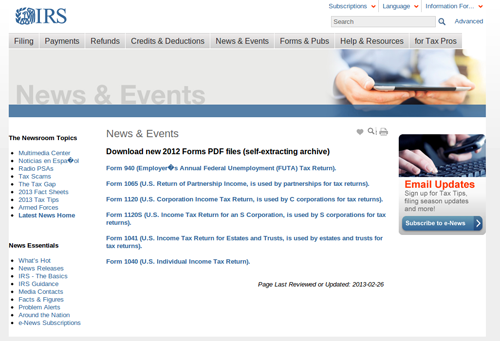

Selon cette analyse, les attaques commencent par l’envoi d’un spam semblant provenir des Services Internes des Revenus (une agence de taxe aux États-Unis).

Si l’utilisateur clique sur le lien, un script commence à analyser si l’appareil utilisé fonctionne sur une plateforme Android. Si tel n’est pas le cas, la victime utilisant IE, Firefox ou Opéra sera redirigée vers une page Web qui sert de façade pour un kit d'exploit Blackhole, qui essaye alors d'exploiter les plugins obsolètes dans une tentative d’infecter l'ordinateur.

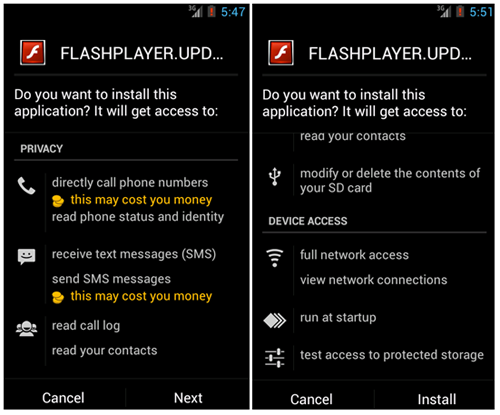

Toutefois, si le script découvre que l’appareil fonctionne sous Android, il envoie l'utilisateur vers une page Web proposant une mise à jour Flash Player. Pour installer la fausse mise à jour, l'utilisateur devrait avoir activé le paramètre « Autoriser les applications provenant de sources inconnues ».

Une fois la mise à jour approuvée, le cheval de Troie est installé et lorsque l’application est censée s’ouvrir la première fois, elle annonce que la mise à jour n’a pas fonctionné et sera désinstallée.

Stels fonctionnera alors en arrière-plan, mettant en place une porte dérobée pour télécharger d’autres malwares. Le cheval de Troie pourra épier le carnet d’adresses de la victime, envoyer des SMS, passer des appels ou filtrer les messages reçus de la victime. Travaillant de concert avec le cheval de Troie Zeus, Stels pourra probablement déjouer l’authentification à deux facteurs.

Toutefois, le cheval de Troie n’est pas encastré profondément dans le système Android puisqu’il n’utilise pas l’accès à la racine ou n’essaye pas particulièrement de se cacher. La pseudo-mise à jour de Flash pourra alors être facilement identifiée et désinstallée avant la première utilisation. D’ailleurs le nom « Appname » figurant sous l’icône devrait largement éveiller les soupçons.

Source : Dell

Et vous ?

Que pensez-vous de Stels ? Et de la prolifération des malwares sur Android ?

Que pensez-vous de Stels ? Et de la prolifération des malwares sur Android ?  Si la victime a déjà exécuté l’application, que pouvez-vous préconiser pour l’aider à se débarrasser du malware ?

Si la victime a déjà exécuté l’application, que pouvez-vous préconiser pour l’aider à se débarrasser du malware ?