Crisis : le premier malware à cibler les machines virtuelles

Crisis : le premier malware à cibler les machines virtuellesSous Windows

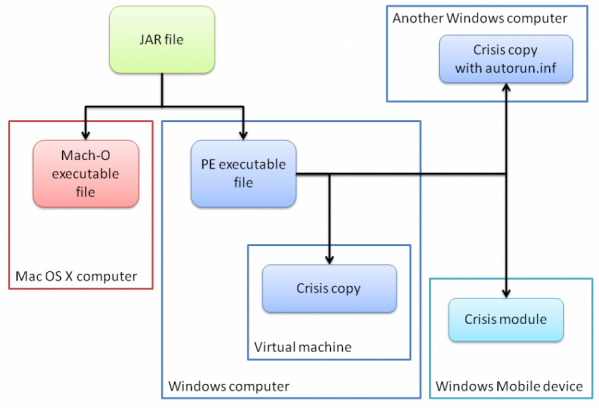

Préalablement connu sous le nom Morcut, "Crisis" est un rootkit malicieux qui infecte les systèmes d'exploitation Windows et Mac OS X. Il y arrive par l'utilisation d'un faux installeur d'Adobe Flash Player dissimulé dans une archive JAR numériquement signé par VeriSign. Cette dernière contient deux exécutables, un pour Mac OS X et un autre pour Windows.

Selon le dernier rapport de Symantec Security, le logiciel malveillant se propage dans l'environnement Windows par l'utilisation du mécanisme d'autorun des disques durs amovibles, et les composants d'installation dans les dispositifs Windows Mobile. Entre autres...

Mode opératoire de Crisis

Car le plus intéressant, c'est son utilisation des instances de machine virtuelle pour se répandre.

« Ça pourrait être le premier malware qui essaye de se propager en utilisant une machine virtuelle. Beaucoup de menaces s'autoterminent si elles trouvent une application de surveillance de machine virtuelle, telle que VMWare, pour éviter d'être analysées », explique Takashi Katsuki, ingénieur chez Symantec. Et d'ajouter : « ça sera donc probablement le prochain bond en avant pour les créateurs de malware ».

En fait, le malware cherche une image de machine virtuelle VMWare dans l'ordinateur compromis, et dans le cas où il en trouve, il la monte et s'auto-copie dans cette dernière par l'utilisation de l'outil VMWare Player.

De plus, aucune vulnérabilité dans VMWare n'est utilisée. Comme une machine virtuelle n'est qu'un fichier ou un ensemble de fichiers dans le disque de la machine-hôte, ces derniers peuvent être directement manipulés ou montés, sans avoir à lancer la machine virtuelle, comme le démontre le mode opératoire de Crisis.

Symantec détecte le fichier JAR en tant que Trojan.Maljava. Il identifie la menace pour Mac comme OSX.Crisis et celle pour Windows en tant que W32.Crisis.

L'entreprise préconise de mettre à jour sa base virale de toute urgence.

Source : le rapport de Symantec

Et vous ?

Quel est l'impact réel de cette découverte sur les logiciels malveillants ?

Quel est l'impact réel de cette découverte sur les logiciels malveillants ? Les machines virtuelles dans les Cloud publics sont-elles menacées par cette avancée ?

Les machines virtuelles dans les Cloud publics sont-elles menacées par cette avancée ?

Vous avez lu gratuitement 913 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.