Avec le P2P et un module de partage de données, il devrait être la "star" des malware de 2012

SpyEye refait parler de lui.

Ce Cheval de Troie « bancaire » espionne les connexions aux comptes en ligne et dérobe des informations personnelles (login, mot de passe, numéro de cartes bancaires,…). Il peut injecter dans les machines des codes HTML permettant à celui qui les contrôle d’accéder à distance à toutes les données.

Mais SpyEye a également pour particularité de cacher les transferts d’argent frauduleux en affichant un solde de compte erroné au client. Le mal agit même après qu’une personne se soit déconnectée de son compte et reconnectée.

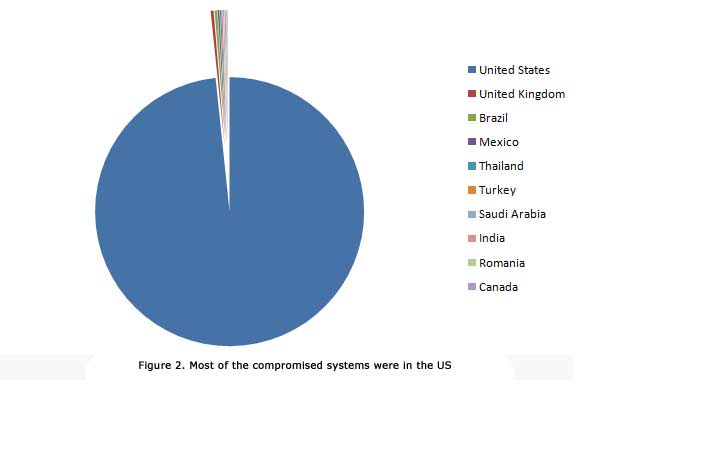

Les éditeurs de sécurité comme le cabinet Trusteer et Trend Micro s’étaient alors intéressés de prêt à SpyEye. En analysant le fonctionnement de ce botnet et les adresses IP victimes, Trend Micro déclarait en septembre 2011 qu'il avait « constaté suite à l’analyse des adresses IP du réseau zombie qu’un grand nombre de multinationales et d'organisations faisaient partie des victimes à l’image de l’armée américaine, du gouvernement, des banques, aéroports et entreprises de presse ».

Entre le 19 avril et le 29 juin 2011, SpyEye aurait compromis près de 25.394 systèmes. Quant aux montants volés et au nombre de groupes victimes de ce virus, ils seraient « très préoccupants » selon l'éditeur.

En guise d'exemple, un jeune russe de 20 ans qui utilisait SpyEye aurait empoché la modique somme de 3.2 millions de dollars.

Un autre virus célèbre, Zeus, est lui aussi spécialisé dans l’aspiration des données bancaires et des mots de passe.

En 2010, SpyEye et Zeus avaient d'ailleurs vu leurs compétences fusionnées après avoir longtemps été concurrents. Et en 2011 leurs codes sources ont été publiés pour permettre à tout un chacun (ou presque) de se les approprier. Tout un lot de chevaux de Troie de nouvelles générations ont alors vu le jour intégrant des fonctionnalités encore plus renforcées.

Conséquence, Ryan Sherstobitoff, expert en sécurité chez Panda Security, avait prévenu dans un rapport que le mal ne pouvait qu’empirer et que les cybercriminels allaient s’attaquer à d'autres cibles.

Aujourd’hui, l'éditeur de solutions de sécurité Symantec confirme cette prévision en postant une alerte sur un renforcement de Zeus/SpyEye.

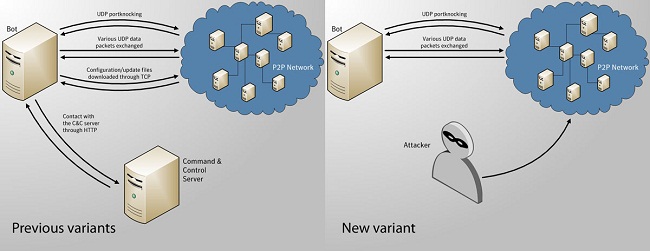

Auparavant, tous les ordinateurs infectés hébergeaient un fichier de configuration (incluant l'URL, l'adresse IP du serveur Commande and Control). Si le serveur C&C venait à tomber, le botnet pouvait encore communiquer avec les autres machines via P2P pour recevoir les fichiers de configuration avec la nouvelle adresse du serveur C&C de remplacement.

A présent, il n'y aurait même plus besoin de serveur C&C.

L'envoi et la réception des messages de commandes vers et à partir du centre de commandement et de contrôle du malware sont traités intégralement en P2P. Tous les pairs du réseau de zombies agissent comme serveurs C&C et les bots sont aptes à télécharger des commandes, des fichiers de configuration et des exécutables sur tous les autres ordinateurs compromis. Des changements qui rendent le botnet encore plus résistant.

Illustration de Symantec

Autre découverte sur le malware, celui-ci possède une partie spécifique pour automatiser le partage (ou plus exactement la vente) des données. Les experts de RSA, qui ont décortiqué cette fonctionnalité, prédisent que ce "module" va faire les beaux jours des boutiques de numéros volés de cartes bleues. Faisant ainsi de SpyEye et de ses variantes les stars à venir des malwares de 2012.

Source : TrendLabs, Rapport de Ryan Sherstobitoff, RSA, Symantec

Et vous ?

Pensez-vous être assez vigilant(e) lorsque vous surfez sur Internet ?

Pensez-vous être assez vigilant(e) lorsque vous surfez sur Internet ?

Vous avez lu gratuitement 932 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.