Deux universitaires, Serge Vaudenay et Martin Vuagnoux, de l’école polytechnique fédérale de Lausanne (EPFL), en Suisse, viennent de tirer la sonnette d’alarme sur l’existence d’une importante faille de sécurité dans l’API de contact tracing proposée conjointement par les géants Google et Apple. En raison d’un manque de synchronisation dans le renouvellement des codes envoyés par Bluetooth, la faille de sécurité permet de suivre une personne à la trace. Ce comportement de l’API va à l’encontre de l’objectif initial des deux entreprises.

Deux universitaires, Serge Vaudenay et Martin Vuagnoux, de l’école polytechnique fédérale de Lausanne (EPFL), en Suisse, viennent de tirer la sonnette d’alarme sur l’existence d’une importante faille de sécurité dans l’API de contact tracing proposée conjointement par les géants Google et Apple. En raison d’un manque de synchronisation dans le renouvellement des codes envoyés par Bluetooth, la faille de sécurité permet de suivre une personne à la trace. Ce comportement de l’API va à l’encontre de l’objectif initial des deux entreprises.La pandémie du Covid-19 a (malheureusement) forcé l’utilisation de systèmes de traçage de proximité. Google et Apple ont proposé une API de contact tracing en avril en vue de faciliter le déploiement d’applications de suivi des contacts sur leur plateforme respective. Plusieurs applications de différents pays se sont basées sur cette API, notamment celle de la Suisse, de l’Australie, du Canada, de la Belgique... D’autres pays, comme la France, avec StopCovid, ont toutefois préféré se baser sur leur propre système de suivi, avec une gestion centralisée des données des utilisateurs.

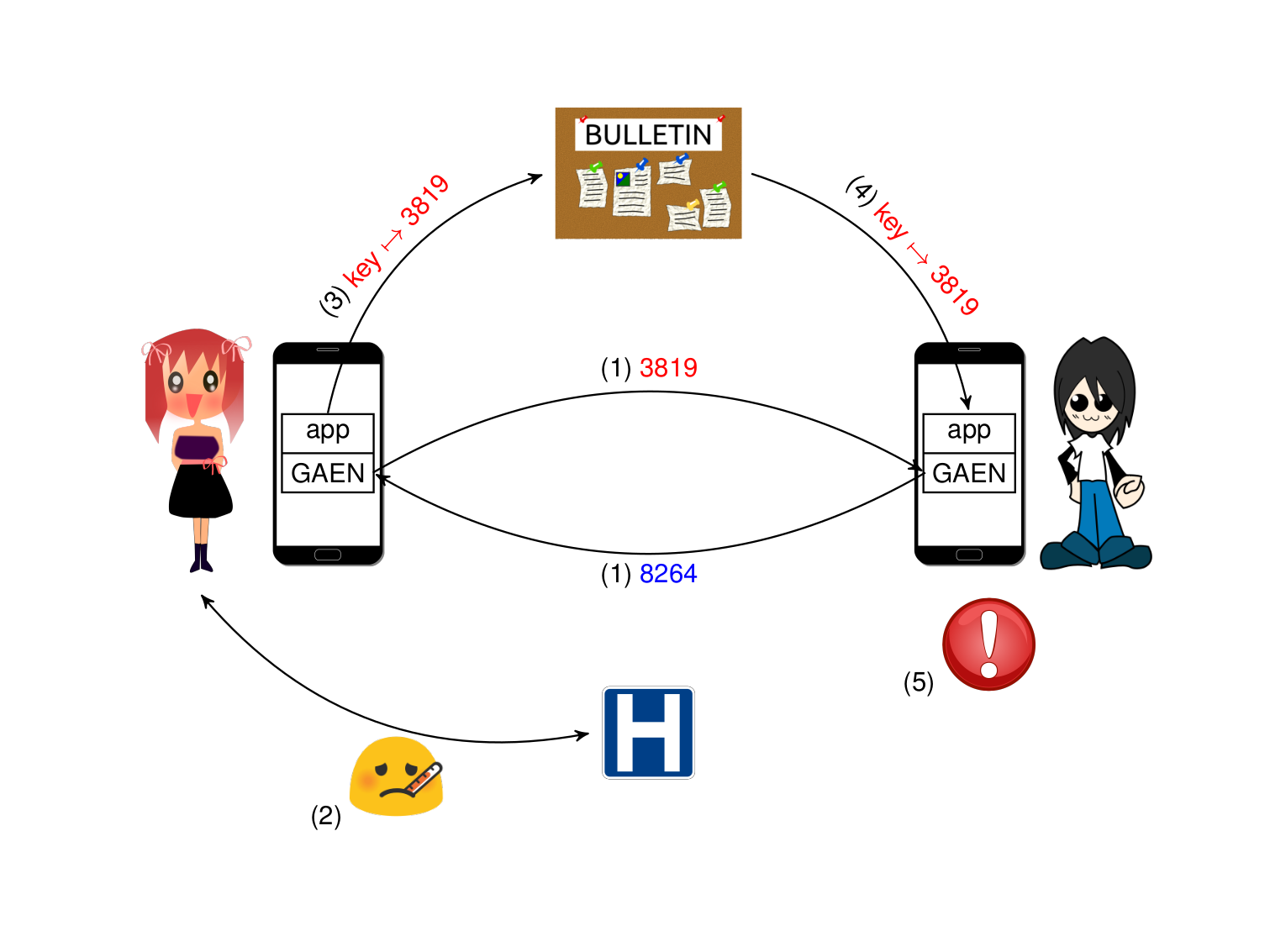

La faille de sécurité dont il s’agit concerne le système de notification de l’API appelé “Exposure Notifications” (notification des expositions - ENS) qui facilite la recherche numérique des contacts. Il complète en effet les techniques traditionnelles de recherche des contacts en enregistrant automatiquement les rencontres avec d'autres utilisateurs de l'ENS à l'aide de leur smartphone Android ou iOS. C’est un protocole décentralisé basé sur le signalement et qui utilise le Bluetooth à faible consommation d'énergie et la cryptographie pour préserver la vie privée.

Il est utilisé comme fonction opt-in dans les applications Covid-19 développées et publiées par les autorités sanitaires autorisées. D’après les chercheurs, la vulnérabilité dont il est actuellement victime ne devrait pas exister, car les trames diffusées par les smartphones au travers du système se basent sur des pseudonymes et des adresses MAC Bluetooth générés de façon aléatoire et changés toutes les 15 minutes. Cependant, Vaudenay et Vuagnoux ont remarqué que ce renouvellement ne se fait pas toujours de façon synchrone, ce qui cause un problème sérieux.

Plus précisément, il y a des moments où l’adresse MAC est modifiée avant le pseudonyme, ou inversement. Cet événement donne lieu à ce que les universitaires appellent des trames intermédiaires, qui contiennent à la fois une ancienne valeur et une nouvelle. Ensuite, en les collectant, cela permet de ne jamais perdre le fil dans le renouvellement des identifiants. Selon leur rapport, qui a étudié le fonctionnement de l’application suisse de contact tracing, SwissCovid, ce décalage a l’air banal, mais il permet de suivre les utilisateurs de l’application à la trace.

Les chercheurs ont ajouté à leur rapport une vidéo de démonstration dans laquelle ils expliquent avoir testé 8 smartphones avec SwissCovid installée. Ils ont remarqué que 5 des 8 smartphones étaient vulnérables. En outre, ils ont également déclaré avoir pu exploiter la faille sur d’autres applications utilisant cette même technologie, telle que Corona-Warn de l’Allemagne, StoppCorona déployée en Autriche ou Immuni en Italie. Leur conclusion a été qu’il est fort probable que toutes les applications basées sur Exposure Notification soient sujettes à cette vulnérabilité.

Notons que la France, avec StopCovid, et les autres pays ayant choisi de concevoir leur propre système de notification d’expositions sont à l’abri de cette vulnérabilité. Apple et Google vont devoir rapidement fournir un patch pour corriger la faille avant qu’elle ne soit exploitée par des acteurs malveillants. L’API n’étant pas entièrement open source, une tierce partie n’est pas en mesure de proposer une solution.

Source : Rapport de l’étude

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?Voir aussi

Apple et Google lancent un outil commun de traçage du COVID-19 pour iOS et Android, il se traduira d'abord par une API, puis un outil intégré nativement aux deux systèmes

Apple et Google lancent un outil commun de traçage du COVID-19 pour iOS et Android, il se traduira d'abord par une API, puis un outil intégré nativement aux deux systèmes Apple et Google rendront leur API disponible dès le 28 avril prochain, le jour du vote à propos de StopCovid à l'Assemblée nationale

Apple et Google rendront leur API disponible dès le 28 avril prochain, le jour du vote à propos de StopCovid à l'Assemblée nationale L'Irlande et le Canada donnent le code source de leur application de traçage à la Linux Foundation Public Health, une initiative qui a pour but de lutter contre le Covid-19 et les futures pandémies

L'Irlande et le Canada donnent le code source de leur application de traçage à la Linux Foundation Public Health, une initiative qui a pour but de lutter contre le Covid-19 et les futures pandémies Covid-19 : la technologie de traçage de contacts Apple-Google suscite l'intérêt dans 23 pays, mais les autorités ne devraient pas exiger des numéros de téléphone des utilisateurs

Covid-19 : la technologie de traçage de contacts Apple-Google suscite l'intérêt dans 23 pays, mais les autorités ne devraient pas exiger des numéros de téléphone des utilisateurs