Le système de défense antimissile balistique US échoue lamentablement à un audit de cybersécurité

Le système de défense antimissile balistique US échoue lamentablement à un audit de cybersécuritéDes manquements graves identifiés sur des sites

Aucun chiffrement de données, aucun mécanisme d'authentification multifacteur et une vulnérabilité datant de 1990 non encore corrigée, voici entre autres quelques défaillances relevées par l'Inspecteur Général du Département américain de la Défense (DoD IG), après un audit de cybersécurité de certains sites gérant les éléments ou informations techniques du Ballistic Missile Defense System (BMDS).

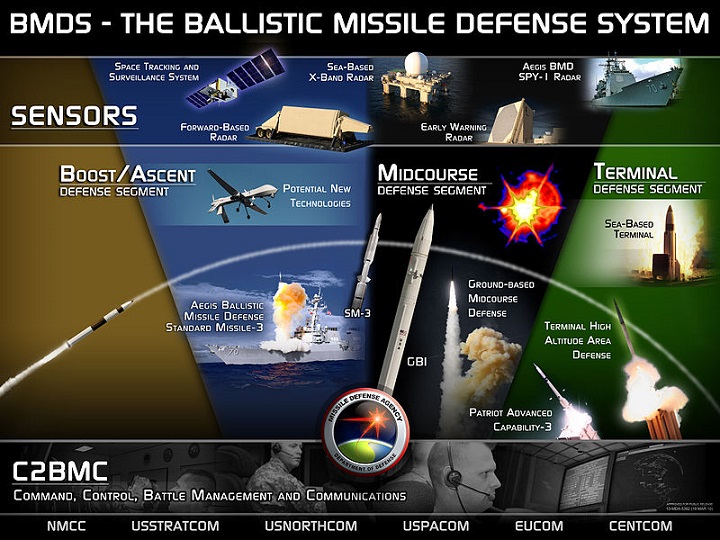

Pour information, le BMDS est le système américain de défense antimissile balistique géré par l'agence de défense antimissile (Missile Defense Agency ou MDA) des USA. Il vise à contrer les missiles balistiques à courte, moyenne et longue portée qui ciblent les États-Unis d’Amérique. Comme un tel système est contrôlé par des ordinateurs et des logiciels, il peut facilement être la cible d'attaques parrainées des États, dans le but d'en prendre le contrôle, l'endommager ou de voler des informations classifiées et du code source. Garantir sa sécurité est donc très important, mais un récent rapport de l'Inspecteur général du Département de la Défense (DoD IG) montre que le système de défense antimissile n'implémente pas du tout correctement les mesures de cybersécurité adéquates.

Le rapport, qui a été préparé plutôt cette année, fait suite à un audit de cybersécurité dans les installations du DoD pour la protection du système de défense antimissile balistique. Les responsables du bureau de l'Inspecteur Général du DOD ont choisi au hasard cinq sites qui gèrent des éléments et informations techniques du BMDS. Et l'audit a permis d'identifier des faiblesses graves sur les sites des contractants de la MDA concernant l'accès au réseau, la gestion des vulnérabilités et l'examen des journaux d'audit du système.

Le DoD IG dit avoir découvert que les administrateurs réseau et les gestionnaires de centre de données n’avaient pas mis en place des contrôles de sécurité et des processus pour protéger les informations techniques du BMDS. Le rapport indique plus précisément que l'authentification multifacteur n'a pas été utilisée systématiquement sur certains sites pour accéder aux informations techniques du BMDS, et l'un des sites n'a même pas pris la peine de configurer son réseau pour utiliser l'authentification multifacteur.

Le rapport indique également que sur trois des cinq sites visités, les responsables n'avaient mis en place aucun mécanisme pour identifier et atténuer les vulnérabilités réseau connues. Et sur l'un des sites, une vulnérabilité initialement identifiée en 1990 n'était pas encore corrigée. Entre autres problèmes rencontrés sur certains des sites visités, le rapport souligne que des données classifiées stockées sur des clés USB ou autres supports amovibles n'étaient ni protégées ni surveillées. Certains sites n'avaient pas non plus chiffré la transmission des informations techniques du BMDS, alors que d'autres n'avaient pas implémenté de capacités de détection d'intrusion sur un réseau classifié. Comme si cela n'était pas suffisant, des sites n'exigeaient aucune justification écrite comme condition d'obtention et d'élévation de l'accès au système pour les utilisateurs. Sur des sites encore, le personnel informatique ne tenait pas de base de données sur les personnes ayant accès au système et pourquoi ils y accédaient.

En plus des problèmes de sécurité informatique et de données, il y avait aussi des problèmes de sécurité physique. Le rapport cite par exemple des racks de serveur qui n'étaient pas verrouillés, des caméras de sécurité manquant à des endroits où elles devraient être installées ; et des capteurs de porte qui indiquaient que les portes étaient fermées alors qu'elles étaient en réalité ouvertes. Des personnes auraient ainsi pu accéder à des zones interdites sans difficulté.

L'Inspecteur Général du DoD a invité les sites qui gèrent les éléments et informations techniques du BMDS à développer et implémenter de mécanismes pour corriger ces problèmes. Il a également invité les différents responsables concernés à répondre à son rapport avant le 8 janvier prochain.

Avec ce que révèle le rapport du DoD IG, tout porte à croire qu'un État étranger doté de capacités de cyberattaques ou d'espionnage suffisantes ne se donnera pas beaucoup de mal à pirater les systèmes de la Défense américaine. Rappelons en effet qu'à plusieurs reprises, les USA ont accusé la Chine d'intrusion dans ses systèmes et de vols d'informations précieuses. En juin dernier par exemple, des responsables américains, s’exprimant sous le couvert de l’anonymat, ont révélé que des hackers du gouvernement chinois ont piraté les ordinateurs d'un entrepreneur de la Navy, et volé une grande quantité de données hautement sensibles liées à la guerre sous-marine. Un forfait qui aurait été commis entre janvier et février dernier.

Il y a quelques jours, The Wall Street Journal a encore rapporté que plusieurs installations de la marine américaine ont été victime de cyberattaques de la part de pirates chinois. Ces attaques auraient, selon le quotidien américain, visé principalement des données de maintenance de navires, des plans de missiles ou des technologies militaires avancées. Et elles auraient abouti, car comme le rapporte The Wall Street Journal, des responsables américains et des chercheurs en sécurité ont indiqué que plusieurs documents et des informations ultra-sensibles ont été dérobés auprès de certains entrepreneurs et de sous-traitants de la marine ; ces derniers ne disposant pas de ressources nécessaires pour sécuriser leurs réseaux de données confidentielles. Ainsi, les USA ne facilitent-ils pas eux-mêmes le piratage de leurs systèmes ?

Sources : DoD IG, Rapport du DoD IG

Et vous ?

Que pensez-vous des révélations du rapport d'audit du système de défense antimissile balistique US ?

Que pensez-vous des révélations du rapport d'audit du système de défense antimissile balistique US ? Trop de laxisme pour un pays comme les Etats-Unis ? Comment expliquez-vous cela ?

Trop de laxisme pour un pays comme les Etats-Unis ? Comment expliquez-vous cela ?

Vous avez lu gratuitement 2 037 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.