Contrairement aux affirmations du rapport d'IBM qui reconnaît son erreur

Mise à jour du 01/09/10

Google est-il un mauvais élève lorsqu'il s'agit d'apporter des correctifs à ses produits ?

Non. Mais, c'est ce que laissait entendre le rapport X-Force, étude bi-annuelle d'IBM sur la sécurité, classement et décompte à l'appui (lire ci-avant).

Après la publication de ce rapport – qui n'est pas sans poser des questions sur les visées marketing de Big Blue face à ses concurrents – Google s'est étonné de se voir figurer dans la liste des entreprises critiquées.

« Après des discussions avec IBM, nous avons découvert de nombreuses erreurs qui ont des répercussions importantes sur les conclusions du rapport », écrit ainsi Adam Mein de la Google Security Team. « Nous avons été étonnés par l'affirmation qui indiquait que 33% des bugs à haut-risques étaient restés non corrigés par nos services durant le premier semestre 2010 ».

Après une courte recherche, Google s'est rendu compte qu'une seule vulnérabilité était à l'origine de ce chiffre. Or cette vulnérabilité n'en est pas une : « elle a été considérée à tort comme une vulnérabilité à cause d'une confusion terminologique » explique Mein.

Une fois exclue cette vraie-fausse faille, le taux réel de failles critiques non corrigées de Google serait en fait de... 0%.Un écart non négligeable.

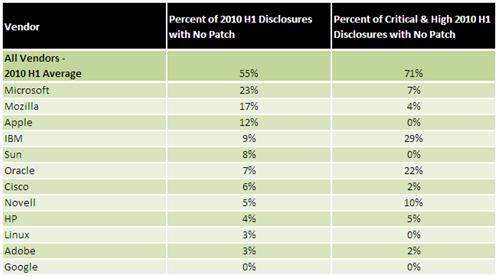

IBM reconnaît cette erreur et vient de publie un rectificatif et un nouveau classement.

Mais les erreurs du rapport ne concernent pas que Google.

Un autre fournisseur de solutions IT auraient fait part de ses réserves à IBM. IBM qui curieusement ne dévoile pas le nom de cet autre mécontent.

Pourtant, une rapide analyse des nouveaux résultats de X-Force montre que Sun passe d'un taux de non correction de plus de 20 % (et 9% pour les failles critiques) à seulement 8%... et même 0% pour les vulnérabilités critiques.

La nouvelle « arme » d'Oracle, concurrent acharnée d'IBM, passe donc du statut de plus mauvais élève de l'étude à la cinquième place, juste derrière IBM.

Dans un contexte de concurrence accrue sur le marché des serveurs haut-de-gamme (lire ci-avant), une telle erreur est particulièrement mal venue.

Et pose aussi la question de savoir pourquoi IBM se refuse à citer Sun Microsystems.

Source : Réaction de Google, Mea Culpa d'IBM

MAJ de Gordon Fowler

IBM : Sun et Microsoft ont les plus forts pourcentages de failles sans correctifs

Big Blue publie son rapport bimestriel de sécurité

IBM vient de publier son rapport bimestriel de sécurité « X-Force Trend and Risk » qui fait le bilan de la première moitié de l'année en termes de menaces et les efforts consentis par les éditeurs pour s'y opposer.

Le bilan selon IBM est alarmant. Le constructeur parle de niveau record : plus de failles signalées que jamais, et plus de 50% de ces failles resteraient non colamtées.

En tout et pour tout, 55% des vulnérabilités logicielles dévoilées sur les 10 derniers mois resteraient non corrigées (contre 52% l'année passée).

Curieusement, c'est Sun – aujourd'hui sous l'égide d'Oracle, dont le PDG Larry Ellison a fait d'IBM son concurrent numéro 1 – qui chapeaute ce classement.

Sun-Oracle est suivi de près par Microsoft et Mozilla.

A l'opposé, Adobe fait plutôt bonne figure puisque ses produits n'auraient que 2.9% de failles non corrigées.

Ironie de l'histoire, IBM est également présent dans ce classement en 5ème position.

Réelle objectivité ou manière détournée de dire que Big Blue n'est pas parfait mais bien meilleur que la concurrence ? Chacun se fera une opinion.

Rappelons que le Top 3 mondial des sociétés informatiques est composé de Microsoft, d'IBM et d'Oracle.

L'étude liste les 10 éditeurs ayant enregistré le plus de vulnérabilités durant la première moitié de l'année 2010 et les classes selon le pourcentage des failles laissées sans correctifs :

- Sun : 24%;

- Microsoft : 23.2%;

- Mozilla : 21.3%;

- Apple : 12.9%;

- IBM : 10.3%;

- Google : 8.6%;

- Linux : 8.2%;

- Oracle : 6.8%;

- Cisco : 6%;

- Adobe : 2.9%.

Si l'on regarde ces chiffres de plus prêts, on constate donc qu'IBM auraient deux fois moins de failles non corrigées que Microsoft et Sun.

Mais au delà de ce doute sur l'objectivité du rapport – doute que certains qualifieront de plus ou moins cynique - l'étude a un mérite. Elle montre que les défis auxquels font faces les éditeurs se compliquent et rendent les corrections plus difficiles.

Le nombre de vulnérabilités a en effet augmenté de 36% par rapport à celles enregistrés durant la première moitié de 2009, pour passer de 12 211 à 16 607.

Encore moins réjouissant, le nombre des exploits effectifs a augmenté de 60%.

Les applications web restent en tête des menaces de sécurité. Les malware cachés dans du code JavaScript et les PDF deviennent plus sophistiqués et plus difficiles à détecter.

En revanche, le phishing semble relativement faible, mais il risque de connaitre un pic énorme en août, septembre, octobre si les tendances de 2008 et 2009 se confirment.

Vous être prévenus, nous entrons dans la saison de l'hameçonnage

Source : Site d'IBM

Lire aussi :

Plus de 100 logiciels seraient vulnérables aux attaques en DLL preloading, dont Live Mail, iTunes, Firefox, etc...

Plus de 100 logiciels seraient vulnérables aux attaques en DLL preloading, dont Live Mail, iTunes, Firefox, etc... Android : la protection des licences déjà « facilement » détournée, Google minimise et défend son système de signature

Android : la protection des licences déjà « facilement » détournée, Google minimise et défend son système de signature Les produits Apple en tête du nombre de vulnérabilités, suivent Oracle et Microsoft, mais les failles d'Apple seraient moins critiques selon Secunia

Les produits Apple en tête du nombre de vulnérabilités, suivent Oracle et Microsoft, mais les failles d'Apple seraient moins critiques selon SecuniaLes rubriques (actu, forums, tutos) de Développez :

Sécurité

SécuritéEt vous ?

Comment expliquez-vous cette augmentation du nombre de vulnérabilités ?

Comment expliquez-vous cette augmentation du nombre de vulnérabilités ? Adobe bon élève, cela vous étonne-t-il ?

Adobe bon élève, cela vous étonne-t-il ? Pensez-vous qu'IBM utilisera ces résultats comme argument commercial dans la concurrence qui l'oppose à Sun et Microsoft ? Ou l'étude vous parait-elle objective ?

Pensez-vous qu'IBM utilisera ces résultats comme argument commercial dans la concurrence qui l'oppose à Sun et Microsoft ? Ou l'étude vous parait-elle objective ?En collaboration avec Gordon Fowler

Vous avez lu gratuitement 657 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.