France : la Revue Stratégique de Cyberdéfense propose que les entreprises publient le code source,

France : la Revue Stratégique de Cyberdéfense propose que les entreprises publient le code source,de certains produits après la date de support

Dans la foulée de la présentation de la Loi de Programmation Militaire 2018 (LPM 2018) au Conseil des ministres, Louis Gautier, secrétaire général de la défense et de la sécurité nationale, avait présenté à la presse la Revue Stratégique de Cyberdéfense le 8 février 2018. Ce document, une synthèse de 166 pages de la doctrine de la Défense nationale en matière de cybersécurité, réalisée en grande partie par le SGDSN (Secrétariat Général de la défense et de la sécurité nationale) et l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information), a été considéré comme le premier grand exercice de synthèse stratégique dans ce domaine.

Organisé en trois parties, il dresse un panorama de la cybermenace, formule des propositions d’amélioration de la cyberdéfense de la Nation et ouvre des perspectives visant à améliorer la cybersécurité de la société française. Il vient donc énumérer les nombreuses actions que la France a déjà menées, ainsi que celles à venir.

Ses auteurs espèrent qu’il va marquer le début d’une stratégie de cyberdéfense fondée sur le durcissement de la protection des systèmes informatiques de l’État et des organismes d’importance vitale ainsi que le renforcement de la sécurité numérique pour les citoyens, les institutions et l’ensemble des acteurs qui participent du dynamisme économique, industriel, social et culturel de la France.

Il est important de souligner que c'est un document de stratégie, ce qui implique qu’il ne contient que des propositions et non des lois.

En plus de discuter des aspects techniques, organisationnels et stratégiques, il fournit également un agenda spécifique.

Les trois grands axes du document sont :

- les dangers du monde cyber ;

- l’État, responsable de la cyberdéfense de la nation ;

- l’État garant de la cybersécurité de la société.

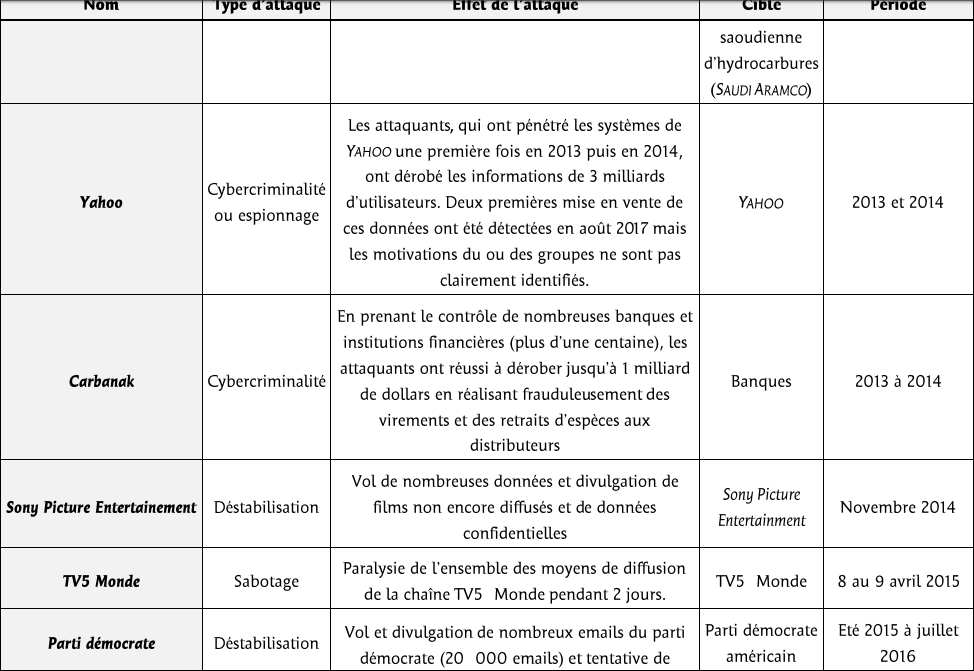

Le document dresse le paysage des menaces informatiques qui visent la France. Dans les grandes lignes sont évoqués l’espionnage, la cybercriminalité, la déstabilisation et le sabotage informatique.

Le document a également dressé les missions de la cyberdéfense française en six catégories, notamment :

- la prévention ;

- l’anticipation ;

- la protection ;

- la détection ;

- l’attribution ;

- la réaction (remédiation, répression des infractions et action militaire).

Les entreprises privées ne sont pas encouragées au « hack back »

Le document a rappelé l’existence de techniques de défenses actives comme les techniques dites de pot de miel (qui visent à attirer les attaquants sur des cibles factices pour qu’ils dévoilent leurs outils afin de les repérer plus facilement). Il rappelle également que des actions judiciaires peuvent être utilisées et rappelle notamment la collaboration entre Microsoft et le FBI pour venir à bout de botnets.

Cependant, sur la grande question du hack back (qui vise à attaquer à son tour l’entité qui a attaqué nos systèmes en premier) qui fait l’objet d’une étude de projet de loi aux États-Unis, le document se montre réticent : « cette pratique est en contradiction avec le droit national et international », rappellent les auteurs. Et de préciser que « ce mode d’action, qui semble avoir déjà été mis en œuvre dans quelques cas, mène à une escalade inévitable, des dégâts collatéraux étant plus que probables et l’attaquant pouvant lui-même vouloir répliquer de nouveau. »

L'annexe 7 envisage des mesures de rétorsion suite à une cyberattaque. Bien que le texte souligne que de telles actions doivent être envisagées à condition que toutes les autres approches (prévention, coopération, négociation) échouent, il reconnaît qu'une réponse peut être apportée en utilisant des moyens cyber ou non cyber. La stratégie souligne également qu'une cyberattaque majeure peut être interprétée comme une agression armée, conformément à l'Article 51 de la Charte des Nations Unies.

Cyberdissuasion

L’application du concept de cyberdissuasion a été évoquée, les auteurs rappellent que la France réserve le terme dissuasion au domaine nucléaire militaire. En effet, les auteurs voient dans ce concept trois limitations :

- tout d’abord, tout acte de dissuasion est fondé sur une rhétorique claire et crédible. Or, en matière de cyber, dévoiler publiquement ses capacités revient à compromettre leur efficacité dans la mesure où cela peut conduire l’adversaire à s’en prémunir. Cela va donc s’avérer rapidement inefficace ;

- ensuite, les armes cyber n’exercent pas le même effet dissuasif que les armes nucléaires, ces dernières ayant la capacité d’infliger des dommages hors de proportion avec l’agression. L’équation est donc fortement différente ;

- enfin, la dissuasion nucléaire repose sur un dialogue dissuasif entre États dotés. La situation est différente avec les armes cyber dans la mesure où celles-ci peuvent être produites et surtout utilisées assez facilement par un grand nombre d’acteurs, étatiques ou non.

Cyberresponsabilité

La France suggère de mettre la responsabilité de la sécurité entre les mains des fournisseurs de produits. En d'autres termes, rendre les entreprises responsables de la sécurité des produits qu'elles mettent sur le marché – tant que les produits sont disponibles dans le commerce. La stratégie mentionne ensuite que l'une des solutions pourrait être de publier du code source et de la documentation après une date de fin de support. La stratégie elle-même mentionne la prise de cette discussion au niveau international.

Source : SGDSN

Et vous ?

Que pensez-vous de ces recommandations ?

Que pensez-vous de ces recommandations ? Quelles sont celles qui vous intéressent le plus ?

Quelles sont celles qui vous intéressent le plus ?

Vous avez lu gratuitement 13 531 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.