Dans le cadre de leurs opérations (collecte d’informations, espionnage entre autres), les gouvernements peuvent s’appuyer sur des failles dans les logiciels, du matériel, voire des protocoles (par exemple des protocoles de chiffrement). Il arrive donc que les unités en charge des affaires relatives au numérique trouvent des failles et les exploitent pour mener à bien leurs missions sans les communiquer aux éditeurs.

Dans le cadre de leurs opérations (collecte d’informations, espionnage entre autres), les gouvernements peuvent s’appuyer sur des failles dans les logiciels, du matériel, voire des protocoles (par exemple des protocoles de chiffrement). Il arrive donc que les unités en charge des affaires relatives au numérique trouvent des failles et les exploitent pour mener à bien leurs missions sans les communiquer aux éditeurs.En avril 2014, des articles parus dans les médias affirmaient que la NSA avait exploité la faille Heartbleed dans la bibliothèque de chiffrement OpenSSL pendant au moins deux ans avant que le public ne soit tenu informé de cette vulnérabilité. Par le biais de Michael Daniel, le coordinateur de la cybersécurité de la Maison-Blanche, le gouvernement avait alors démenti cette information, affirmant avoir développé un nouveau « processus d’équité sur les vulnérabilités » (VEP - Vulnerability Equity Process) afin de décider quand partager des informations sur les vulnérabilités avec les entreprises et le public.

Un processus qui a parfois été critiqué notamment pour son manque de transparence, alimentant même des rumeurs selon lesquelles le gouvernement disposerait d'un « vaste stock » de vulnérabilités exploitables pour des attaques offensives.

Parmi les critiques, certains soutenaient que le gouvernement peut mettre en danger la cybersécurité des individus et des entreprises en conservant des vulnérabilités, et en ne les divulguant pas à des partenaires de l'industrie pour qu'elles puissent être corrigées avant leur découverte et exploitation par des criminels.

Dans un contexte où des outils d’espionnage d’agences gouvernementales (notamment la NSA) sont publiés, le gouvernement américain voudrait rassurer ses citoyens, mais également les entreprises ; pour la première fois, la Maison-Blanche a donné des détails sur la manière dont le gouvernement décide quelles vulnérabilités logicielles il divulgue et celles qu'il retient pour son propre usage.

L'administration Trump a qualifié la publication non classifiée de « charte » du « processus d’équité sur les vulnérabilités », une tentative d’apporter un éclairage nouveau sur la façon dont le gouvernement procède face aux vulnérabilités sur lesquelles il met le doigt.

« L'objectif principal de cette politique est de prioriser l'intérêt du public pour la cybersécurité et de protéger l'infrastructure Internet de base, les systèmes d'information, les systèmes d'infrastructures critiques et l'économie américaine à travers la divulgation de vulnérabilités découvertes par le gouvernement des États-Unis, en l'absence d'un intérêt démontrable, prédominant dans l'utilisation de la vulnérabilité pour les services secrets, les forces de l’ordre ou à des fins de sécurité nationale », peut-on lire en guise de préambule sur le document.

Le document nous apprend qu’un bureau a été constitué des représentants des agences suivantes :

- le Bureau de la gestion et du budget ;

- le Bureau du directeur du renseignement national (pour inclure l’Intelligence Community-Security Coordination Center (IC-SCC)) ;

- le Ministère du Trésor ;

- le Département d'État ;

- le Ministère de la Justice (pour inclure le Federal Bureau of Investigation et le National Cyber Investigative Joint Task Force (NCIJTF)) ;

- le Ministère de la Sécurité intérieure (pour inclure le National Cybersecurity Communications and Integration Center (NCCIC) et le United States Secret Service (USSS)) ;

- le Département de l'énergie ;

- le Ministère de la Défense (y compris l'Agence nationale de sécurité (NSA), l’Information Assurance and Signals Intelligence elements, la United States Cyber Command et le DoD Cyber Crime Center (DC3)) ;

- le Ministère du Commerce ;

- l’Agence centrale de renseignement.

Comment se déroule le processus ?

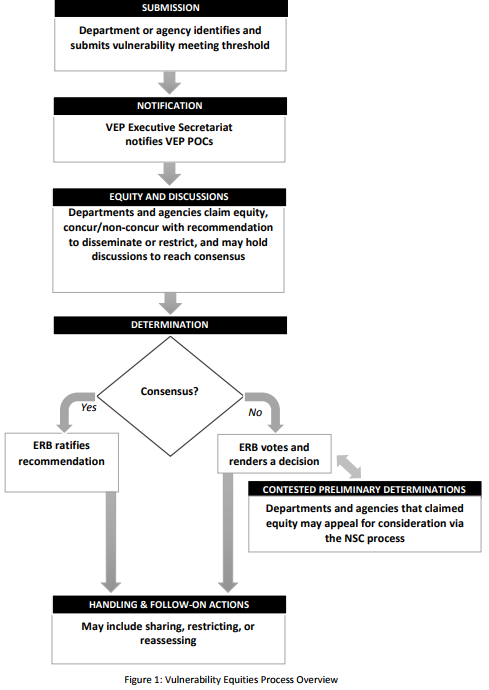

Lorsqu'une agence détermine qu'une vulnérabilité atteint le seuil d'entrée dans le processus, elle notifie le Secrétariat Exécutif du bureau du VEP dès que possible et fournit ses recommandations quant au partage ou non de l’information avec l’éditeur. Sa note inclut, au minimum, des informations décrivant la vulnérabilité, l'identification des produits ou systèmes vulnérables en plus de la recommandation quant à la divulgation ou non des informations sur la vulnérabilité.

Le Secrétariat va alors se charger d’en faire part à toutes les parties du bureau un jour ouvrable après en avoir pris connaissance. La raison première de ce partage est d’arriver à un consensus interagences.

Lors des discussions, quatre axes sont abordés pour le côté défensif.

A. Considérations sur les menaces

- Où le produit est-il utilisé ? Dans quelle mesure est-il utilisé ?

- Dans quelle mesure la gamme de produits ou de versions est-elle étendue ?

- Les acteurs malveillants sont-ils susceptibles d'exploiter cette vulnérabilité, si elle leur était connue ?

B. Considérations sur les vulnérabilités

- Quel accès doit avoir un acteur malveillant pour exploiter cette vulnérabilité ?

- L'exploitation de cette vulnérabilité suffit-elle à causer des dommages ?

- Quelle est la probabilité que les acteurs malveillants découvrent ou acquièrent des connaissances sur cette vulnérabilité ?

C. Considérations d'impact

- Dans quelle mesure les utilisateurs comptent-ils sur la sécurité du produit ?

- Quelle est la gravité de la vulnérabilité ? Quelles sont les conséquences potentielles de l'exploitation de cette vulnérabilité ?

- Quels accès ou bénéfice un acteur malveillant gagne-t-il en exploitant cette vulnérabilité ?

- Quelle est la probabilité que des adversaires effectuent une ingénierie inverse d'un correctif, découvrent la vulnérabilité et l'utilisent contre des systèmes non patchés ?

- Un nombre suffisant de systèmes d'information du gouvernement américain, d'entreprises américaines et/ou de consommateurs installera-t-il un correctif pour endiguer les dommages à la sécurité causés par la connaissance des attaquants sur la vulnérabilité ?

D. Considérations d'atténuation

- Le produit peut-il être configuré pour atténuer cette vulnérabilité ? Y a-t-il d'autres mécanismes pour atténuer les risques de cette vulnérabilité ?

- Les impacts de cette vulnérabilité sont-ils atténués par les lignes directrices existantes en matière de meilleures pratiques de sécurité ou de configurations ?

- Si la vulnérabilité est divulguée, quelle est la probabilité que le fournisseur ou une autre entité développent et publient un correctif ou une mise à jour qui l'atténuera efficacement ?

- Si un correctif ou une mise à jour est publié, quelle est la probabilité qu'il soit appliqué aux systèmes vulnérables ? Après combien de temps ?

- Quel pourcentage de systèmes vulnérables resteront à jamais vulnérables ou vulnérables plus d’un an après la disponibilité du correctif ?

- L'exploitation de cette vulnérabilité par des acteurs malveillants peut-elle être détectée par le gouvernement américain ou d'autres membres de la communauté défensive ?

Pour le côté offensif également des axes sont abordés, notamment :

A. Considérations sur la valeur opérationnelle

- Cette vulnérabilité peut-elle être exploitée pour soutenir la collecte de renseignements et de preuves des forces de l’ordre ?

- Quelle est la valeur démontrée de cette vulnérabilité pour la collecte de renseignements, les cyberopérations, et/ou la collecte de preuves des forces de l’ordre ?

- Quelle est sa valeur potentielle (future) ?

- Quelle est l'efficacité opérationnelle de cette vulnérabilité ?

B. Considérations d'impact opérationnel

- L'exploitation de cette vulnérabilité fournit-elle une valeur opérationnelle spécialisée contre une cybermenace, des acteurs malveillants ou leurs opérations ? Contre des cibles prioritaires de militaires ou du National Intelligence Priorities Framework (NIPF) ? Pour la protection des combattants ou des civils ?

- Existe-t-il des moyens alternatifs pour réaliser les bénéfices opérationnels de l'exploitation de cette vulnérabilité ?

- La divulgation de cette vulnérabilité révélerait-elle des sources ou des méthodes de renseignement ?

Le gouvernement assure que, dans la grande majorité des cas, divulguer de manière responsable une vulnérabilité nouvellement découverte est dans l'intérêt national. Ces vulnérabilités sont divulguées à travers un processus similaire à celui utilisé lorsque le gouvernement, ou d'autres autorités de numérotation de vulnérabilité apprennent des vulnérabilités de chercheurs indépendants de sécurité.

Source : documents de la Maison-Blanche (en PJ)

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?