La prise de contrôle de comptes, ou « piratage » de comptes est malheureusement un problème courant pour les utilisateurs sur le Web. Google assure que plus de 15 % des utilisateurs d'Internet ont déclaré que leur compte de messagerie électronique ou de réseau social a été piraté. Pour mieux comprendre le phénomène, l’entreprise a lancé une étude qui a duré un an (de mars 2016 à mars 2017)

La prise de contrôle de comptes, ou « piratage » de comptes est malheureusement un problème courant pour les utilisateurs sur le Web. Google assure que plus de 15 % des utilisateurs d'Internet ont déclaré que leur compte de messagerie électronique ou de réseau social a été piraté. Pour mieux comprendre le phénomène, l’entreprise a lancé une étude qui a duré un an (de mars 2016 à mars 2017) En se concentrant exclusivement sur les comptes Google et en partenariat avec l'Université de Californie à Berkeley, les chercheurs ont créé un système automatisé pour analyser les sites Web publics et les forums du Dark Web à la recherche d’informations d'identification volés. Le groupe a également enquêté sur plus de 25 000 outils de piratage criminel, qu'il a reçu de sources non divulguées.

« Ce que nous avons appris de la recherche s'est révélé immédiatement utile. Nous avons appliqué les connaissances ainsi glanées à nos protections existantes et sécurisé 67 millions de comptes Google avant qu'ils ne soient abusés. Nous partageons ces informations publiquement afin que d'autres services en ligne puissent mieux sécuriser leurs utilisateurs, et puissent également compléter leurs systèmes d'authentification avec plus de protections au-delà des mots de passe. »

Comment les pirates volent des mots de passe sur le marché noir

Comme indiqué plus haut, pendant la recherche, Google s’est intéressé à plusieurs marchés noirs qui ont échangé des violations de mot de passe de tiers, ainsi que 25 000 outils blackhat utilisés pour le phishing et le keylogging. « Au total, ces sources nous ont permis d'identifier 788 000 informations d'identification volées via des enregistreurs de frappe, 12 millions d'informations d'identification volées par phishing et 3,3 milliards d'informations d'identification révélées par des violations par des tiers. »

Et d’expliquer que « Bien que notre étude se concentre sur Google, ces tactiques de vol de mot de passe constituent un risque pour tous les services en ligne basés sur les comptes. Dans le cas de violations de données tierces, 12 % des enregistrements exposés comprenaient une adresse Gmail servant de nom d'utilisateur et de mot de passe, de ces mots de passe, 7 % étaient valides en raison de la réutilisation. En ce qui concerne le hameçonnage et les enregistreurs de frappe, les attaquants ciblent fréquemment les comptes Google avec un succès variable : 12 à 25 % des attaques génèrent un mot de passe valide. »

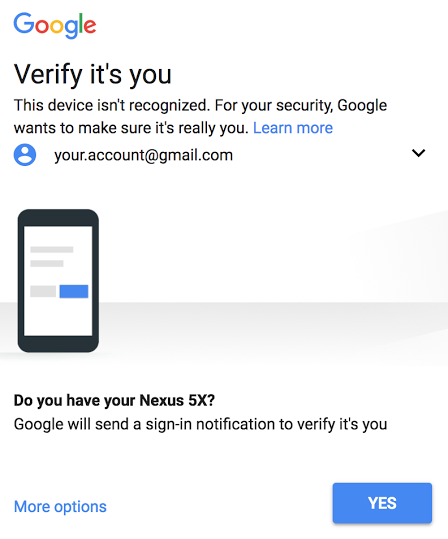

Cependant, comme un mot de passe est rarement suffisant pour accéder à un compte Google, des pirates essaient également de collecter des données sensibles que Google peut demander lors de la vérification de l'identité d'un titulaire de compte. Par exemple, Google peut reconnaître automatiquement lorsque vous vous connectez à partir d’un endroit inhabituel (si l'entreprise vous voit tenter de vous connecter depuis Moscou alors que vous vous connectez habituellement depuis Paris, Google va vous demander de fournir des éléments prouvant qu’il s’agit bien de vous. Par conséquent, Google a resserré le rayon de localisation autour de ce qu'il considère être des zones de connexion habituelles.

« Nous avons constaté que 82 % des outils d'hameçonnage blackhat et 74 % des enregistreurs de frappe tentaient de collecter l'adresse IP et l'emplacement d'un utilisateur, tandis qu'un autre 18 % des outils collectaient les numéros de téléphone et la marque et le modèle. »

En classant le risque relatif pour les utilisateurs, Google a constaté que l'hameçonnage représentait la plus grande menace, suivi par les enregistreurs de frappe, et enfin par les violations par des tiers.

C’est donc suite à cette étude que Google a déployé des couches supplémentaires de sécurité pour protéger ses services. « Par exemple, la navigation sécurisée, qui protège désormais plus de 3 milliards d'appareils, alerte les utilisateurs avant qu'ils visitent un site dangereux ou lorsqu'ils cliquent sur un lien vers un site dangereux dans Gmail. Nous avons récemment annoncé le programme de protection avancée, qui offre une sécurité supplémentaire aux utilisateurs présentant un risque élevé d'attaque. »

Source : Google

Les machins sans accès direct à iptables ne valent pas un clou

Les machins sans accès direct à iptables ne valent pas un clou