Le cryptojacking, qui consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie, commence progressivement à se déployer comme une alternative aux rémunérations issues de la publicité.

Le cryptojacking, qui consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie, commence progressivement à se déployer comme une alternative aux rémunérations issues de la publicité. En soi, il ne s’agit pas d’une nouveauté étant donné que les mineurs malveillants existaient déjà. Mais le cryptojacking gagne en popularité en partie parce qu’il demande moins d’effort : un acteur malveillant n’aura pas besoin de chercher à pirater votre ordinateur pour pouvoir commencer à extraire de la cryptomonnaie. Au lieu de cela, il passe par un script JavaScript qui va lui permettre de miner de la monnaie dès lors que vous allez visiter un site compromis.

De plus, le visiteur moyen n’a pas de moyen immédiat qui lui permet de conclure que la page contient un mineur de cryptomonnaies caché et pourrait même ne pas remarquer d’impact sur les performances de son dispositif.

L’idée du cryptojacking est née en mi-septembre lorsque CoinHive a proposé un script pour le minage de cryptomonnaies (monero en l'occurrence). Parmi les sites Web qui l’ont adopté, figure The Pirate Bay, le site de partage P2P, qui s’est appuyé sur les ressources de ses utilisateurs comme moyen alternatif de financement. Parmi d’autres mainstreams qui ont fait appel au cryptojacking figurent également la chaîne de télévision Showtime et le site officiel de la star du Real Madrid, Cristiano Ronaldo, qui avaient déployé le script de CoinHive sans en avertir leurs utilisateurs.

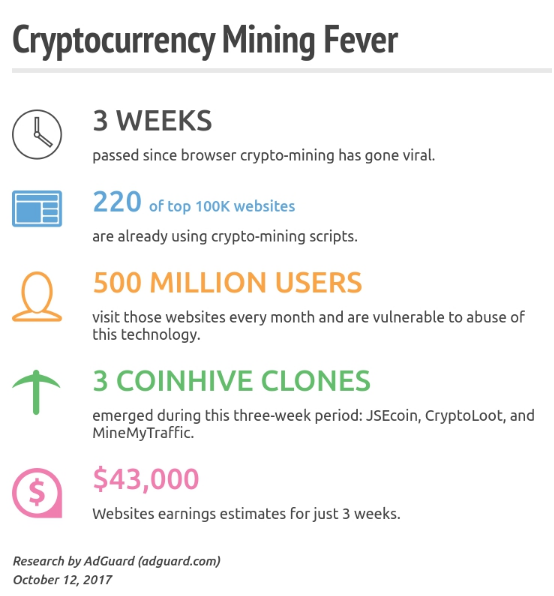

Les semaines qui ont suivi ont vu se multiplier sur le Web des imitateurs de CoinHive. Selon une étude d’Adguard sur le sujet, plus de 220 sites parmi ceux qui figurent dans le top 100 000 d’Alexa utilisent déjà ce genre de script. Étant des sites populaires, le nombre des utilisateurs affectés est plutôt impressionnant : le cabinet parle d’un trafic combiné de 500 millions de personnes. En trois semaines, ces sites ont pu générer 43 000 dollars de recette sans pour autant avoir investi le moindre centime : « Combien d'argent font ces sites Web ? Nous estimons leur bénéfice commun à plus de 43 000 $ US. Encore une fois, pour l'instant, ce ne sont pas des millions, mais cet argent a été versé en trois semaines à un coût presque nul. »

Mais tous les cas ne se ressemblent pas. Des chercheurs en sécurité tels que Troy Mursch (alias Bad Packets) estiment qu'il peut être difficile de déterminer si des pirates informatiques tiers ont planté le code sur des sites non sécurisés ou alors si les sites Web ont volontairement déployé ce genre de code comme moyen alternatif de paiement tout en omettant de communiquer cela à leurs utilisateurs. Le pseudo-anonymat offert par les monnaies numériques ajoute à la confusion.

Notons que l'équipe de CoinHive a appelé les opérateurs à informer leurs utilisateurs sur les opérations minières. Cependant, selon Adguard, il n'y a aucune possibilité de bloquer l'utilisation abusive de cette technologie par des acteurs malveillants. Le cabinet a ajouté que trois autres clones de CoinHive sont apparus au cours des trois dernières semaines.

Quoi qu’il en soit, les autres acteurs ne sont pas restés inactifs. En effet, les bloqueurs de publicités et les programmes antivirus ont ajouté des fonctionnalités qui bloquent le minage de la cryptomonnaie dans les navigateurs. AdGuard a mis à jour ses applications pour donner aux utilisateurs le choix de laisser ou non la possibilité pour un site de miner de l’argent en exploitant ses ressources. Il existe également une extension Chrome appelée No Coin, créée par le développeur Rafael Keramidas, qui bloque l'exploitation minière de Coinhive et ajoute une protection contre les autres mineurs.

Le manque de transparence est à l'origine des objections du minage de cryptomonnaies. Mais une fois que les permissions sont accordées, la technologie offre une source de revenus alternative aux éditeurs en dehors des publicités en ligne que beaucoup trouvent parfois intrusives, voire ennuyeuses.

Source : Adguard

Mise à jour du 09/11/2017 : Le minage de cryptomonnaies concerne désormais plus de 2500 sites

Coinhive offre une interface de programmation facile à utiliser dont tout site Web peut se servir pour transformer les ordinateurs des visiteurs en extracteur de monnaie électronique (dans le cas d’espèce il s’agit de Monero). Bien sûr, Coinhive empoche au passage une large commission. De plus, Coinhive n'exige pas que les sites fournissent des notifications aux utilisateurs.

Selon le chercheur en sécurité Willem de Groot, au moins 2496 sites se servent désormais du script de Coinhive, contre 220 lorsque Adguard a effectué ses tests en mi-octobre. Il a assuré que 85 % de ces sites génèrent de la monnaie électronique seulement pour deux comptes Coinhive. Selon le nombre total de visiteurs, la durée de leur visite sur un site affecté et la puissance de leur ordinateur, les revenus générés par ces comptes pourraient être considérables (tout comme le montant total des frais supplémentaires provoqués par la procédure – factures d'électricité).

Les 15 % restants sont répartis sur d’autres comptes Coinhive, mais Willem pense détenir des éléments de preuves qui suggèrent que ces comptes sont contrôlés par un seul individu ou groupe : « Comme CoinHive nécessite un identifiant unique, nous pouvons analyser la distribution du cryptojacking. Sur 2496 sites infectés, 85 % sont liés à seulement deux comptes CoinHive, tandis que les 15 % restants sont répartis sur des comptes CoinHive uniques. Parce que l'étiquette ajoutée à ce segment de 15 % est toujours le nom du site, je pense que cette augmentation de cryptojacking sur les sites en ligne peut être attribuée à seulement trois individus ou groupes. »

Si certains de ces sites incluent le fichier officiel coinhive.js, d'autres sont plus furtifs et incluent un iframe qui pointe vers siteverification.online. Ce site affiche une page d'installation Debian par défaut, mais inclut néanmoins un cryptominer. D'autres encore se déguisent en pare-feu Sucuri.

Source : billet Willem

Coinhive offre une interface de programmation facile à utiliser dont tout site Web peut se servir pour transformer les ordinateurs des visiteurs en extracteur de monnaie électronique (dans le cas d’espèce il s’agit de Monero). Bien sûr, Coinhive empoche au passage une large commission. De plus, Coinhive n'exige pas que les sites fournissent des notifications aux utilisateurs.

Selon le chercheur en sécurité Willem de Groot, au moins 2496 sites se servent désormais du script de Coinhive, contre 220 lorsque Adguard a effectué ses tests en mi-octobre. Il a assuré que 85 % de ces sites génèrent de la monnaie électronique seulement pour deux comptes Coinhive. Selon le nombre total de visiteurs, la durée de leur visite sur un site affecté et la puissance de leur ordinateur, les revenus générés par ces comptes pourraient être considérables (tout comme le montant total des frais supplémentaires provoqués par la procédure – factures d'électricité).

Les 15 % restants sont répartis sur d’autres comptes Coinhive, mais Willem pense détenir des éléments de preuves qui suggèrent que ces comptes sont contrôlés par un seul individu ou groupe : « Comme CoinHive nécessite un identifiant unique, nous pouvons analyser la distribution du cryptojacking. Sur 2496 sites infectés, 85 % sont liés à seulement deux comptes CoinHive, tandis que les 15 % restants sont répartis sur des comptes CoinHive uniques. Parce que l'étiquette ajoutée à ce segment de 15 % est toujours le nom du site, je pense que cette augmentation de cryptojacking sur les sites en ligne peut être attribuée à seulement trois individus ou groupes. »

Si certains de ces sites incluent le fichier officiel coinhive.js, d'autres sont plus furtifs et incluent un iframe qui pointe vers siteverification.online. Ce site affiche une page d'installation Debian par défaut, mais inclut néanmoins un cryptominer. D'autres encore se déguisent en pare-feu Sucuri.

Source : billet Willem

)

)