Bad Rabbit : le nouveau malware qui a frappé l'Ukraine et la Russie,

Bad Rabbit : le nouveau malware qui a frappé l'Ukraine et la Russie,en se diffusant via des mises à jour factices de Flash

Après WannaCry, c’est le ransomware Bad Rabbit qui vient faire parler de lui. Le malware a été diffusé via plusieurs médias très consultés en Russie, dont le site d’informations Fontanka.ru. L'utilisateur voit s’afficher une fenêtre avec une suggestion pour mettre à jour FlashPlayer. Si l'utilisateur accepte cette mise à jour, un fichier malveillant nommé install_flash_player.exe est téléchargé et infecte l'hôte.

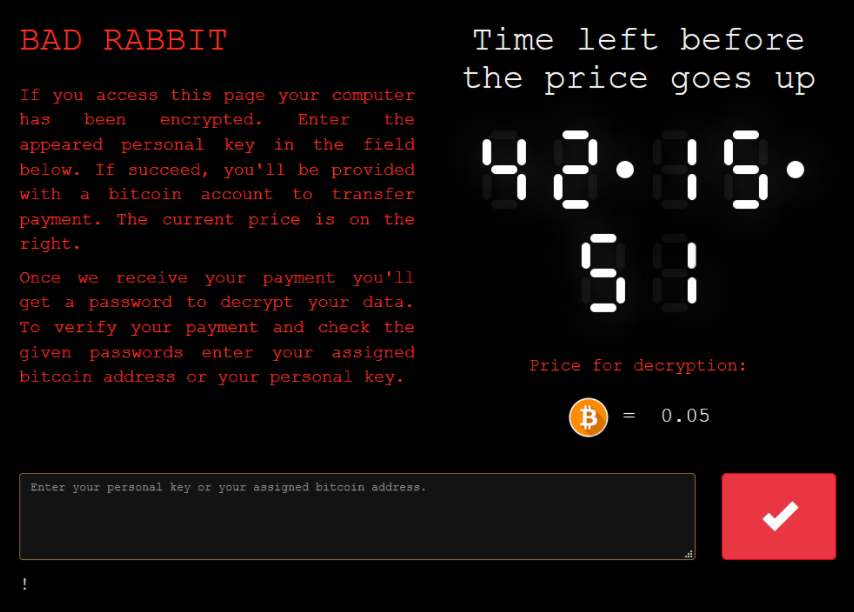

Pour le déchiffrement, les attaquants exigent 0,05 BTC (soient 237 euros au taux de change actuel). Après l'infection, le malware élève ses privilèges sur la machine locale afin de se propager. Sur le réseau local, cela a été effectué par SMB, en utilisant l'extraction des mots de passe LSASS de l'ordinateur compromis, ou une bibliothèque de mots de passe interne.

Une fois l’opération terminée, les utilisateurs vont voir s’afficher un message qui ressemble à la capture d’écran ci-dessous. Il contient un code individuel et une adresse pour un site de torrent: caforssztxqzf2nm.onion, qui liste une minuterie automatique. Sur le site, les victimes sont tenues d'entrer leur code personnel, après quoi un portefeuille Bitcoin apparaît. De plus, sur le site figure un compte à rebours qui indique le temps restant à la victime pour payer la rançon avant que sa valeur n’augmente.

« Il semble que nous faisons face à une nouvelle épidémie », s’est alarmée la société russe spécialisée en sécurité informatique Group-IB, dans un communiqué. La même source a affirmé que les victimes se comptent parmi « Un certain nombre d’établissements publics et de sites stratégiques en Ukraine. »

En effet, l’aéroport d’Odessa, dans le sud de l’Ukraine, a été touché ainsi que les serveurs et les ordinateurs du métro de Kiev, selon Group-Ib. Mais d’autres pays ont également été touchés, comme le rapporte l’éditeur d’antivirus Kaspersky : « La plupart des cibles sont situées en Russie. Des attaques moins nombreuses, mais semblables ont également été répertoriées dans d’autres pays, dont l’Ukraine, la Turquie et l’Allemagne. Au total, il y a près de 200 cibles. »

Patrice Puichaud, évangéliste chez SentinelOne, a déclaré « Un nouveau ransomware baptisé Bad Rabbit a été détecté et ciblé pour le moment plus particulièrement la Russie et l'Ukraine (65% de victimes en Russie, 12,2 % en Ukraine, puis Europe de l'Est/Turquie et Japon). Ce ransomware qui était inconnu jusqu'à présent, partage environ 13 % du code de Petya et se propage à travers des sites Web. Il a infecté en utilisant sous la forme d'une installation de Flash Player (install_flash_player.exe). Une fois exécuté, il s'est comporté comme un ransomware traditionnel, chiffrant les fichiers et demandant une rançon pour les déchiffrer. Il modifie également le chargeur de démarrage comme le fait Petya/notPetya. Les cybercriminels ont fait preuve d'originalité avec les développeurs du ransomware et sont manifestement inspirés de Game of Throne pour ajouter au code du ransomware des références aux personnages de la série. »

« Pour se protéger, on ne peut que rappeler le respect des quatre règles de base: éduquer les utilisateurs, installer les mises à jour, éliminer les outils de sauvegarde, mettre en œuvre des solutions de protection efficaces qui exploitent l'intelligence artificielle pour détecter et arrêter les menaces même inconnues. Les chercheurs de SentinelOn a également confirmé que notre plaque-forme de protection des détecteurs détecte et bloque immédiatement ce nouveau ransomware, avant l'exécution et sans besoin du connaitre. »

Vincent Lavergne, expert sécurité chez F5 Networks, est aussi allé de son commentaire : « L'infection par le ransomware Bad Rabbit n'est pas détectée par la majorité des solutions, car les virus peuvent être infectés sans savoir. L'analyse initiale indique que le script de ce programme permet d'identifier les utilisateurs et leur offre une invitation à la mise à jour Adobe Flash. Lorsque l'utilisateur accepte cette dernière, les logiciels malveillants sont téléchargés et l'attaque par chiffrement débute. »

« Il n'y a pas de solution miracle pour se protéger contre ce type d'attaque. Les meilleures méthodes actuellement disponibles s'appuient sur des sauvegardes hébergées en dehors du réseau et le maintien d'un plan d'intervention à jour. En outre, les organisations ont besoin de systèmes tels que SSL pour inspecter les clients. Il est également important de filtrer et de surveiller les courriels pour détecter les attaques de type phishing, d'inspecter le trafic susceptible de cacher les logiciels malveillants, et de restreindre les privilèges d'administration afin de limiter les dommages causés par un compromis . Et comme toujours, toutes les organisations doivent veiller à ce que les formations et une éducation de fond des utilisateurs soient mises en œuvre régulièrement. »

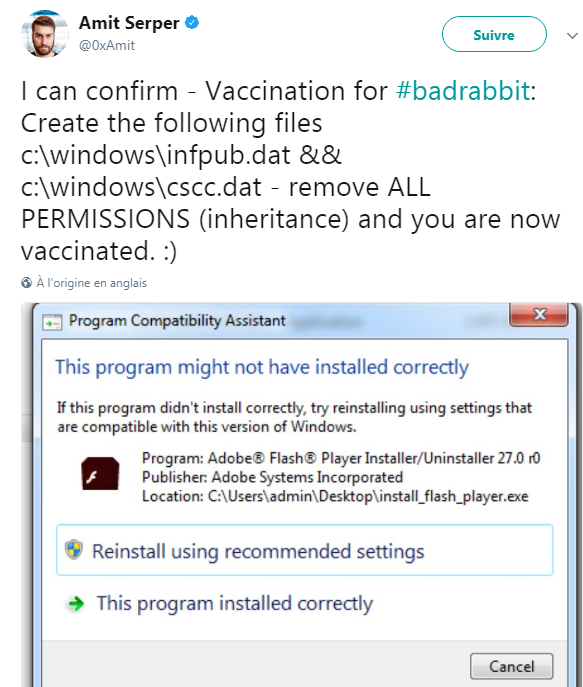

Notons qu’Amit Serper, un chercheur en sécurité, a assuré qu’il a testé une méthode de protection face à Bad Rabbit en créant simplement des fichiers comme vous pouvez le constater sur son Tweet.

Source : Kaspersky, Group-IB, Tweet Amit Serper

Voir aussi :

Windows 10 : avec sa fonctionnalité « Controlled Folder Access », Microsoft espère mieux vous protéger des ransomwares grâce à Windows Defender

Windows 10 : avec sa fonctionnalité « Controlled Folder Access », Microsoft espère mieux vous protéger des ransomwares grâce à Windows Defender Les développeurs de ransomwares se font de plus en plus d'argent dans la vente sur le Dark Web, une étude parle d'une augmentation annuelle de 2502 %

Les développeurs de ransomwares se font de plus en plus d'argent dans la vente sur le Dark Web, une étude parle d'une augmentation annuelle de 2502 %Vous avez lu gratuitement 75 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.