Des chercheurs préviennent qu'une nouvelle vague d'attaques de botnets d'IdO plus dévastateurs que Mirai se prépare

Des chercheurs préviennent qu'une nouvelle vague d'attaques de botnets d'IdO plus dévastateurs que Mirai se prépareet invitent les entreprises à prendre des précautions

Des chercheurs de l’entreprise chinoise de sécurité Qihoo 360 Netlab ont repéré et analysé un botnet d’IdO de plus de deux millions de dispositifs connectés. « Le bot a emprunté du code au fameux botnet Mirai, mais il ne fait aucun crack de mot de passe. Au lieu de cela, il se concentre uniquement sur l'exploitation des vulnérabilités des périphériques IdO. Pour cela, nous l'appelons IoT_reaper », ont fait valoir les chercheurs de Netlab.

Les chercheurs mettent un accent particulier sur le fait que ce botnet se distingue de plusieurs façons de Mirai, même s’il lui emprunte du code :

- il ne tente pas de prendre le contrôle des objets connectés par les mots de passe en essayant d’entrer les mots de passe par défaut, il se contente d’exploiter les vulnérabilités des dispositifs IdO ;

- il dispose d’un environnement d’exécution intégré LUA, de sorte que des attaques plus complexes peuvent être prises en charge et réalisées ;

- le comportement d'analyse n'est pas très agressif, donc il peut rester sous le radar. Rappelons que, dans le mode de propagation du botnet Mirai, ce dernier scanne les ports Telnet ouverts et tente de se connecter en utilisant une liste prédéfinie d'informations d'identification par défaut ou faibles. Ce qui n’est pas le cas avec Reaper.

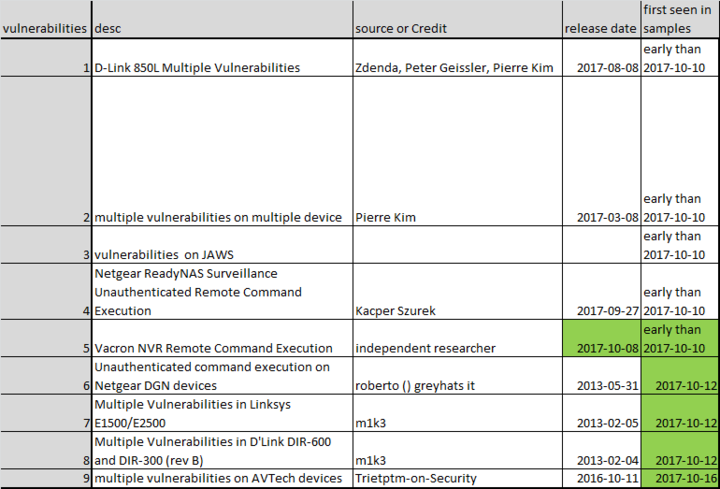

Sur l’échantillon qu’ils ont étudié, les chercheurs de Netlab sont parvenus à identifier neuf vulnérabilités IdO que Reaper exploite, notamment D-Link 1, D-Link 2, Netgear 1, Netgear 2, Linksys, GoAhead, JAWS, Vacron et AVTECH. Check Point a également repéré le botnet en train d’attaquer les routeurs TP-Link MicroTik et TPN, les périphériques NAS Synology et les serveurs Linux.

Les experts de Netlab affirment que le botnet est en cours de développement, son opérateur étant occupé à ajouter autant de périphériques que possible. Les deux équipes n’ont associé aucune attaque DDoS à Reaper : « Les seules instructions que nous avons observées sont de télécharger des échantillons. Ce qui signifie que l’attaquant se focalise encore sur l’expansion du botnet. »

Les exploits sont ajoutés régulièrement, tandis que l'infrastructure C&C s'étend pour accueillir de nouveaux bots. Netlab affirme avoir observé plus de deux millions d'appareils vulnérables, en attente de recevoir des instructions, dans la file d'attente des serveurs C&C du réseau de bots.

Netlab indique que le botnet a intégré plus de 100 résolveurs DNS ouverts dans son échantillon lua, de sorte qu’une attaque d'amplification DNS peut être facilement réalisée. De plus, une vérification croisée avec leur flux de données DRDoS a révélé qu'environ un tiers de ces serveurs DNS ouverts ont été utilisés comme réflecteurs dans des attaques d'amplification DNS réelles. « Nous n'avons pas encore vu ce type de configuration dans d'autres variantes Mirai. »

Durant la même période, des chercheurs de l’entreprise israélienne de sécurité Check Point ont eux aussi détecté un botnet massif qui est en train de se former : « on estime qu'un million d'organisations ont déjà été infectées. » Le nom qu’ils lui ont attribué est IoTroop, un botnet « qui évolue et recrute des appareils IdO à un rythme beaucoup plus rapide et avec plus de dommages potentiels que le botnet Mirai de 2016. »

« Les Botnets IdO sont des dispositifs intelligents connectés à Internet qui ont été infectés par le même logiciel malveillant et sont contrôlés par un acteur malveillant depuis un emplacement distant. Ils ont été à l'origine de certaines des cyberattaques les plus dommageables contre des organisations dans le monde entier, y compris des hôpitaux, des liaisons de transport nationales, des sociétés de communication et des mouvements politiques.

« Alors que certains aspects techniques nous amènent à soupçonner une possible connexion à Mirai, il s'agit d'une campagne entièrement nouvelle et beaucoup plus sophistiquée qui se répand rapidement dans le monde entier. Il est trop tôt pour deviner les intentions des acteurs derrière la menace, mais avec les précédentes attaques DDoS Botnet qui détruisent essentiellement Internet, il est vital que les organisations se préparent et que des mécanismes de défense soient mis en place avant une attaque », a prévenu Check Point.

Source : Netlab, Checkpoint

Vous avez lu gratuitement 2 104 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.