Une coalition d'entreprises de technologie, dont certaines sont des rivales, ont décidé de s’unir pour détruire le botnet WireX, qui s’est appuyé sur la puissance de dizaines de milliers de téléphones Android infectés pour lancer une série de cyberattaques massives au courant du mois.

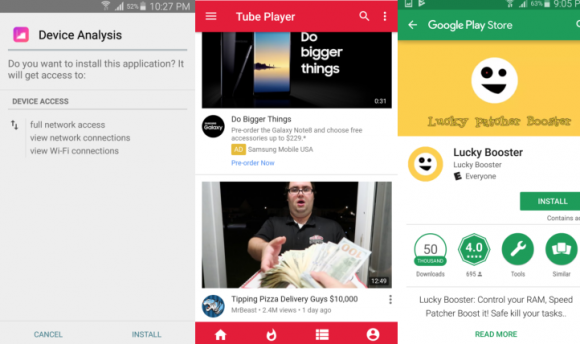

Une coalition d'entreprises de technologie, dont certaines sont des rivales, ont décidé de s’unir pour détruire le botnet WireX, qui s’est appuyé sur la puissance de dizaines de milliers de téléphones Android infectés pour lancer une série de cyberattaques massives au courant du mois. Le botnet est d'abord apparu sur les radars des chercheurs de sécurité le 2 août dans une moindre mesure. Pourtant, en quelques semaines, le nombre de smartphones infectés a rapidement évolué et s’est compté en dizaines de milliers. Il semblerait que le botnet WireX soit hébergé dans le Play Store de Google, caché dans des applications apparemment inoffensives comme les lecteurs multimédias et les sonneries.

Le plus inquiétant de l’histoire est que les personnes qui contrôlaient le botnet l’ont utilisé pour faire planter plusieurs grands sites Web dans l'industrie de l'hôtellerie, générant tellement de trafic que les sites n'étaient plus en mesure d'accueillir les visiteurs légitimes.

« Nous avons identifié environ 300 applications associées au problème, les avons bloquées dans Play Store, et nous sommes en train de les supprimer de tous les périphériques affectés », a déclaré Google dans un communiqué. « Les résultats des chercheurs, associés à notre propre analyse, nous ont permis de mieux protéger les utilisateurs d'Android partout. »

Il est possible que, pour éviter de susciter des soupçons, les applications de Play Store contaminées aient toutes accompli leurs fonctions de base. Mais ces applications ont également regroupé un petit programme qui se lançait silencieusement en arrière-plan et faisait en sorte que l'appareil mobile infecté se connecte de manière subreptice à un serveur Internet utilisé par les créateurs de logiciels malveillants pour contrôler l'ensemble du réseau de périphériques piratés. De là, l'appareil mobile infecté attendrait les commandes du serveur de contrôle concernant les sites Web à attaquer.

Échantillon des applications infectées sur le Play Store

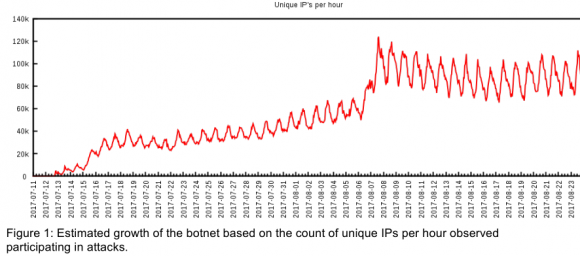

Les experts impliqués dans la suppression du botnet ont indiqué qu'il n'est pas clair exactement combien de périphériques Android ont pu être infectés par WireX, en partie parce qu'une seule fraction des systèmes infectés par l'ensemble ont pu attaquer une cible à un moment donné. Selon eux, les périphériques qui étaient éteints n'ont pas attaqué, mais ceux qui étaient allumés et avec l'écran verrouillés pouvaient encore lancer des attaques en arrière-plan.

« Je sais que, dans les cas où nous avons tiré les données de notre plateforme relatives aux personnes ciblées, nous avons vu 130 000 à 160 000 [adresses Internet uniques] impliquées dans l'attaque », a déclaré Chad Seaman, ingénieur senior chez Akamai, une société spécialisée qui aide les entreprises ayant subi de grandes attaques DDoS.

Akamai estime que le botnet a infecté au minimum 70 000 dispositifs Android. « Soixante-dix mille est un pari peu risqué étant donné que ce botnet a été conçu de manière à ce que si vous êtes en train de conduire sur l’autoroute et que votre téléphone est occupé à attaquer un site Web, il est possible que votre appareil puisse apparaître dans les journaux d'attaque avec trois ou quatre voire cinq différentes adresses Internet », a-t-il expliqué. « Nous avons vu des attaques en provenance de dispositifs infectés dans plus de 100 pays. Elles venaient de partout. »

Croissance estimée du botnet WireX

« Ces découvertes n'ont été possibles que grâce à une collaboration ouverte entre les cibles DDoS, les entreprises d'atténuation des DDoS et les entreprises de renseignement. Chaque acteur avait une pièce différente du puzzle. Sans les contributions de tout le monde, ce botnet serait resté un mystère.

« La meilleure chose que les organisations peuvent faire lorsqu'elles sont victimes d’une attaque DDoS consiste à partager des mesures détaillées liées à l'attaque. Avec ces informations, ceux d'entre nous qui ont la capacité de démanteler ces programmes peuvent en apprendre beaucoup plus qu'il n'en serait autrement possible.

« Ces statistiques incluent des captures de paquets, des listes d'attaques d'adresses IP, des notes de rançon, des en-têtes de requêtes et des modèles d'intérêt. Ces données ne devraient pas contenir de trafic client légitime, réduire les problèmes de confidentialité et aussi parce que le trafic légitime peut polluer et ralentir l'analyse. Et surtout, les organisations doivent permettre de partager ces données, non seulement avec leurs fournisseurs, mais aussi avec leurs contacts de confiance dans la communauté de sécurité plus large qui peut avoir une expertise ou une visibilité non disponible dans leur propre cercle de fournisseurs.

« Il n'y a aucune honte à demander de l'aide. Non seulement il n'y a pas de honte, mais dans la plupart des cas, il est impossible de cacher le fait que vous êtes sous une attaque DDoS », a estimé Akamai.

Un cas qui vient encore une fois mettre la lumière sur la difficulté qu’a Google de filtrer les applications vérolées qui sont diffusées sur son Play Store.

Source : Akamai, KrebsOnSecurity

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?