Les PC Windows XP infectés par WannaCry pourraient déchiffrer les fichiers sans payer de rançon,

Les PC Windows XP infectés par WannaCry pourraient déchiffrer les fichiers sans payer de rançon, un outil est disponible, mais il a une portée limitée

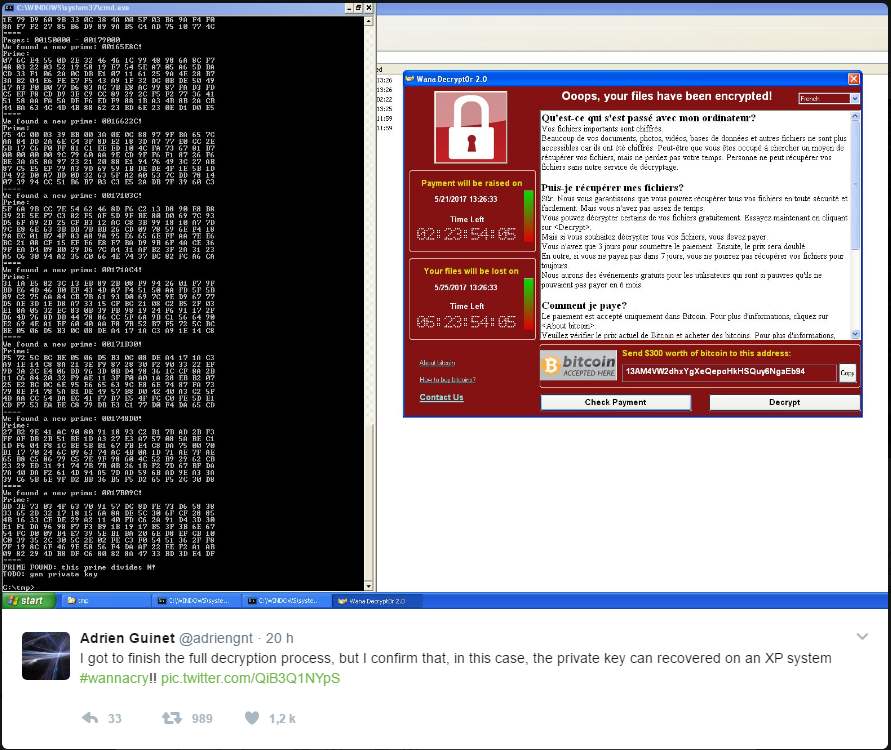

Selon Adrien Guinet, un chercheur travaillant pour le compte de la start-up française Quarkslab, les propriétaires de certains ordinateurs Windows XP infectés par le ransomware WannaCry seraient en mesure de déchiffrer leurs données sans passer par la case « paiement de la rançon ».

À cet effet, il a publié un outil qui « permet de récupérer les nombres premiers de la clé privée RSA utilisée par Wanacry ». Le logiciel « y parvient en les recherchant dans le processus wcry.exe. C'est le processus qui génère la clé privée RSA. Le problème principal est que CryptDestroyKey et CryptReleaseContext n'effacent pas les nombres premiers de la mémoire avant de libérer la mémoire associée ».

Le chercheur précise qu’il ne s’agit pas en réalité d’une erreur de la part des auteurs du ransomware étant donné qu’ils ont utilisé correctement l’API Windows Crypto : « En effet, pour avoir fait des tests, sous Windows 10, CryptReleaseContext nettoie la mémoire (et donc cette technique de récupération n’y fonctionnera pas). Elle peut fonctionner sous Windows XP, car, dans cette version, CryptReleaseContext ne fait pas le nettoyage. En outre, MSDN indique ceci, pour cette fonction: "Après l’appel de cette fonction, la CSP libérée n'est plus valide. Cette fonction ne détruit pas les conteneurs de clés ou les paires de clés". Donc, il semble qu'il n'y ait aucun moyen propre et multiplateforme sous Windows pour effacer cette mémoire ».

Le logiciel n'a pas encore été testé pour voir s’il fonctionne de manière fiable sur une grande variété d'ordinateurs XP et, même s'il fonctionne, il y a probablement des limites : « Pour fonctionner, votre ordinateur ne doit pas avoir été redémarré après avoir été infecté. Notez également que vous avez besoin d'un peu de chance pour que cela fonctionne (voir ci-dessous), et cela pourrait ne pas fonctionner dans tous les cas ! », a prévenu le chercheur.

Le ransomware utilise l'interface Microsoft Cryptographic Application Program incluse dans Windows pour gérer plusieurs des fonctions, y compris la génération de la clé pour le chiffrement et le déchiffrement des fichiers. Après avoir créé et sécurisé, la clé, l'interface efface la clé sur la plupart des versions de Windows.

Une limitation précédemment ignorée dans XP, cependant, peut empêcher l'effacement dans cette version de Windows. En conséquence, les nombres premiers utilisés pour générer une clé secrète WannaCry peuvent rester intacts dans la mémoire de l'ordinateur jusqu'à ce que la machine soit éteinte. Wannakey a pu explorer avec succès la mémoire d'une machine XP infectée et extraire les variables p et q sur lesquelles la clé secrète était basée.

D’ailleurs, dans un échange sur Twitter avec Matt Suiche, un chercheur en sécurité et accessoirement fondateur de Comae Technologies, Guinet a confirmé que, dans le cas que Suiche lui a présenté, il a été en mesure de récupérer la clé privée sur un système Windows XP.

Jusqu'à présent, il n'y a aucune indication que la limitation qui a permis à Guinet de récupérer la clé WannaCry est présente dans des versions plus récentes de Windows. Cela signifie que les victimes de WannaCry sur d'autres versions n'ont toujours aucun moyen connu de déchiffrer leurs données autrement que de payer la rançon. Néanmoins, la découverte de Guinet donne déjà un début de solution.

Les entreprises, les gouvernements et les particuliers dans 99 pays à travers le monde ont été victimes de plus de 75 000 attaques de cette souche de ransomware en quelques heures seulement. Parmi les victimes, des services d'hôpitaux en Angleterre, des entreprises telles que Telefónica en Espagne, ou même des écoles et universités.

Le ransomware Wannacrypt (ou Wcry, WanaCry, WanaCrypt, Wanna Decryptor) exige 300 $ en bitcoins pour le déverrouillage des fichiers qu’il a chiffrés, une rançon qui double après trois jours. Les utilisateurs sont également menacés de voir tous leurs fichiers supprimés en permanence si la rançon n'est pas payée dans l’intervalle d’une semaine.

Source : WannaKey (GitHub), Twitter Matthieu Suiche

Vous avez lu gratuitement 2 373 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.