Des milliers de machines ont été compromises par des exploits de la NSA divulgués par Shadow Brokers,

Des milliers de machines ont été compromises par des exploits de la NSA divulgués par Shadow Brokers, selon des chercheurs

Il y a déjà un peu plus d’une semaine, les pirates de Shadow Brokers ont publié des documents internes de la NSA contenant entre autres du code informatique d'une série d'exploits, d'implants et d'autres outils de piratage. Aussitôt, dans le darknet, des pirates ont commencé à s’organiser pour pouvoir faire de la rétro-ingénierie et recycler des fonctionnalités pour leur propre intérêt.

C’est ce qu’ont indiqué des analystes du renseignement du secteur privé. Des chercheurs de SenseCy, un cabinet de renseignement du darknet en Israël, ont assuré que sur des forums, les pirates ont partagé des didacticiels sur la façon d’utiliser certains des outils de la NSA. D’ailleurs, les membres d’un forum ont montré un intérêt particulier pour un framework divulgué par les Shadow Brokers, semblable à Metasploit, et qui est appelé FUZZBUNCH.

En effet, le cabinet a identifié une série de conversations sur un forum caché utilisé par des cybercriminels s’exprimant en russe sur la manière dont les membres pourraient exploiter un bogue dans Windows Server Message Block, un protocole de partage de fichiers réseau.

« Les pirates informatiques ont partagé les informations [des outils de la NSA] divulguées sur diverses plateformes, y compris des explications [pour savoir comment utiliser les outils] publiées dans des blogs russes », a déclaré Gilles Perez, Directeur de SenseCy. « Nous avons identifié une discussion portant sur l'exploit de SMB [ETERNALBLUE], où les pirates ont exprimé leur intérêt pour son exploitation et partagent des instructions sur la façon de le faire ».

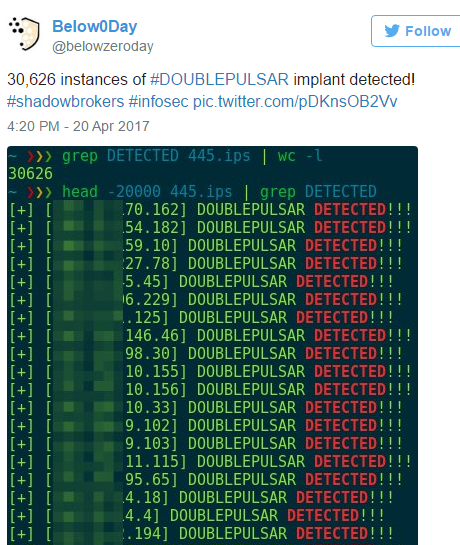

Résultat ? Des milliers de machines tournant sur Windows ont été affectées dans le monde par cette porte dérobée de la NSA que des pirates ont déployée en réutilisant le code divulgué par les Shadow Brokers, d’après plusieurs chercheurs en sécurité.

L'un de ces outils de piratage, un implant de déverrouillage nommé DOUBLEPULSAR qui est utilisé pour exécuter un code malveillant sur un dispositif déjà compromis, a été installé sur une fourchette d’hôtes comprise entre 30 000 et 50 000 hôtes, selon le fondateur du groupe Phobos, Dan Tentler. D'autres chercheurs ont également conçu différents scripts de détection pour explorer rapidement internet à la recherche d’ordinateurs infectés. Une fois installé, DOUBLEPULSAR est une porte dérobée furtive qui est difficile à détecter et envoie continuellement de nouvelles informations au serveur C&C.

John Matherly, le PDG du fabricant d'outils de numérisation Internet Shodan.io, a déclaré que plus de 100 000 ordinateurs pourraient être touchés. « Shodan a actuellement indexé plus de 2 millions d'adresses IP exécutant un service SMB public sur le port 445. 0,04 pour cent des services SMB que nous observons dans nos données firehose sont susceptibles d’avoir été infectés par DOUBLEPULSAR, ce qui représente environ 100 000 périphériques sur internet », a expliqué Matherly dans un courrier électronique. « Shodan a déjà indexé 45 000 [infections] confirmées jusqu'à présent ».

Les machines appartenant aux fournisseurs de stockage de données Enzu et Psychz Networks ont été les plus durement touchées par l'implant, selon les informations recueillies à l'aide de Shodan.io.

Ces résultats sont importants, car ils illustrent, entre autres, le rythme rapide auquel les cybercriminels peuvent adopter efficacement et ensuite lancer des cyberattaques avec des armes numériques complexes comme celles de la NSA. De plus, l'importance des infections de DOUBLEPULSAR souligne le fait que de nombreux ordinateurs étaient déjà vulnérables à l'intrusion.

« DOUBLEPULSAR est essentiellement un quai de chargement pour les logiciels malveillants supplémentaires. Son but est de communiquer sur le port [Microsoft Server Message Block], d'écouter le trafic et de recevoir et d'exécuter du shellcode ou DLL qu'un attaquant enverra. Il n'ouvre pas un nouveau port, il n'écrit rien sur le disque, il se trouve en mémoire et il écoute », rappelle Tentler. « S’il est installé, vous pouvez ensuite lui donner des instructions et lui dire par exemple “exécute cette DLL pour moi” et il le fera. Vous pouvez même lancer des Shell Mavesploit, Empire, Puppy ou Pedalcheap, qui figurent dans la boîte à outils de la NSA ».

En théorie, les pirates pourraient exploiter d'autres fonctionnalités de la boîte à outils de la NSA qui ont été divulguées pour pénétrer une machine, ce qui est nécessaire avant de pouvoir installer la porte dérobée. En plus de DOUBLEPULSAR, les Shadow Brokers ont publié les outils ETERNALBLUE et FUZZBUNCH, qui peuvent être utilisés pour lancer un exploit efficace contre les anciennes versions des systèmes d'exploitation Microsoft, y compris Windows XP, Vista et Server 2008 R2.

Des didacticiels sur la façon d'utiliser à la fois FUZZBUNCH et ETERNALBLUE sont disponibles dans les forums de piratage du dark web depuis le 14 avril.

Bien que Microsoft a déjà publié un correctif de sécurité pour la majorité des vulnérabilités exploitées dans les systèmes d'exploitation concernés, il reste difficile de savoir combien de machines les ont appliqués.

Source : CS

Voir aussi :

Un chercheur en sécurité publie un outil permettant de détecter un implant logiciel de la NSA dénommé DoublePulsar, pour lutter contre l'espionnage

Un chercheur en sécurité publie un outil permettant de détecter un implant logiciel de la NSA dénommé DoublePulsar, pour lutter contre l'espionnage

Vous avez lu gratuitement 1 101 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.